- Principales informations

- Getting Started

- Datadog

- Site Datadog

- DevSecOps

- Serverless for AWS Lambda

- Agent

- Intégrations

- Conteneurs

- Dashboards

- Monitors

- Logs

- Tracing

- Profileur

- Tags

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Surveillance Synthetic

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- OpenTelemetry

- Développeurs

- Authorization

- DogStatsD

- Checks custom

- Intégrations

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- Checks de service

- IDE Plugins

- Communauté

- Guides

- API

- Application mobile

- CoScreen

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Alertes

- Infrastructure

- Métriques

- Watchdog

- Bits AI

- Service Catalog

- API Catalog

- Error Tracking

- Service Management

- Infrastructure

- Universal Service Monitoring

- Conteneurs

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- RUM et Session Replay

- Product Analytics

- Surveillance Synthetic

- Continuous Testing

- Software Delivery

- CI Visibility

- CD Visibility

- Test Visibility

- Exécuteur de tests intelligent

- Code Analysis

- Quality Gates

- DORA Metrics

- Securité

- Security Overview

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- Administration

Autorisations RBAC pour les logs

Présentation

Après avoir créé des rôles RBAC pour les logs, attribuez des autorisations à un rôle ou supprimez-les de ce rôle.

Attribuez directement des autorisations à un rôle ou supprimez-les de ce rôle en modifiant le rôle depuis le site Datadog.

Attribuez directement des autorisations à un rôle ou supprimez-les de ce rôle via l’API Permission Datadog.

Vous trouverez plus de détails sur chaque autorisation ci-dessous.

Accès à la configuration des logs

logs_generate_metrics

Permet à un rôle de générer des métriques.

Cette autorisation est globale et permet à la fois de créer de nouvelles métriques et de modifier ou de supprimer des métriques existantes.

logs_write_facets

Permet à un rôle de créer, modifier et supprimer des facettes.

Cette autorisation est globale et permet à la fois de créer de nouvelles facettes et de modifier ou de supprimer des facettes existantes.

logs_modify_indexes

Permet à un rôle de créer et de modifier des index de logs, notamment à l’aide des actions suivantes :

- Configurer des filtres d’index pour définir les logs devant intégrer un index

- Définir les paramètres de rétention des logs d’un index

- Accorder à un autre rôle les autorisations Logs Read Index Data et Logs Write Exclusion Filters pour un index spécifique

Cette autorisation est globale et permet à la fois de créer de nouveaux index et de modifier des index existants.

logs_write_exclusion_filters

Permet à un rôle de créer et de modifier des filtres d’exclusion dans un index.

Cette autorisation peut être globale ou limitée à un sous-ensemble d’index.

Sous-ensemble d’index :

- Supprimez l’autorisation globale accordée au rôle.

- Accordez cette autorisation au rôle depuis la page Index du site Datadog en modifiant un index et en ajoutant le rôle dans le champ « Grant editing Exclusion Filters of this index to » (voir la capture d’écran ci-dessous).

Cette configuration est uniquement prise en charge via l’interface utilisateur.

logs_write_pipelines

Permet à un rôle de créer et de modifier des pipelines de traitement de logs, notamment à l’aide des actions suivantes :

- Définir le nom du pipeline

- Définir des filtres de pipeline pour déterminer les logs qui doivent passer par le pipeline de traitement

- Réorganiser les pipelines

- Accorder à un autre rôle l’autorisation Logs Write Procesors pour un pipeline spécifique

- Gérer les attributs standard ou les facettes utilisées pour les alias

logs_write_processors

Permet à un rôle de créer, modifier ou supprimer des processeurs et des pipelines imbriqués.

Cette autorisation peut être globale ou limitée à un sous-ensemble de pipelines.

Accordez l’autorisation à un ou plusieurs rôles dans la fenêtre d’un pipeline spécifique.

- Récupérez l’ID de rôle du rôle que vous souhaitez attribuer à des pipelines spécifiques.

- Récupérez l’ID d’autorisation pour l’API

logs_write_processorsde votre région. - Accordez l’autorisation à ce rôle avec l’appel suivant :

curl -X POST \

https://app.datadoghq.com/api/v2/roles/<RÔLE_UUID>/permissions \

-H "Content-Type: application/json" \

-H "DD-API-KEY: <VOTRE_CLÉ_API_DATADOG>" \

-H "DD-APPLICATION-KEY: <VOTRE_CLÉ_APPLICATION_DATADOG>" \

-d '{

"id": "<AUTORISATION_UUID>",

"type": "permissions"

}'

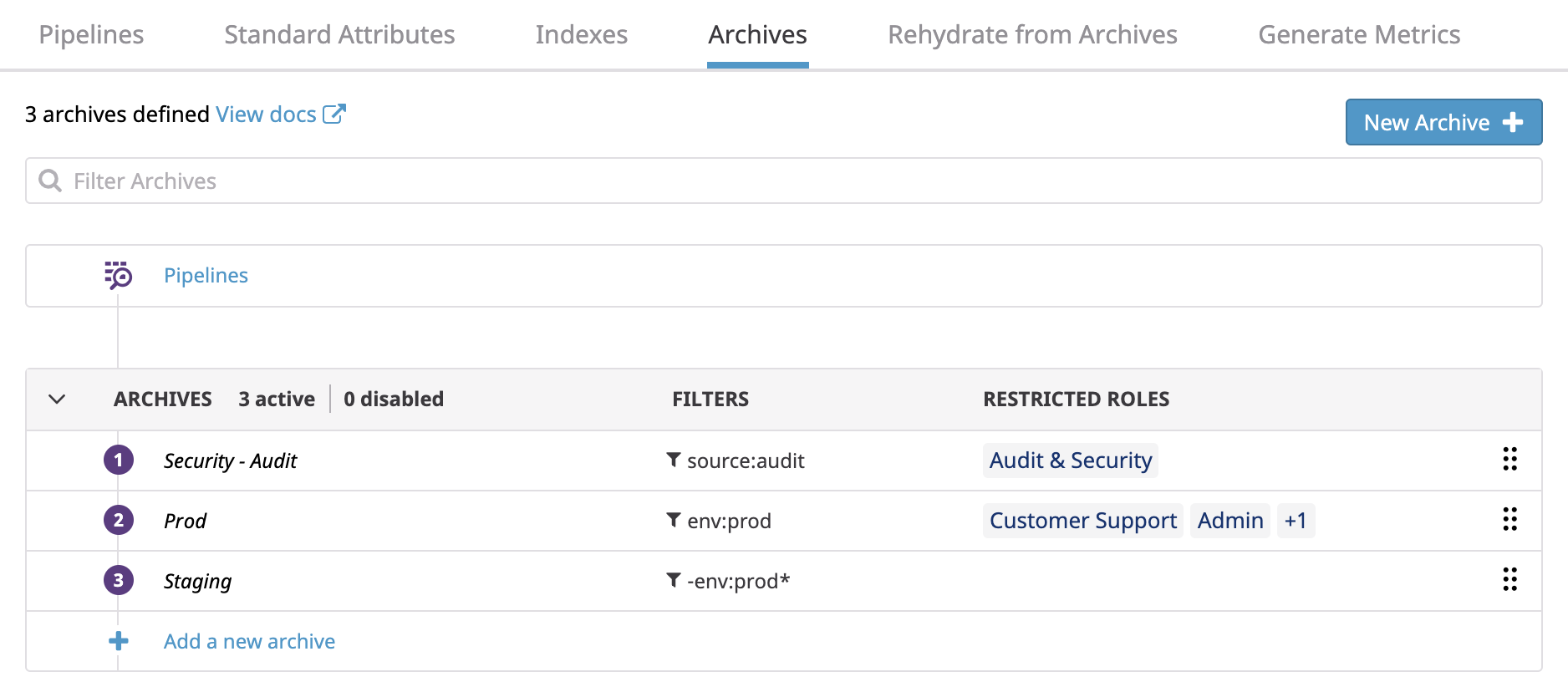

logs_write_archives

Permet à un rôle de créer, de modifier ou de supprimer des archives de logs, notamment à l’aide des actions suivantes :

- Configurer des filtres d’archive pour définir les logs qui doivent intégrer l’archive

- Définir le nom de l’archive

- Réorganiser les archives

- Limiter l’autorisation Logs Read Archives à un sous-ensemble de rôles

Cette autorisation est globale et permet à la fois de créer de nouvelles archives et de modifier ou de supprimer les archives existantes.

logs_read_archives

Permet à un rôle d’accéder aux informations de configuration des archives. Utilisée conjointement avec Logs Write Historical Views, cette autorisation permet également de déclencher une réintégration à partir des archives.

Cette autorisation peut être limitée à un sous-ensemble d’archives. Une archive sans restriction est accessible par toute personne disposant d’un rôle et de l’autorisation logs_read_archives. Une archive présentant des restrictions est uniquement accessible aux utilisateurs possédant un des rôles enregistrés, à condition que ces rôles disposent de l’autorisation logs_read_archives.

Dans l’exemple suivant, en supposant que tous les rôles à l’exception de Guest disposent de l’autorisation logs_read_archive :

- L’archive Staging est accessible à tous les utilisateurs, à l’exception des utilisateurs ayant uniquement le rôle

Guest. - L’archive Prod est accessible à tous les utilisateurs ayant le rôle

Customer Support. - L’archive Security-Audit n’est pas accessible aux utilisateurs ayant le rôle

Customer Support, sauf s’ils ont également le rôleAudit & Security.

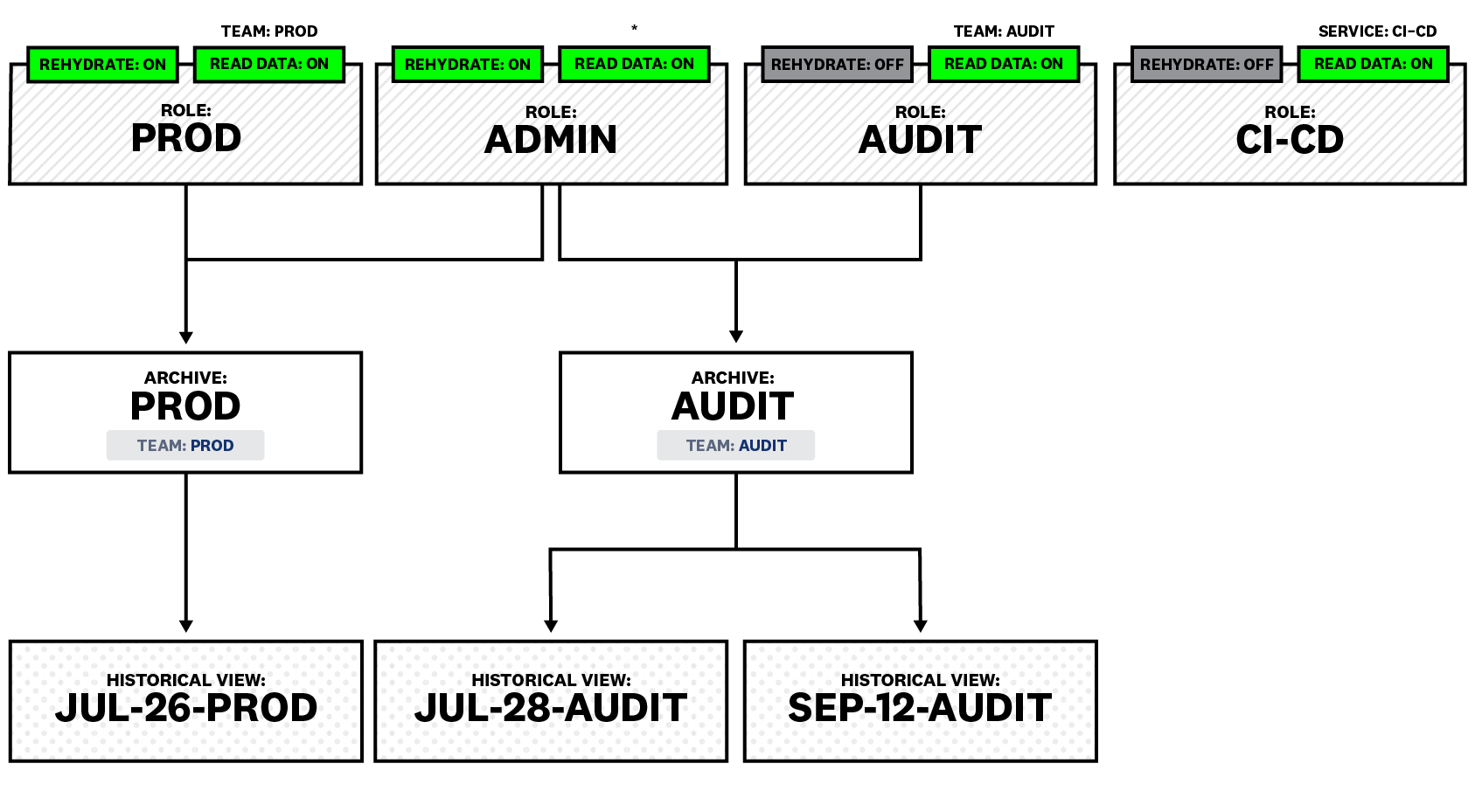

logs_write_historical_views

Permet à un rôle d’écrire des vues historiques, c’est-à-dire d’utiliser la fonctionnalité Log Rehydration*.

Cette autorisation est globale et permet aux utilisateurs de lancer une réintégration à partir d’archives pour lesquelles ils disposent de l’autorisation Logs_Read_Archives.

Dans l’exemple ci-dessus :

- Les membres ayant le rôle

ADMINpeuvent lancer une réintégration à partir de l’archiveAudit, car ils disposent de l’autorisation logs_write_historical_view ainsi que de l’autorisation logs_read_archives pour cette archive. - Les membres ayant le rôle

AUDITne peuvent pas lancer de réintégration à partir de l’archiveAudit, car ils ne disposent pas de l’autorisation logs_historical_view. - Les membres ayant le rôle

PRODne peuvent pas lancer de réintégration à partir de l’archiveAudit, car ils ne disposent pas de l’autorisation logs_read_archives.

Lors de l’attribution de tags team:audit à tous les logs réintégrés à partir de l’archive Audit, assurez-vous que les membres avec le rôle Audit qui sont limités à la lecture des logs team:audit ne peuvent accéder qu’au contenu réintégré. Pour en savoir plus sur l’ajout de tags et la réintégration, consultez la section relative à la configuration des archives de logs.

Pour les logs service:ci-cd réintégrés à partir de l’archive Prod, notez ce qui suit :

- Si vous n’utilisez pas l’ancienne autorisation Logs Read Index Data, ces logs sont accessibles aux membres ayant le rôle

CI-CD. - Si vous utilisez l’ancienne autorisation Logs Read Index Data, ces logs ne sont pas accessibles aux membres ayant le rôle

CI-CD, car l’accès à la vue historique qui en résulte est limité aux membres ayant le rôlePRODouADMIN.

Autorisation retirée : logs_public_config_api

Datadog a retiré l’autorisation logs_public_config_api.

Cinq autorisations distinctes permettent désormais de consulter, créer ou modifier une configuration de log via l’API Datadog :

Accès aux données de log

Accordez les autorisations suivantes pour gérer l’accès en lecture à des sous-ensembles de données de log :

- Logs Read Data (conseillé) : offre un contrôle plus précis. Vous pouvez restreindre l’accès d’un rôle aux logs correspondant à des requêtes de restriction de logs.

- Logs Read Index Data : autorisation anciennement utilisée pour restreindre l’accès aux données de log d’index spécifiques (cette autorisation reste nécessaire pour accéder aux données indexées).

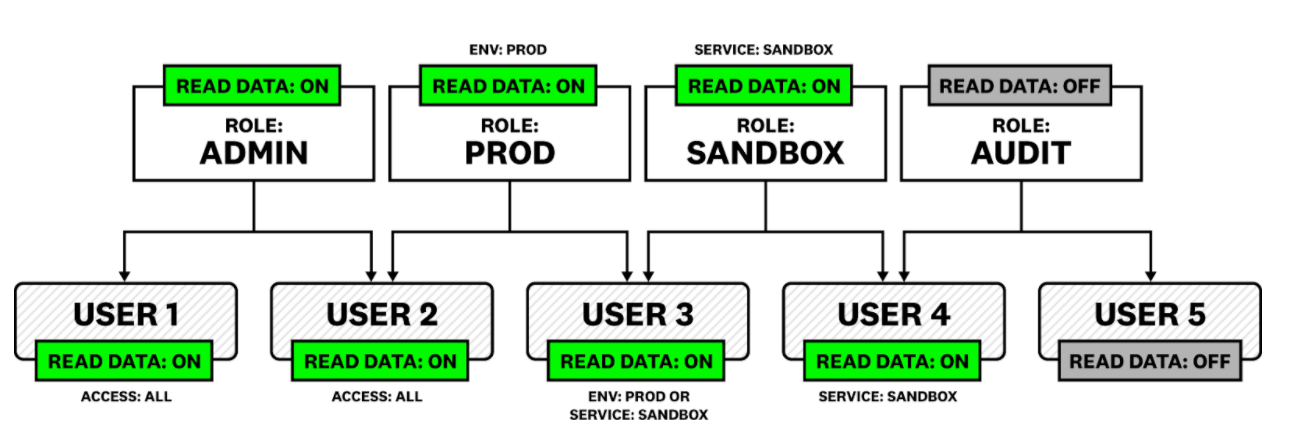

logs_read_data

Accès en lecture aux données de log. Si cette autorisation est accordée, d’autres restrictions peuvent être appliquées telles que logs_read_index_data ou via une requête de restriction.

Les rôles sont cumulatifs : si un utilisateur dispose de plusieurs rôles, toutes les autorisations de chacun des rôles déterminent les données auxquelles il a accès.

Exemple :

- Si un utilisateur dispose d’un rôle avec un accès en lecture aux données de logs ainsi que d’un rôle sans accès en lecture aux données de logs, alors il peut lire les données.

- Si un utilisateur est limité à

service:sandboxpar un rôle, et qu’il est limité àenv:prodpar un autre rôle, alors l’utilisateur peut accéder à tous les logs deenv:prodetservice:sandbox.

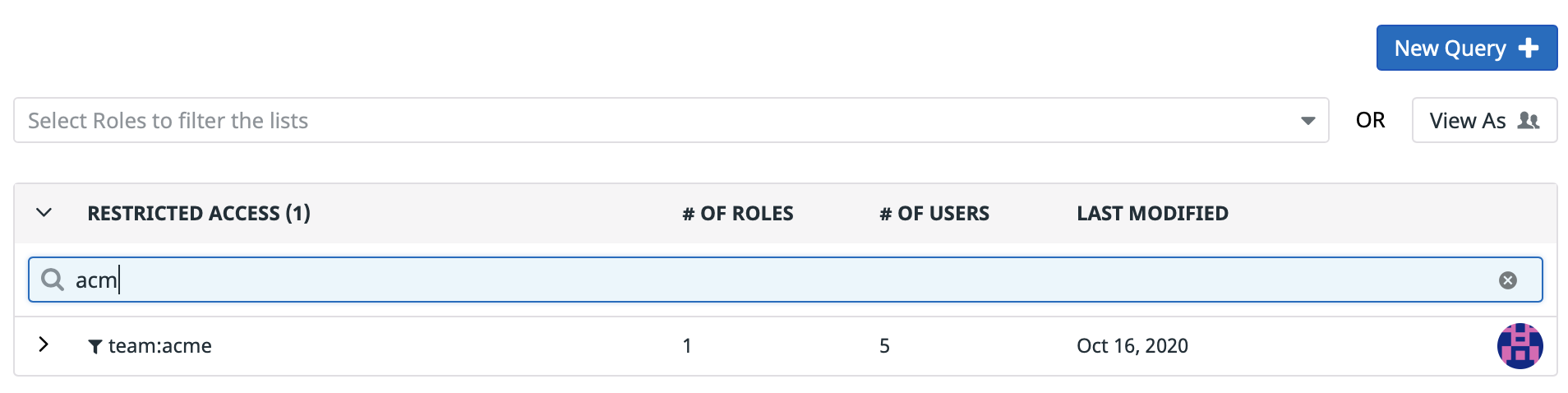

Pour limiter les utilisateurs de manière à ce qu’ils puissent voir uniquement les logs correspondant à une requête de restriction, accédez à la page Data Access :

- Créez une requête de restriction.

- Assignez un ou plusieurs rôles à cette requête de restriction.

- Vérifiez quels rôles et utilisateurs sont assignés aux requêtes de restriction.

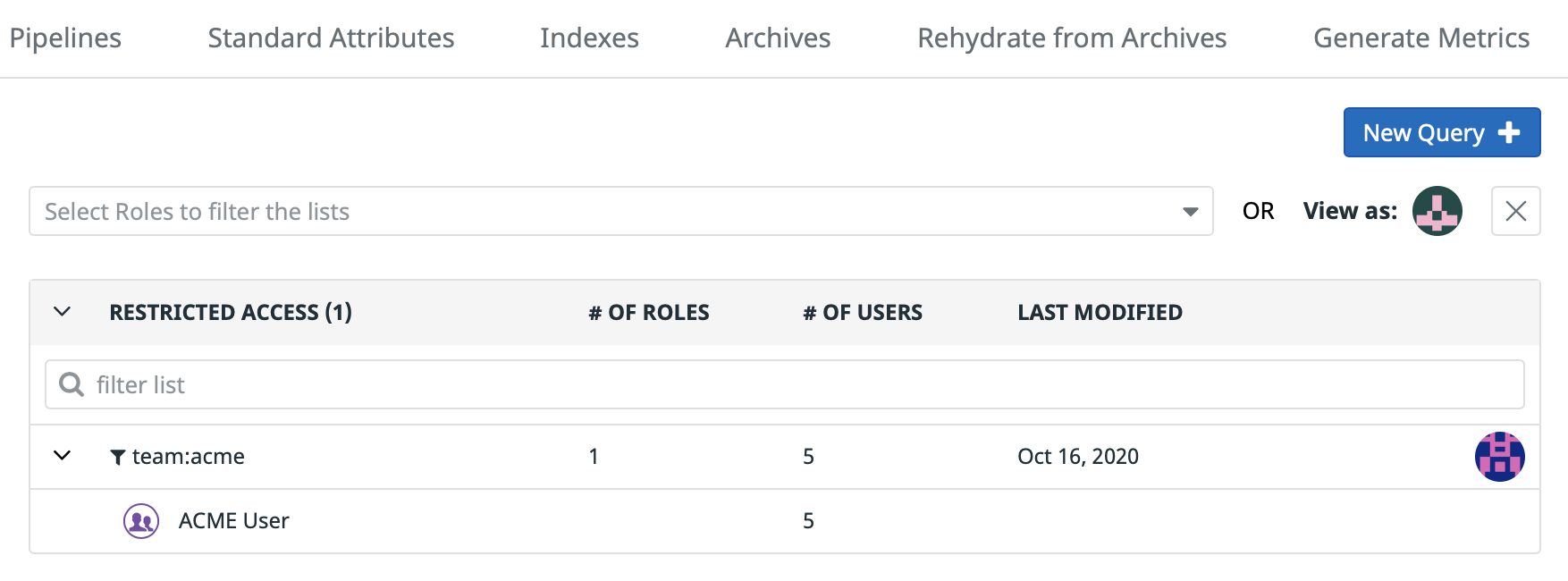

Cette vue répertorie les éléments suivants :

- Section

Restricted Access: toutes les requêtes de restriction, ainsi que le ou les rôles associés. - Section

Unrestricted Access: tous les rôles qui disposent de l’autorisationlog_read_datasans restriction supplémentaire. - Section

No Access: tous les rôles qui ne disposent pas de l’autorisationlog_read_data.

Créer une requête de restriction

Créez une requête de restriction en définissant son filtre de requête. La nouvelle requête apparaît dans la liste des restrictions sans aucun rôle associé.

Assigner un rôle à une requête de restriction

Choisissez un rôle et assignez-le à la requête de restriction de votre choix.

Remarque : n’oubliez pas qu’un rôle peut être assigné à une seule requête de restriction. Lorsque c’est le cas, le rôle perd tout lien avec la requête de restriction qui lui était auparavant assignée.

De la même manière, utilisez cette action de déplacement pour accorder un Unrestricted Access à un rôle ou, à l’inverse, pour le transformer en rôle de type No Access.

Vérifier les requêtes de restriction

La page Data Access affiche jusqu’à 50 requêtes de restriction et 50 rôles par section. Si vous disposez d’un plus grand nombre de requêtes de restriction et rôles, appliquez des filtres à la vue :

À l’aide du filtre de requête de restriction :

À l’aide du filtre de rôle :

À l’aide du filtre d’utilisateur, qui vous permet de visualiser facilement le contenu auquel peut accéder un utilisateur spécifique associé à plusieurs rôles :

Révoquez ou accordez cette autorisation avec l’API Rôles. Utilisez des requêtes de restriction pour restreindre l’autorisation à un sous-ensemble de données de log.

Autorisations héritées

Ces autorisations sont activées globalement par défaut pour tous les utilisateurs.

L’autorisation Logs Read Data vient s’ajouter à ces autorisations obsolètes. Par exemple, imaginons qu’un utilisateur est limité à la requête service:api.

- Si cet utilisateur filtre l’autorisation Read Index Data sur les index

auditeterrors, il voit uniquement les logsservice:apidans ces index. - Si cet utilisateur dispose de l’autorisation Live tail, il voit uniquement les logs

service:apidans le Live tail.

logs_read_index_data

Permet à un rôle de lire des index de logs. L’accès peut être accordé globalement ou limité à un sous-ensemble d’index de logs.

Pour limiter cette autorisation à un sous-ensemble d’index, supprimez d’abord les autorisations logs_read_index_data et logs_modify_indexes du rôle. Suivez ensuite les étapes suivantes :

Accordez à ce rôle l’accès à l’index depuis la page de configuration.

- Récupérez l’ID de rôle du rôle que vous souhaitez attribuer à des pipelines spécifiques.

- Récupérez l’ID d’autorisation pour l’API

logs_write_processorsde votre région. - Accordez l’autorisation à ce rôle avec l’appel suivant :

curl -X POST \

https://app.datadoghq.com/api/v2/roles/<RÔLE_UUID>/permissions \

-H "Content-Type: application/json" \

-H "DD-API-KEY: <VOTRE_CLÉ_API_DATADOG>" \

-H "DD-APPLICATION-KEY: <VOTRE_CLÉ_APPLICATION_DATADOG>" \

-d '{

"id": "<AUTORISATION_UUID>",

"type": "permissions"

}'

logs_live_tail

Permet à un rôle d’utiliser la fonctionnalité Live Tail.

Cette autorisation est globale et accorde l’accès à la fonction Live tail indépendamment de l’autorisation Logs Read Index Data.

Pour aller plus loin

Documentation, liens et articles supplémentaires utiles:

*Log Rehydration est une marque déposée de Datadog, Inc.