- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

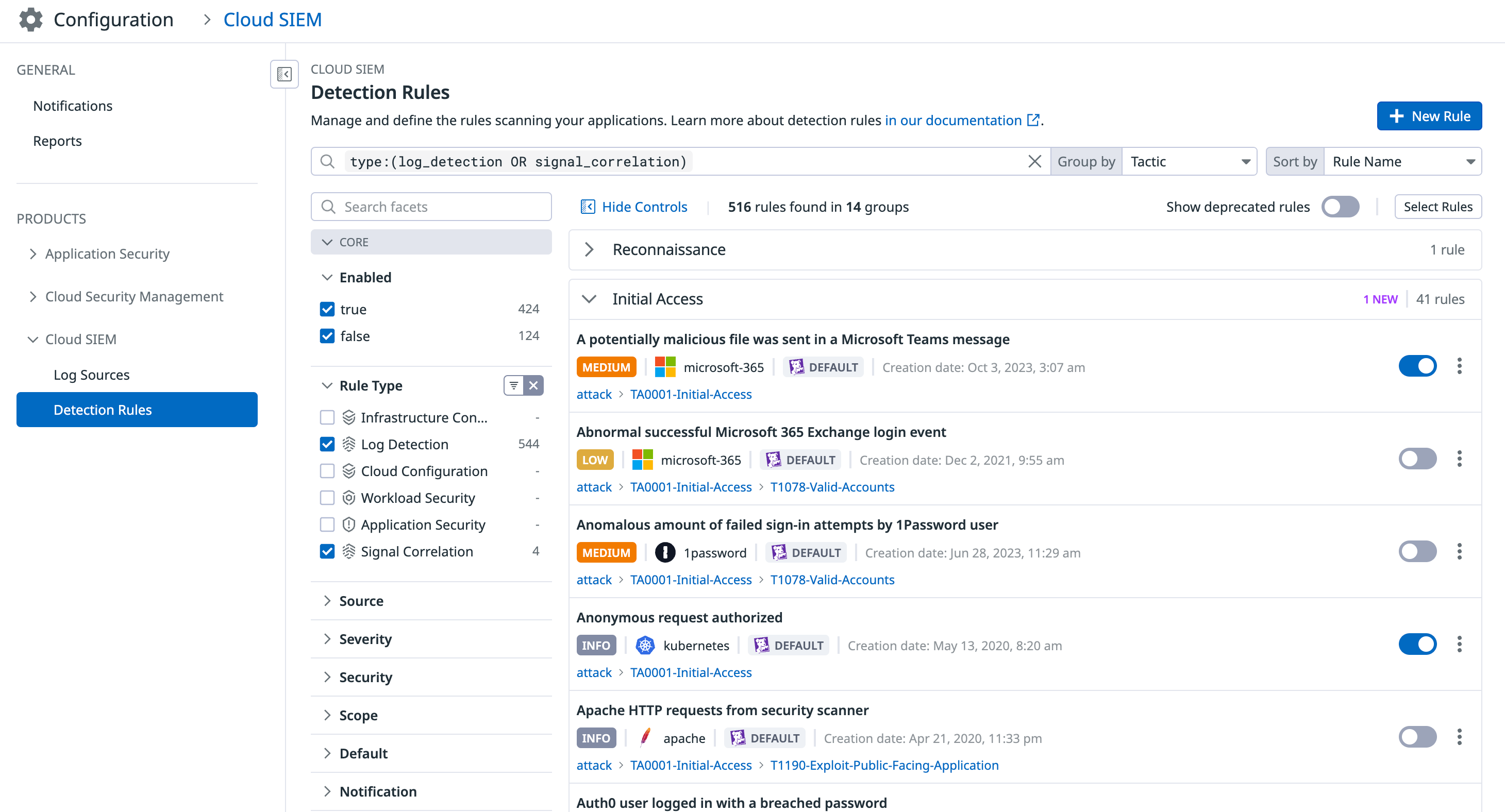

検出ルール

検出ルールは、取り込んだすべてのログおよびクラウド構成に適用される条件付きロジックを定義します。対象期間内に、ルールで定義された少なくとも 1 つのケースが一致した場合にセキュリティシグナルが生成されます。これらのシグナルは、シグナルエクスプローラーで確認できます。

すぐに使える検出ルール

Datadog は、攻撃者の手法や構成ミスにフラグを立てるために、すぐに使える検出ルールを提供します。新しい検出ルールがリリースされると、構成に応じて、新規ルールが自動でお使いのアカウント、Application Security Management ライブラリ、および Agent にインポートされます。

すぐに使えるルールは、以下のセキュリティ製品で利用可能です。

- Cloud SIEMは、ログ検出を使用して、取り込まれたログをリアルタイムで分析します。

- Cloud Security Management (CSM):

- CSM Misconfigurations では、クラウド構成およびインフラストラクチャー構成検出ルールを使用して、クラウド環境の状態をスキャンします。

- CSM Threats は、Datadog Agent と検出ルールを使用して、システムのアクティビティを積極的に監視、評価します。

- CSM Identity Risks は、検出ルールを使用して、クラウドインフラストラクチャーにおける IAM ベースのリスクを検出します。

- Application Security Management (ASM) は、Datadog APM、Datadog Agent、検出ルールを活用し、アプリケーション環境における脅威を検出します。

ベータ検出ルール

Datadog のセキュリティリサーチチームは、継続的に新しいすぐに使えるセキュリティ検出ルールを追加しています。その目的は、インテグレーションやその他の新機能のリリースとともに高品質の検出を提供することですが、そのルールを一般的に利用可能にする前に、多くの場合、大規模での検出のパフォーマンスを観察する必要があります。これにより、Datadog のセキュリティリサーチは、当社の基準を満たさない検出の機会を改善したり、非推奨にしたりする時間を得ることができます。

カスタム検出ルール

環境またはワークロードに基づいてルールをカスタマイズしたい場合もあるかもしれません。例えば、ASM を使用している場合、ビジネスが行われていない地域から機密アクションを実行するユーザーを検出する検出ルールをカスタマイズしたいと思うかもしれません。

カスタムルールを作成するには、デフォルトのルールを複製してコピーを編集するか、独自のルールをゼロから作成します。

検出ルールの検索とフィルター

Datadog ですぐに使える検出ルールとカスタム検出ルールを表示するには、Security Settings ページに移動します。ルールは、各製品 (Application Security、Cloud Security Management、Cloud SIEM) の個別のページにリストされています。

ルールを検索およびフィルタリングするには、検索ボックスとファセットを使用して、値でクエリします。例えば、指定したルールタイプのルールのみを表示するには、ルールタイプにカーソルを合わせ、only を選択します。また、受信した問題を調査およびトリアージする際に、source や severity などのファセットでフィルタリングすることもできます。

検出ルールの作成

カスタム検出ルールを作成するには、Detection Rules ページの右上隅にある New Rule ボタンをクリックします。また、既存のデフォルトルールまたはカスタムルールを複製してテンプレートとして使用することもできます。

詳しい手順については、以下の記事を参照してください。

検出ルールの管理

ルールの有効化・無効化

ルールを有効または無効にするには、ルール名の右側にあるスイッチを切り替えます。

また、ルールの一括有効化、無効化も可能です。

- Select Rules をクリックします。

- 有効化または無効化したいルールを選択します。

- Edit Rules ドロップダウンメニューをクリックします。

- Enable Rules または Disable Rules を選択します。

ルールの編集

すぐに使える検出ルールの場合、抑制クエリの追加または編集のみが可能です。クエリの更新、トリガーの調整、通知の管理を行うには、デフォルトのルールを複製して、カスタムルールのテンプレートとして使用します。その後、デフォルトのルールを無効にすることができます。

- デフォルトルールを編集するには、ルールの縦 3 点メニューをクリックし、Edit default rule を選択します。

- カスタムルールを編集するには、ルールの縦 3 点メニューをクリックし、Edit rule を選択します。

ルールの複製

ルールを複製するには、ルールの縦 3 点メニューをクリックし、Clone rule を選択します。

ルールの複製は、既存のルールを複製して軽く設定を変更し、他の検出領域をカバーしたい場合に便利です。例えば、ログ検出ルールを複製し、Threshold から Anomaly に変更することで、同じクエリとトリガーを使用して脅威検出に新しい次元を追加することができます。

ルールを削除

カスタムルールを削除するには、ルールの縦 3 点メニューをクリックし、Delete rule を選択します。

注: 削除できるのはカスタムルールだけです。デフォルトのルールを削除するには、ルールを無効にする必要があります。

編集権限の制限

デフォルトでは、すべてのユーザーが検出ルールにフルアクセスできます。きめ細かなアクセス制御を使用することで、特定のルールを編集できるロールを制限することができます。

- ルールの縦 3 点メニューをクリックし、Permissions を選択します。

- Restrict Access をクリックします。ダイアログボックスが更新され、組織のメンバーはデフォルトで Viewer アクセス権を持っていることが表示されます。

- ドロップダウンメニューを使用して、セキュリティルールを編集できるロール、チーム、またはユーザーを 1 つ以上選択します。

- Add をクリックします。

- Save をクリックします。

注: ルールの編集アクセス権を維持するために、保存する前に、自分がメンバーであるロールを少なくとも 1 つ含めることがシステムから要求されます。

ルールへのアクセスを復元するには:

- ルールの縦 3 点メニューをクリックし、Permissions を選択します。

- Restore Full Access をクリックします。

- Save をクリックします。

生成されたシグナルの確認

シグナルエクスプローラーでルールのセキュリティシグナルを確認するには、縦 3 点メニューをクリックし、View generated signals を選択します。これは、複数のソースからのシグナルをルールごとに相関させる場合や、ルールの監査を完了させる場合に便利です。

ルールを JSON としてエクスポート

ルールのコピーを JSON としてエクスポートするには、ルールの縦 3 点メニューをクリックし、Export as JSON を選択します。

ルール非推奨

すべての検出ルールの定期的な監査を行い、忠実なシグナル品質を維持します。非推奨のルールは、改良されたルールに置き換えられます。

ルール非推奨のプロセスは以下の通りです。

- ルールに非推奨の日付が書かれた警告が表示されています。UI では、警告が以下に表示されます。

- シグナルサイドパネルの Rule Details > Playbook セクション

- Misconfigurations サイドパネル (CSM Misconfigurations のみ)

- その特定のルールのルールエディター

- ルールが非推奨になると、ルールが削除されるまでに 15 か月の期間があります。これは、シグナルの保持期間が 15 か月であるためです。この間、UI でルールの複製を行うと、ルールを再び有効にすることができます。

- 一度削除されたルールは、複製して再度有効にすることはできません。