- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

Solucionar problemas de Cloud Security Management Threats

Información general

Si tienes problemas con Cloud Security Management (CSM) Threats, utiliza las siguientes directrices de solucionar problemas. Si necesitas más ayuda, ponte en contacto con el equipo de soporte de Datadog.

Flare del Agent de seguridad

De forma similar al flare del Agent, puedes enviar la información necesaria de solucionar problemas al equipo de soporte de Datadog con un comando flare.

El flare pide confirmación antes de la carga, por lo que puedes revisar el contenido antes de que el Agent de seguridad lo envíe.

En los siguientes comandos, reemplaza <CASE_ID> con el identificador de tu caso de soporte de Datadog, si lo tienes, e introduce la dirección de correo electrónico asociada a él.

Si no tienes el identificador, simplemente introduce la dirección de correo electrónico que utilizas para iniciar sesión en Datadog para crear uno nuevo.

| Plataforma | Comando |

|---|---|

| Docker | docker exec -it datadog-agent security-agent flare <CASE_ID> |

| Kubernetes | kubectl exec -it <POD_NAME> -c security-agent -- security-agent flare <CASE_ID> |

| Host | sudo /opt/datadog-agent/embedded/bin/security-agent flare <CASE_ID> |

Autotest del Agent

Para asegurar que la comunicación entre security-agent y system-probe funciona como se espera y que Cloud Security Management Threats (CSM Threats) es capaz de detectar los eventos de sistema, puedes activar manualmente los autotest ejecutando el siguiente comando:

| Plataforma | Comando |

|---|---|

| Docker | docker exec -it datadog-agent security-agent runtime self-test |

| Kubernetes | kubectl exec -it <POD_NAME> -c security-agent -- security-agent runtime self-test |

| Host | sudo /opt/datadog-agent/embedded/bin/security-agent runtime self-test |

El procedimiento de autotest crea algunos archivos temporales y reglas para monitorizarlos y, a continuación, activa dichas reglas para asegurar que los eventos se propaguen correctamente.

La siguiente respuesta aparece cuando se propagan las reglas.

Runtime self test: OK

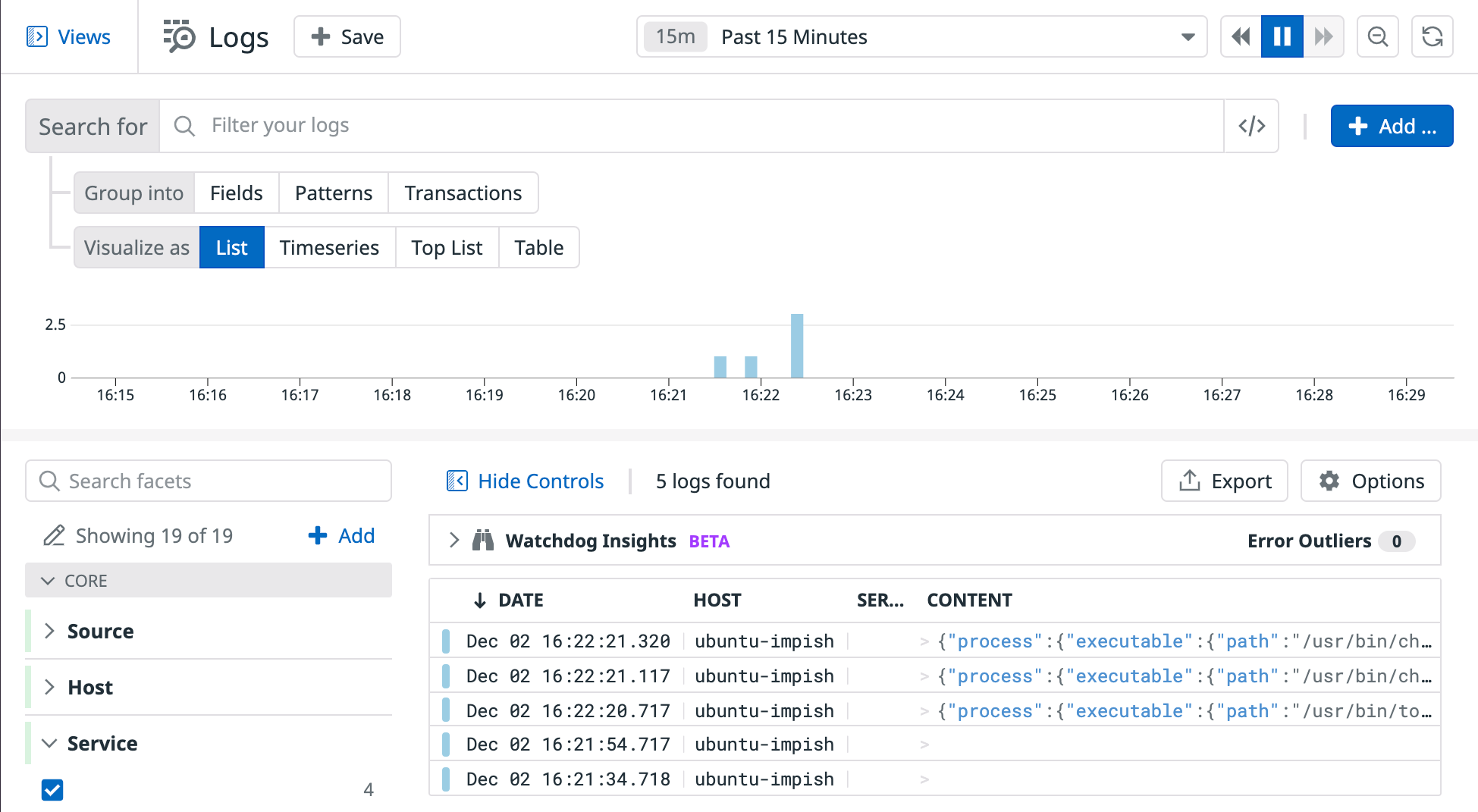

Ahora puedes ver eventos procedente de runtime-security-agent en el Log Explorer.

Compatibilidad con complementos de red personalizados de Kubernetes

Las detecciones basadas en la red de CSM Threats utilizan el subsistema de control de tráfico del kernel de Linux. Se sabe que este subsistema introduce condiciones race si varios proveedores intentan insertar, sustituir o eliminar filtros en el qdisc ingress “clsact”. Sigue la siguiente lista de comprobación para asegurarte de que CSM Threats está configurado correctamente:

- Comprueba si tu proveedor utiliza clasificadores de control de tráfico eBPF. Si no lo hace, puedes ignorar este párrafo.

- Comprueba si tu proveedor devuelve TC_ACT_OK o TC_ACT_UNSPEC después de conceder acceso en un paquete de red. Si devuelve TC_ACT_UNSPEC, puedes ignorar este párrafo.

- Comprueba a qué prioridad asigna tu proveedor sus clasificadores eBPF:

- Si utilizan la prioridad 1, las detecciones de red de CSM Threats no funcionan dentro de tus contenedores.

- Si utilizan la prioridad 2 a 10, asegúrate de configurar

runtime_security_config.network.classifier_prioritya un número estrictamente inferior a la prioridad elegida por tu proveedor. - Si utilizan prioridad 11 o superior, puedes ignorar este párrafo.

Por ejemplo, existe un problema conocido con Cilium 1.9 e inferiores con Datadog Agent (versiones 7.36 a 7.39.1, excluida 7.39.2) que puede producirse cuando se inicia un nuevo pod. La acción race puede llevar a la pérdida de conectividad dentro del pod, según cómo esté configurado Ciliumred.

En última instancia, si el Datadog Agent o tus proveedores externos no pueden configurarse para evitar que se produzca el problema, deberás desactivar las detecciones basadas en red de CSM Threats siguiendo los pasos que se indican a continuación:

- Añade el siguiente parámetro a tu archivo de configuración

system-probe.yamlen instalaciones basadas en host:

runtime_security_config:

network:

enabled: false

- Añade los siguientes valores si estás utilizando la Helm chart pública para desplegar el Datadog Agent:

datadog:

securityAgent:

runtime:

network:

enabled: false

- Añade la siguiente variable de entorno si vas a desplegar manualmente el contenedor del Datadog Agent:

DD_RUNTIME_SECURITY_CONFIG_NETWORK_ENABLED=false

Referencias adicionales

Más enlaces, artículos y documentación útiles: