- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

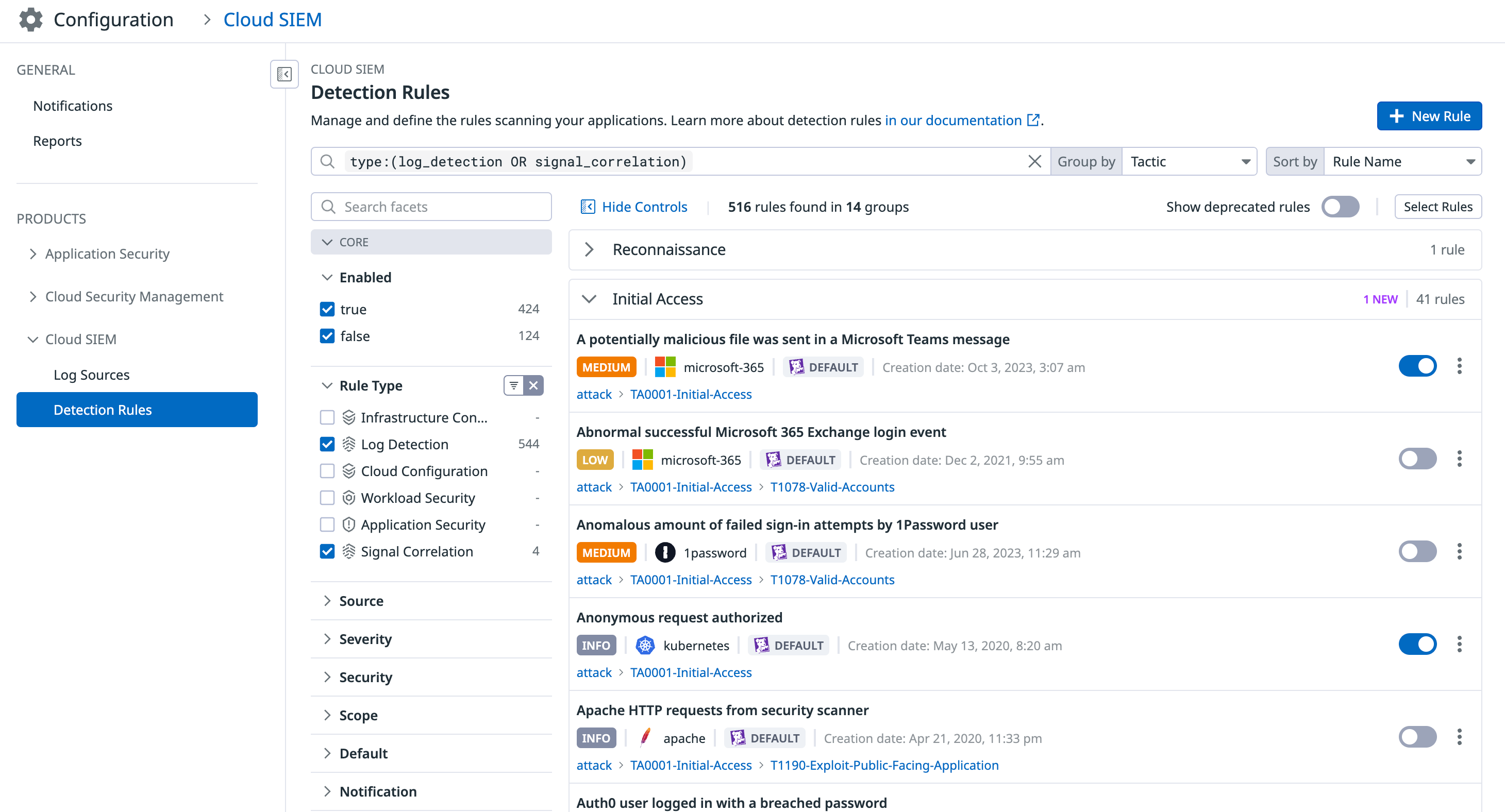

Reglas de detección

Las reglas de detección definen una lógica condicional que se aplica a todos los logs ingeridos y las configuraciones en la nube. Cuando al menos un caso definido en una regla coincide durante un periodo determinado, se genera una señal de seguridad. Puedes ver estas señales en el Signals Explorer.

Reglas de detección predefinidas

Datadog proporciona reglas de detección predefinidas para detectar técnicas de ataque y posibles errores de configuración. Cuando se publican nuevas reglas de detección, se importan automáticamente a tu cuenta, a tu biblioteca de Application Security Management y al Agent, según tu configuración.

Las reglas predefinidas están disponibles para los siguientes productos de seguridad:

- Cloud SIEM utiliza la detección de logs para analizar logs en tiempo real.

- Cloud Security Management (CSM):

- CSM Misconfigurations utiliza reglas de detección de configuración en la nube y configuración de infraestructura para escanear el estado de tu entorno en la nube.

- CSM Threats utiliza las reglas de Datadog Agent y de detección para Monitor y evaluar activamente la actividad del sistema.

- CSM Identity Risks utiliza reglas de detección para detectar riesgos basados en IAM en tu infraestructura en la nube.

- Application Security Management (ASM) aprovecha Datadog APM, el Datadog Agent y las reglas de detección para detectar amenazas en el entorno de tu aplicación.

Normas de detección beta

El equipo de investigación de seguridad de Datadog añade continuamente nuevas reglas de detección de seguridad predefinidas. Aunque el objetivo es ofrecer detecciones de alta calidad con el lanzamiento de integraciones u otras nuevas funciones, a menudo es necesario observar el rendimiento de la detección a escala antes de poner la regla a disposición general. De este modo, el equipo de investigación de seguridad de Datadog dispone del tiempo necesario para perfeccionar o eliminar las posibilidades de detección que no cumplan nuestras normas.

Reglas de detección personalizadas

Puede haber situaciones en las que debes personalizar una regla según tu entorno o carga de trabajo. Por ejemplo, si usas ASM, es posible que desees personalizar una regla de detección que detecte a los usuarios que realizan acciones confidenciales desde una geolocalización en la que no opera tu empresa.

Para crear reglas personalizadas, puedes clonar las reglas por defecto y editar las copias, o crear tus propias reglas desde cero.

Buscar y filtrar reglas de detección

Para ver las reglas de detección predefinidas y personalizadas en Datadog, ve a la página Security Settings (Configuración de seguridad). Las reglas aparecen en páginas separadas para cada producto (Application Security, Cloud Security Management y Cloud SIEM).

Para buscar y filtrar las reglas, utiliza el cuadro de búsqueda y las facetas para consultar por valor. Por ejemplo, para mostrar solo las reglas de un tipo de regla determinado, pasa el ratón por encima del tipo de regla y selecciona only. También puedes filtrar por facetas como source y severity al investigar y clasificar las incidencias entrantes.

Crear reglas de detección

Para crear una regla de detección personalizada, haz clic en el botón New Rule (Nueva regla) situado en la esquina superior derecha de la página Detection Rules (Reglas de detección). También puedes clonar una regla predeterminada o personalizada existente y utilizarla como plantilla.

Para obtener instrucciones detalladas, consulta los siguientes artículos:

Gestionar las reglas de detección

Activar o desactivar reglas

Para activar o desactivar una regla, activa el conmutador situado a la derecha del nombre de la regla.

También puedes activar o desactivar reglas en bloque:

- Haz clic en Select Rule (Seleccionar regla).

- Selecciona las reglas que deseas activar o desactivar.

- Haz clic en el menú desplegable Edit Rules (Editar reglas).

- Selecciona Enable Rules o Disable Rules (Activar reglas o Desactivar reglas).

Editar una regla

Para las reglas de detección predefinidas, solo puedes añadir o editar una consulta de supresión. Para actualizar la consulta, ajustar los desencadenantes o gestionar notificaciones, puedes clonar la regla predeterminada y utilizarla como plantilla para una regla personalizada. A continuación, puedes desactivar la regla predeterminada.

- Para editar una regla por defecto, haz clic en el menú vertical de tres puntos de la regla y selecciona Edit default rule (Editar regla por defecto).

- Para editar una regla personalizada, haz clic en el menú vertical de tres puntos de la regla y selecciona Edit rule (Editar regla).

Clonar una regla

Para clonar una regla, haz clic en el menú vertical de tres puntos de la regla y selecciona Clone rule (Clonar regla).

Clonar una regla es útil si deseas duplicar una regla existente y modificar ligeramente la configuración para cubrir otras áreas de detección. Por ejemplo, podrías duplicar una regla de detección de log y modificarla de Umbral a Anomalía para añadir una nueva dimensión a la detección de amenazas utilizando las mismas consultas y desencadenantes.

Eliminar una regla

Para eliminar una regla personalizada, haz clic en el menú vertical de tres puntos de la regla y selecciona Delete rule (Eliminar regla).

Nota: Solo puedes eliminar reglas personalizadas. Para eliminar una regla predeterminada, debes desactivarla.

Restringir permisos de edición

Por defecto, todos los usuarios tienen acceso completo a las reglas de detección. Para utilizar controles de acceso detallados para limitar los roles que pueden editar una única regla:

- Haz clic en el menú vertical de tres puntos de la regla y selecciona Permissions (Permisos).

- Haz clic en Restrict Access (Acceso restringido). El cuadro de diálogo se actualiza para mostrar que los miembros de tu organización tienen acceso de Visor por defecto.

- Utiliza el menú desplegable para seleccionar una o varias funciones, equipos o usuarios que puedan editar la regla de seguridad.

- Haz clic en Add (Añadir).

- Haz clic en Save (Guardar).

Nota: Para mantener tu acceso de edición a la regla, el sistema requiere que incluyas al menos un rol del que seas miembro antes de guardar.

Para restaurar el acceso a una regla:

- Haz clic en el menú vertical de tres puntos de la regla y selecciona Permissions (Permisos).

- Haz clic en Restore Full Access (Restablecer acceso completo).

- Haz clic en Save (Guardar).

Ver señales generadas

Para ver las señales de seguridad de una regla en el Signals Explorer, haz clic en el menú vertical de tres puntos y selecciona View generated signals (Ver señales generadas). Esto es útil cuando se correlacionan señales a través de múltiples fuentes por regla, o cuando se completa una auditoría de reglas.

Exportar una regla como JSON

Para exportar una copia de una regla como JSON, haz clic en el menú vertical de tres puntos de la regla y selecciona Export as JSON (Exportar como JSON).

Obsolescencia de reglas

Se realizan auditorías periódicas de todas las reglas de detección para mantener una calidad de señal de alta fidelidad. Las reglas obsoletas se sustituyen por una regla mejorada.

El proceso de obsolescencia de las reglas es el siguiente:

- La regla incluye una advertencia con la fecha de caducidad. En la interfaz de usuario, la advertencia se muestra en la:

- Sección Rule Details > Playbook (Detalles de la regla > Guía) del panel lateral de señales

- Panel lateral de configuraciones erróneas (solo CSM Misconfigurations)

- Editor de reglas para esa regla específica

- Una vez que la regla se vuelve obsoleta, transcurre un periodo de 15 meses antes de que se elimine la regla. Esto se debe al periodo de conservación de señales de 15 meses. Durante este tiempo, puedes volver a habilitar la regla clonando la regla(#clone-a-rule) en la interfaz de usuario.

- Una vez eliminada la regla, ya no podrás clonarla ni volver a activarla.

Referencias adicionales

Más enlaces, artículos y documentación útiles: