- Principales informations

- Getting Started

- Datadog

- Site Datadog

- DevSecOps

- Serverless for AWS Lambda

- Agent

- Intégrations

- Conteneurs

- Dashboards

- Monitors

- Logs

- Tracing

- Profileur

- Tags

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Surveillance Synthetic

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- OpenTelemetry

- Développeurs

- Authorization

- DogStatsD

- Checks custom

- Intégrations

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- Checks de service

- IDE Plugins

- Communauté

- Guides

- API

- Application mobile

- CoScreen

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Alertes

- Infrastructure

- Métriques

- Watchdog

- Bits AI

- Service Catalog

- API Catalog

- Error Tracking

- Service Management

- Infrastructure

- Universal Service Monitoring

- Conteneurs

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- RUM et Session Replay

- Product Analytics

- Surveillance Synthetic

- Continuous Testing

- Software Delivery

- CI Visibility

- CD Visibility

- Test Visibility

- Exécuteur de tests intelligent

- Code Analysis

- Quality Gates

- DORA Metrics

- Securité

- Security Overview

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- Administration

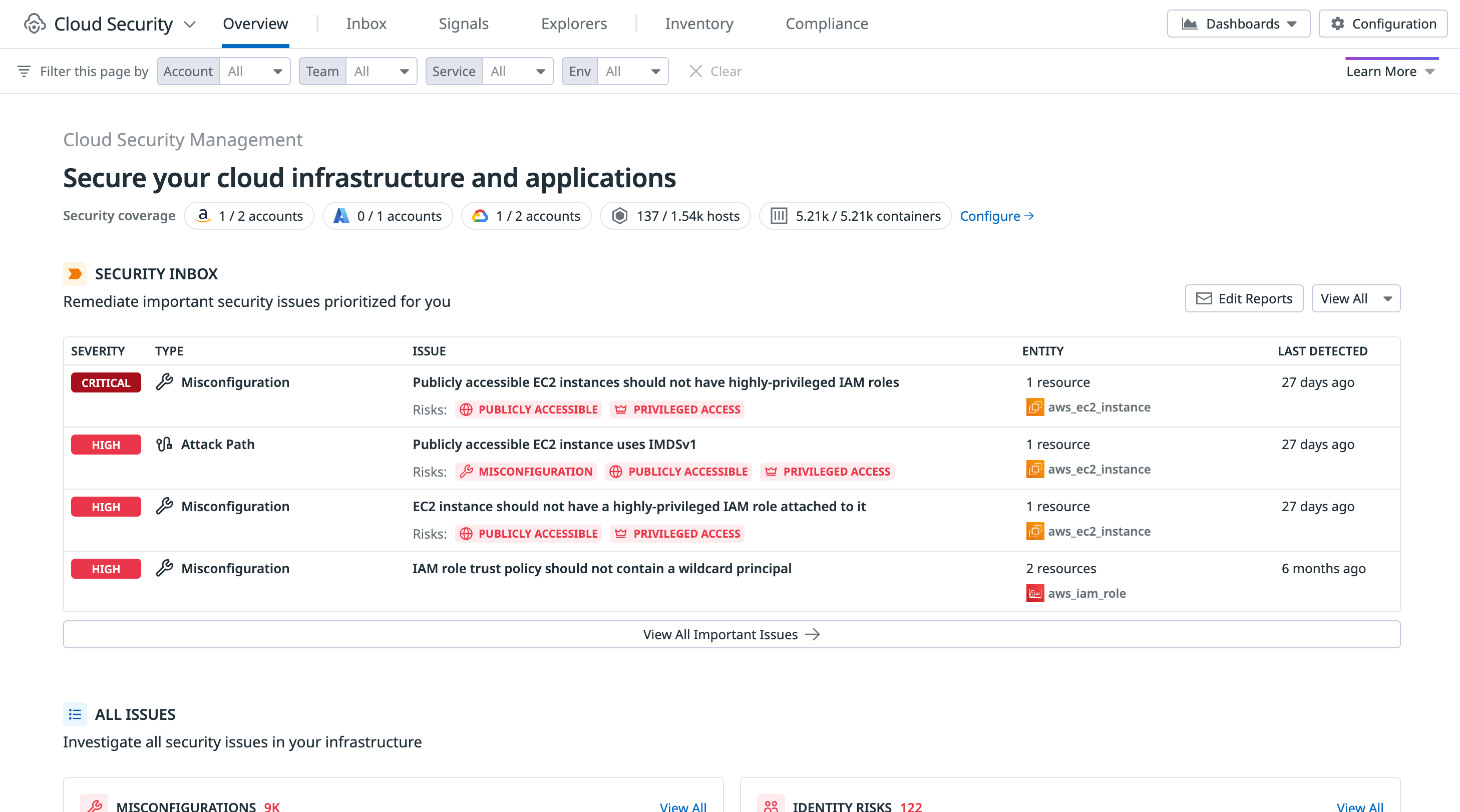

Cloud Security Management Threats

Cloud Security Management Threats (CSM Threats) permet de surveiller l’activité des fichiers, du réseau et des processus au sein de votre environnement afin de détecter les menaces pour votre infrastructure en temps réel. La fonctionnalité de détection des menaces en temps réel de CSM Threats peut être combinée aux métriques, logs, traces et autres données de télémétrie de la plateforme Datadog pour obtenir une vue d’ensemble complète d’une attaque potentielle ciblant vos workloads.

Détecter en temps réel les menaces sur vos workloads de production

Surveillez l’activité des fichiers et des processus au niveau du kernel pour détecter les menaces pesant sur votre infrastructure, notamment sur les instances Amazon EC2, les conteneurs Docker et les clusters Kubernetes. Associez CSM Threats à la solution Network Performance Monitoring afin de détecter les activités suspectes au niveau du réseau avant qu’un workload ne soit compromis.

CSM Threats tire parti de l’Agent Datadog pour surveiller votre environnement. Si vous ne l’avez pas encore fait, commencez par configurer l’Agent Datadog sur un système d’exploitation compatible. Dans le cadre de la solution CSM Threats, l’Agent Datadog procède à quatre types de surveillance :

- Surveillance de l’exécution des processus : analyse l’exécution des processus afin de détecter en temps réel les activités malveillantes sur vos hosts et conteneurs.

- Surveillance de l’intégrité des fichiers : analyse en temps en réel les modifications apportées à certains fichiers et répertoires essentiels sur vos hosts et conteneurs.

- Surveillance de l’activité DNS : analyse le trafic réseau afin de détecter en temps réel les activités malveillantes sur vos hosts et conteneurs.

- Surveillance de l’activité du kernel : analyse en temps réel les attaques au niveau du kernel, comme les hijacking de processus, le breakout de conteneurs, etc.

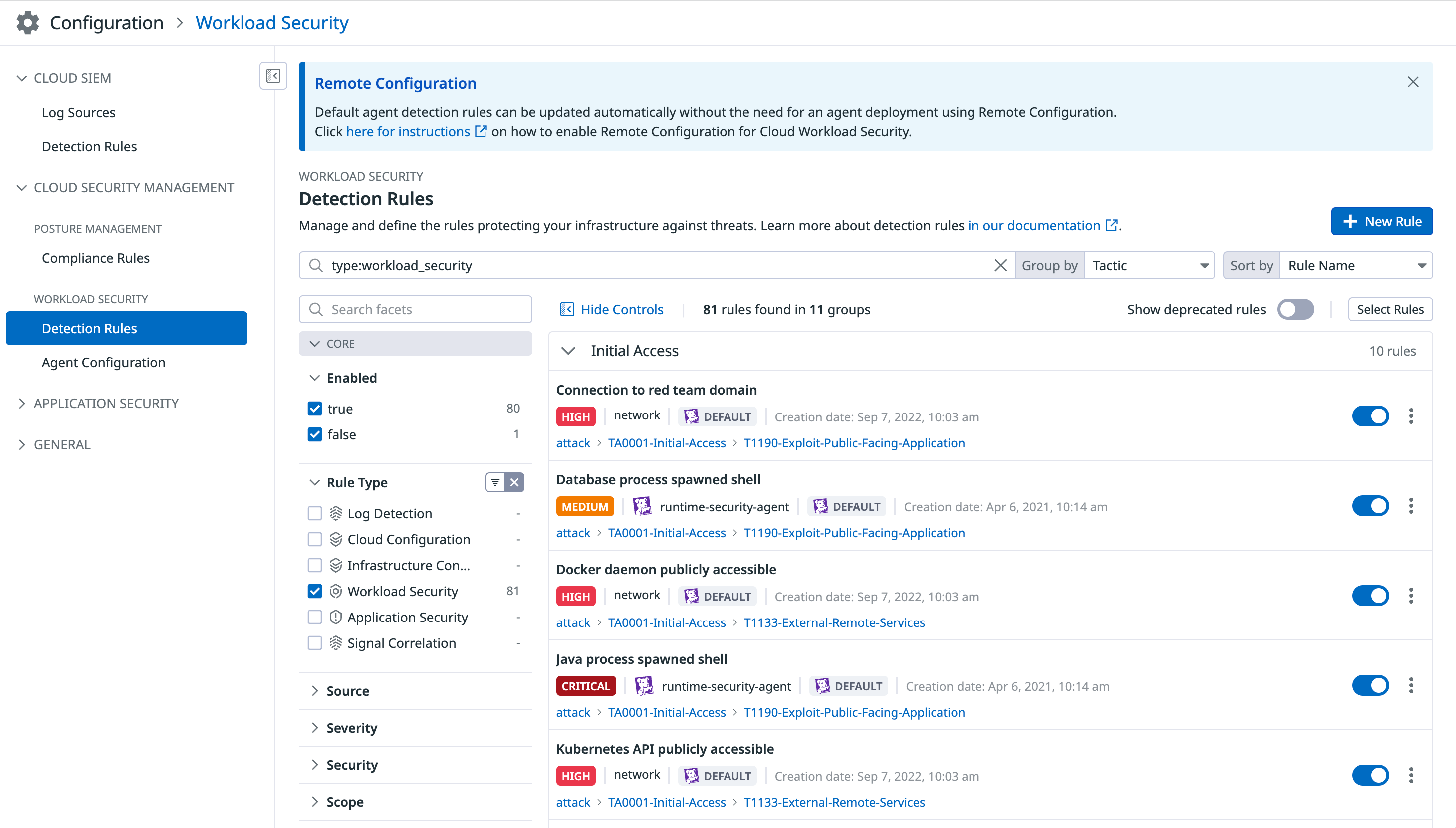

Gérer les règles de détection prêtes à l’emploi et personnalisées

CSM Threats intègre plus de 50 règles de détection prêtes à l’emploi qui sont mises à jour par une équipe d’experts en sécurité. Les règles détectent les risques majeurs afin que vous puissiez immédiatement prendre les mesures adéquates. Le règles d’expression de l’Agent définissent les activités de workload devant être analysées, tandis que les règles de détection backend analysent les activités et identifient les techniques d’attaque ainsi que d’autres comportements à risque.

Utilisez la configuration à distance pour déployer automatiquement les nouvelles règles et celles mises à jour dans l’Agent. Personnalisez les règles en définissant la manière dont chaque règle surveille l’activité des processus, du réseau et des fichiers, créez des règles sur mesure et configurez des notifications en temps réel

Configurer des notifications en temps réel

Envoyez des notifications en temps réel lorsqu’une menace est détectée dans votre environnement de manière à ce que vos équipes puissent prendre les mesures adéquates pour réduire les risques. Les notifications peuvent être envoyées sur les canaux suivants : Slack, adresse e-mail, PagerDuty, webhooks et plus encore.

Utilisez des template variables et le format Markdown pour personnaliser le message des notifications. Modifiez, désactivez et supprimez des règles de notification existantes, ou créez de nouvelles règles et définissez une logique personnalisée pour le déclenchement de notifications en fonction du degré de gravité et du type de règle.

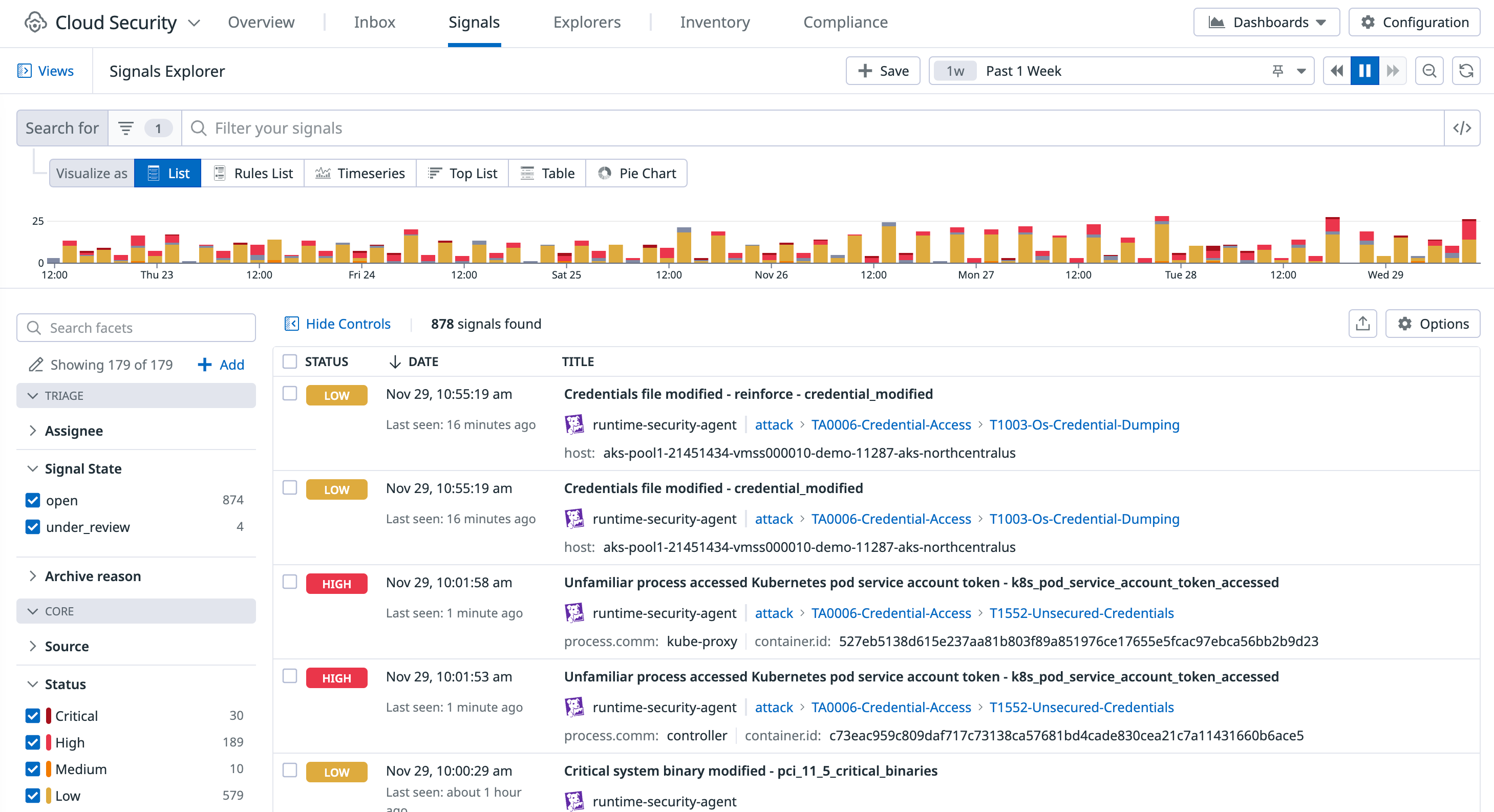

Étudier les signaux de sécurité et résoudre les problèmes associés

Étudiez les signaux de sécurité et triez-les dans le Signals Explorer. Consultez des informations détaillées sur les fichiers ou processus affectés, visualisez les signaux et logs associés, et découvrez les étapes de remédiation.

Prise en main

Documentation, liens et articles supplémentaires utiles: