- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

Kubernetes Security Posture Management

Kubernetes Security Posture Management (KSPM) para Cloud Security Management (CSM) te ayuda a reforzar de forma proactiva la postura de seguridad de tus despliegues de Kubernetes comparando tu entorno con las prácticas recomendadas establecidas del sector, como las definidas por CIS, o con tus propias políticas de detección personalizadas.

Configuración de KSPM

Para sacar el máximo partido de KSPM, debes instalar tanto el Datadog Agent como las integraciones en la nube. Para obtener instrucciones detalladas, consulta los siguientes artículos:

- CSM Enterprise (Agent e integraciones en la nube)

- CSM Pro (Agent e integraciones en la nube)

Esto permite a Datadog detectar riesgos en tus despliegues de Kubernetes para cada uno de los siguientes tipos de recursos:

| Tipo de recurso | Método de instalación | Marco |

|---|---|---|

aws_eks_cluster | Integración en la nube | cis-eks |

aws_eks_worker_node | Agent | cis-eks |

azure_aks_cluster | Integración en la nube | cis-aks |

azure_aks_worker_node | Agent | cis-aks |

kubernetes_master_node | Agent | cis-kubernetes |

kubernetes_worker_node | Agent | cis-kubernetes |

Monitorizar el riesgo en todos los despliegues de Kubernetes

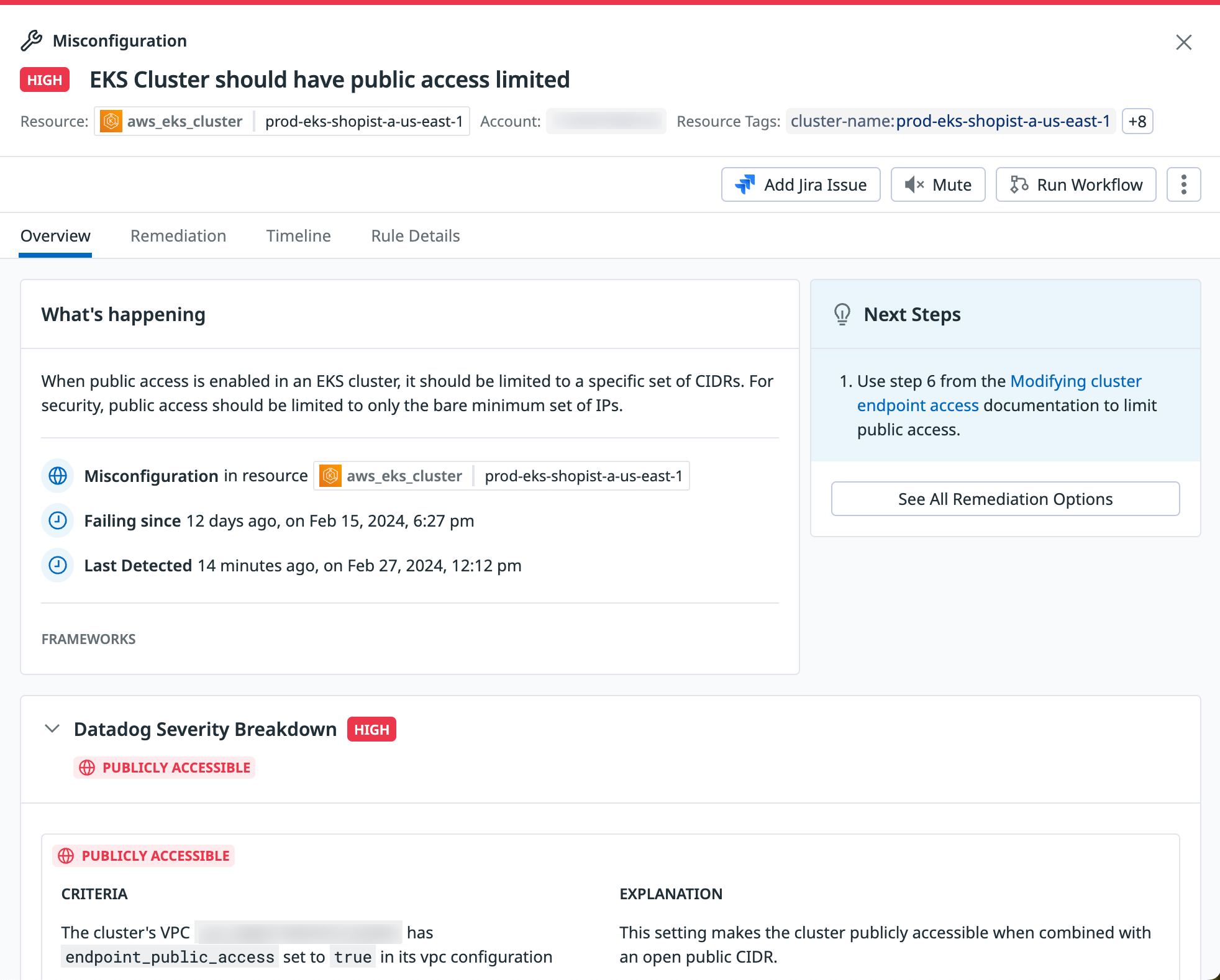

Con KSPM, Datadog analiza tu entorno en busca de riesgos definidos por más de 50 reglas de detección predefinidas de Kubernetes. Cuando al menos un caso definido en una regla coincide durante un periodo determinado, se envía una alerta de notificación y se genera un hallazgo en el Misconfigurations Explorer.

Cada hallazgo contiene el contexto que necesitas para identificar el impacto del problema, como la configuración completa del recurso, las etiquetas (tags) a nivel de recurso y un mapa de las relaciones del recurso con otros componentes de tu infraestructura. Después de comprender el problema y su impacto, puedes empezar a solucionar el problema creando un tique de Jira desde CSM o ejecutando un flujo de trabajo predefinido.

Nota: Tambiéns puede utilizar la API para interactuar mediante programación con los hallazgos.

Evalúa tu posición de seguridad en Kubernetes con respecto a los marcos estándar del sector.

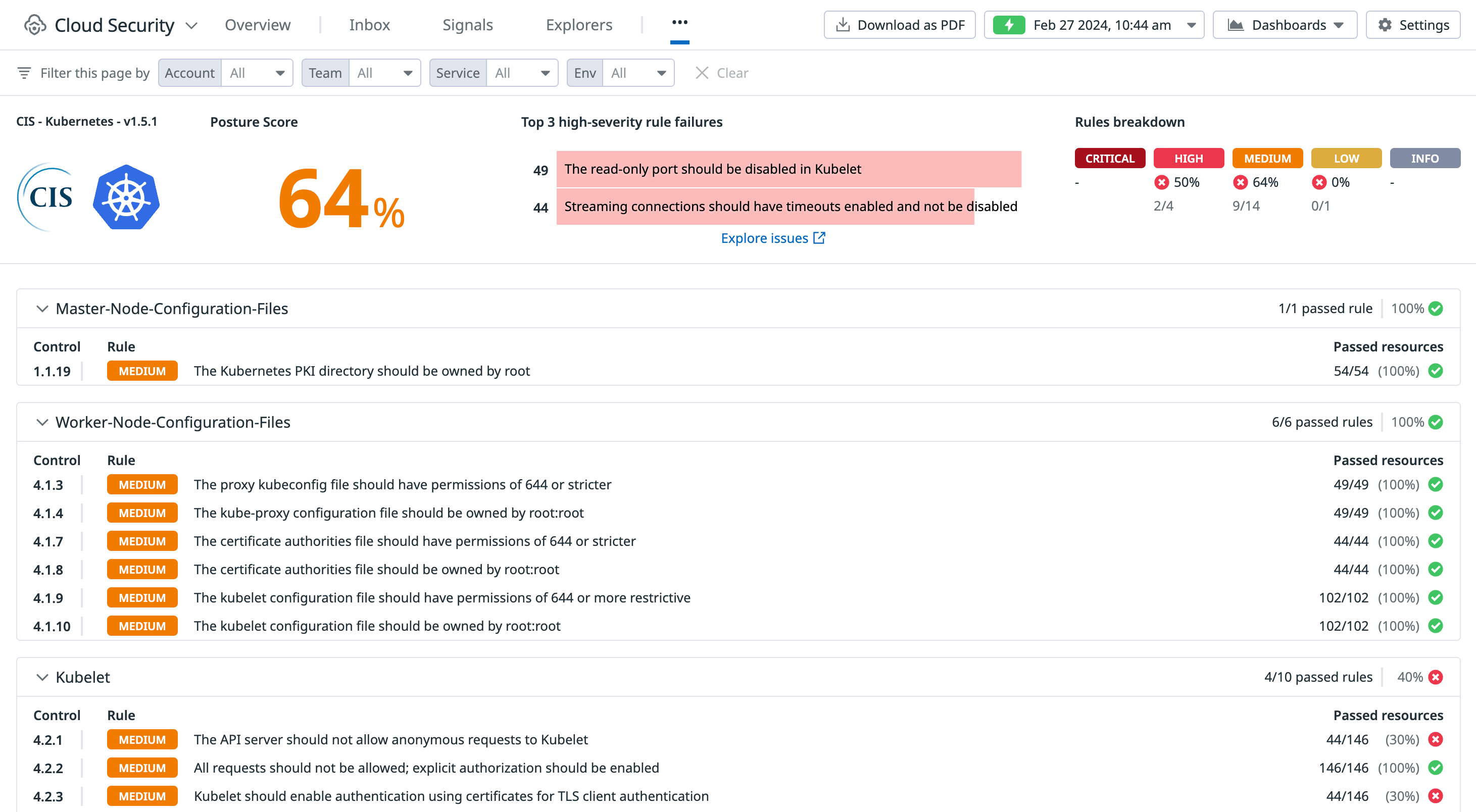

CSM proporciona una puntuación de la posición de seguridad que te ayuda a comprender tu estado de seguridad y cumplimiento utilizando una única métrica. La puntuación representa el porcentaje de tu entorno que satisface todas tus reglas activas de detección en la nube e infraestructura. Puedes obtener la puntuación para toda tu organización o para equipos, cuentas y entornos específicos, incluidos los despliegues de Kubernetes.

Para obtener una explicación detallada sobre el funcionamiento de la puntuación de la posición de seguridad, consulta Puntuación de la posición de seguridad.

Ver la puntuación de la posición de seguridad de los despliegues de Kubernetes

Para ver la puntuación de la posición de seguridad de tus despliegues de Kubernetes, navega a la página Security > Compliance (Seguridad > Cumplimiento) y localiza los informes de marcos de CIS Kubernetes.

Ver informes detallados de los marcos de Kubernetes

Para ver un informe detallado que te permita conocer tu puntuación con respecto a los requisitos y normas del marco, haz clic en Framework Overview (Descripción general del marco). En la página del marco, puedes descargar una copia del informe en formato PDF o exportarlo como CSV.

Crea tus propias reglas de detección en Kubernetes

Además de las reglas de detección predefinidas, también puedes crear tus propias reglas de detección en Kubernetes clonando una regla existente o creando una nueva desde cero. Las reglas se escriben en el lenguaje de política Rego, un lenguaje flexible similar a Python que sirve como estándar de la industria para reglas de detección. Para más información, consulta Escribir reglas personalizadas con Rego.

Después de crear la regla de detección, puedes personalizar su gravedad (Critical, High, Medium, Low o Info) y establecer alertas para notificaciones en tiempo real para que te notifique cuando se detecte un nuevo hallazgo.

Referencias adicionales

Más enlaces, artículos y documentación útiles: