- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- Administrator's Guide

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

Sensitive Data Scanner

概要

クレジットカード番号、API キー、IP アドレス、個人を特定できる情報 (PII) などの機密データは、意図せず漏洩してしまうことが多く、組織にセキュリティおよびコンプライアンス上のリスクをもたらす可能性があります。これらの機密データは、アプリケーションログ、APM スパン、RUM イベント、イベント管理などのテレメトリーデータに含まれている場合があります。また、エンジニアリングチームがワークロードをクラウドへ移行する際に、意図せずクラウドストレージへ移動してしまうこともあります。Datadog の Sensitive Data Scanner を使用すれば、機密データを検出・分類し、必要に応じてマスキングすることで、機密データの漏洩やコンプライアンス違反のリスクを抑えることができます。

注: PCI 準拠の Datadog 組織のセットアップに関する情報については、PCI DSS 準拠を参照してください。

テレメトリーデータをスキャンする

Sensitive Data Scanner は、クラウド上または環境内でデータをスキャンできます。

クラウド上

クラウド上で Sensitive Data Scanner を使用する場合、ログやイベントを Datadog バックエンドに送信するため、マスキングが行われる前にデータは環境外へ出ます。ログやイベントは処理中に Datadog バックエンドでスキャンおよびマスキングされるため、機密データはイベントがインデックスされ、Datadog UI に表示される前にマスキングされます。

スキャンおよびマスキングの対象となるデータは以下の通りです:

- ログ: ログメッセージや属性値など、構造化・非構造化を含むすべてのログ内容

- APM: スパンの属性値のみ

- RUM: イベントの属性値のみ

- イベント: イベントの属性値のみ

Sensitive Data Scanner を使用するには、まずスキャン対象のデータを定義するスキャングループを設定し、次にスキャンルールを設定して、どのような機密情報を検出するかを決定します。スキャンルールの設定方法としては:

- Datadog の Scanning Rule Library にあるあらかじめ定義されたスキャンルールを追加する (メールアドレス、クレジットカード番号、API キー、認可トークン、ネットワーク・デバイス情報など、一般的なパターンを検出)

- 独自の正規表現パターン (regex) を使って独自ルールを作成する

設定手順の詳細は、テレメトリーデータ用に Sensitive Data Scanner をセットアップするを参照してください。

環境内で

Observability Pipelines を使用して、環境内でログを収集・処理し、最終的にダウンストリームの連携先へデータを送信できます。Observability Pipelines でパイプラインを設定するときに、Sensitive Data Scanner プロセッサを追加することで、ログが環境外へ出る前に機密データをマスキングします。メールアドレス、クレジットカード番号、API キー、認可トークン、IP アドレスなどのあらかじめ定義されたスキャンルールライブラリを利用できるほか、正規表現パターンを用いて独自にルールを作成することも可能です。

詳細はパイプラインのセットアップを参照してください。

クラウドストレージをスキャンする

Limited Availability

Amazon S3 バケットおよび RDS インスタンスのスキャニングサポートは Limited Availability です。利用登録するには、アクセスリクエストをクリックしてください。

Request AccessSensitive Data Scanner が有効になっている場合、Amazon S3 バケットや RDS インスタンスにある機密データをカタログ化して分類できます。注: Sensitive Data Scanner は、クラウドストレージリソース内の機密データをマスキングしません。

Sensitive Data Scanner は、エージェントレススキャナをクラウド環境にデプロイして機密データをスキャンします。これらのスキャニングインスタンスは、Remote Configuration を通じてすべての S3 バケットと RDS インスタンスのリストを取得し、CSV や JSON などのテキストファイルや各データストア内のテーブルを、時間をかけてスキャンするように設定されています。

Sensitive Data Scanner は、全ルールライブラリを活用してマッチを検出します。マッチが見つかると、その場所情報がスキャニングインスタンスによって Datadog に送信されます。注: データストアとそのファイルはお客様の環境内でのみ読み取られ、スキャンされた機密データ自体が Datadog に送信されることはありません。

さらに Sensitive Data Scanner は、Cloud Security が検出した該当データストアのセキュリティ問題も表示します。問題をクリックすると、Cloud Security でトリアージと修正を続行できます。

設定手順の詳細は、クラウドストレージ用に Sensitive Data Scanner をセットアップするを参照してください。

機密データの問題を調査する

Summary ページを使用して、スキャンルールによって特定された機密データの問題の詳細を確認できます。これらの詳細には以下が含まれます:

- マッチを検出した具体的なスキャンルール (必要に応じてルールを修正する手がかりとなる)

- 問題が発生したスキャングループ (リークの影響範囲を特定するのに役立つ)

- 問題に関連するイベントの数 (問題の規模や重大度を把握するのに役立つ)

- その問題に関連するイベントのグラフ (問題がいつ始まり、どのように進行したかを把握するのに役立つ)

- その問題に対して作成された関連ケース

Summary ページを使用して機密データの問題をトリアージする方法の詳細は、機密データの問題を調査するを参照してください。

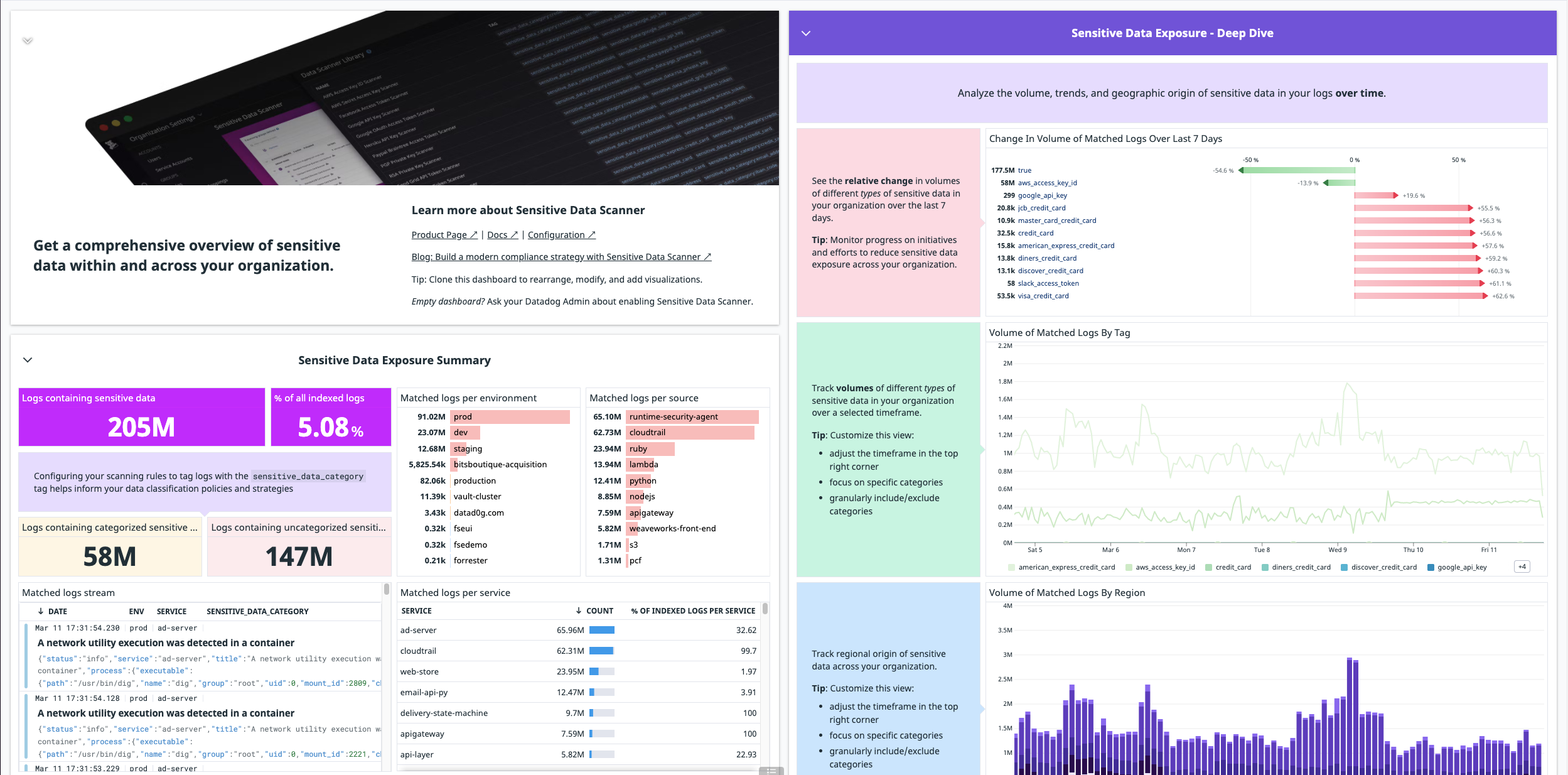

機密データの傾向を確認する

Sensitive Data Scanner が有効になっている場合、機密データの問題を集約した標準ダッシュボードが自動的にアカウントにインストールされます。このダッシュボードにアクセスするには、Dashboards > Dashboards List に移動し、「Sensitive Data Scanner Overview」で検索してください。

参考資料

お役に立つドキュメント、リンクや記事:

テレメトリーデータ用に Sensitive Data Scanner をセットアップするドキュメント

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()