- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

SAML を使用したシングルサインオン

Datadog for Government site では、SAML ログインのみをサポートします。

概要

Datadog アカウントに SAML (Security Assertion Markup Language) を構成することで、あなたやチームメイト全員が SAML アイデンティティプロバイダーで構成された組織の Active Directory や LDAP などのアイデンティティストアに保存された資格情報を使用して、Datadog にログインすることができます。

注:

- Datadog アカウントで SAML が有効化されていない場合は、サポートチームに有効化を依頼してください。

- このドキュメントは、SAML アイデンティティプロバイダー (IdP) をすでに持っていることを前提にしています。SAML IdP を持っていない場合は、 Active Directory、Auth0、Azure、Google、LastPass、Okta、SafeNet など、 Datadog とインテグレーションしている IdP はいくつかあります。

- SAML 構成には、Datadog 管理者アクセスが必要です。

- このドキュメントは、SAML アイデンティティプロバイダー (IdP) をすでに持っていることを前提にしています。SAML IdP を持っていない場合は、 Active Directory、Auth0、Azure、Google、LastPass、Okta、SafeNet など、 Datadog とインテグレーションしている IdP はいくつかあります。

- SAML 構成には、Datadog 管理者アクセスが必要です。

SAML の構成

構成を開始するには、IdP のドキュメントを参照してください。

Datadog アプリで、左下のユーザー名にカーソルを合わせ、Organization Settings を選択します。Login Methods を選択し、SAML の下の Configure をクリックします。

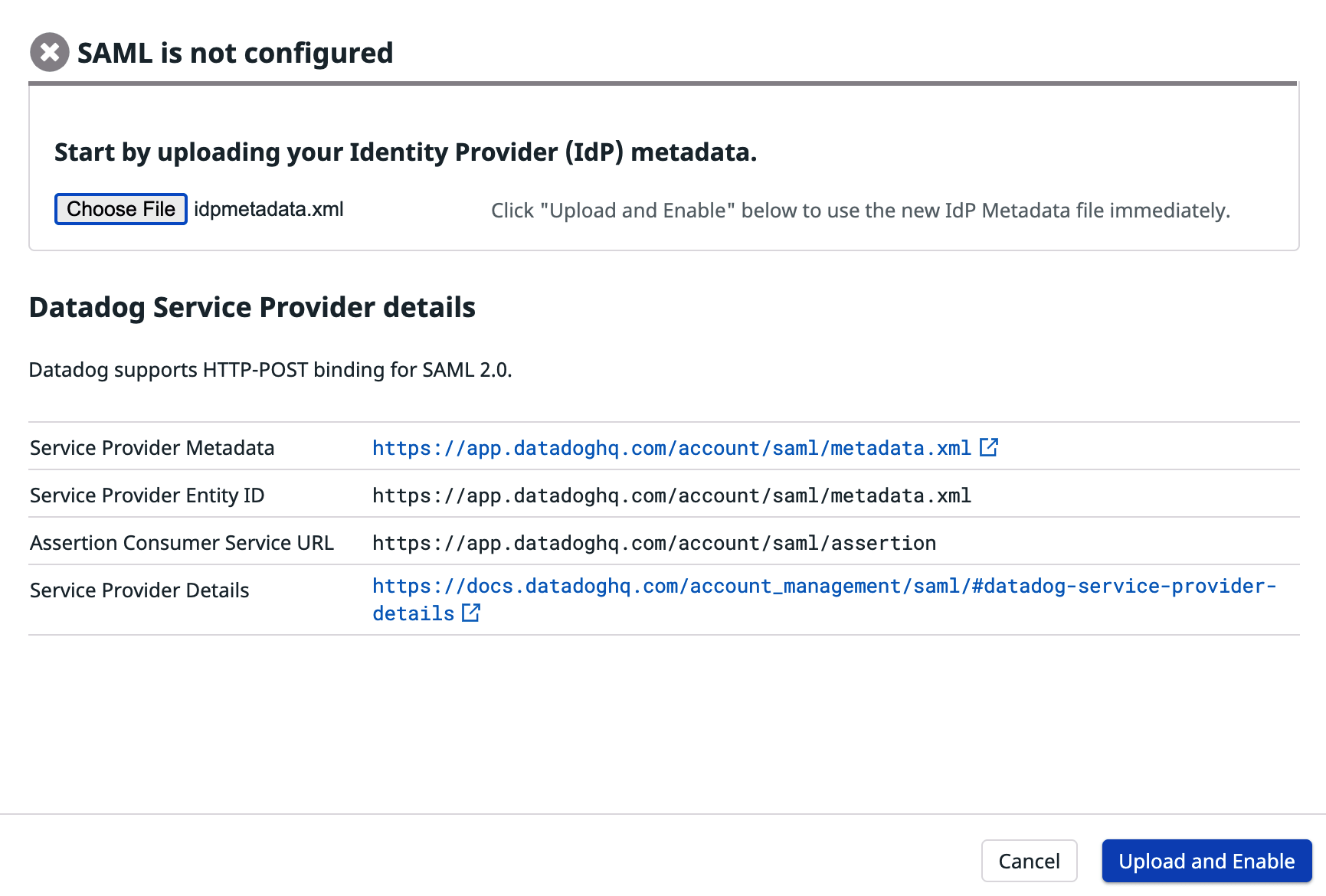

Choose File ボタンをクリックして、SAML アイデンティティプロバイダーから IdP メタデータをアップロードします。ファイルを選択したら、Upload File をクリックします。

注: IdP メタデータには ASCII 文字のみを含める必要があります。

Datadog のサービスプロバイダーメタデータをダウンロードして、Datadog をサービスプロバイダーとして認識するように IdP を構成します。

IdP メタデータをアップロードし、IdP を構成したら、Upload and Enable ボタンをクリックして Datadog で SAML を有効にします。

IdP メタデータをアップロードした後、Login Methods ページに戻り、SAML をデフォルトで

onにします。SAML が Datadog で構成され、IdP が Datadog からのリクエストを受け付けるように設定されると、ユーザーはログインできるようになります。

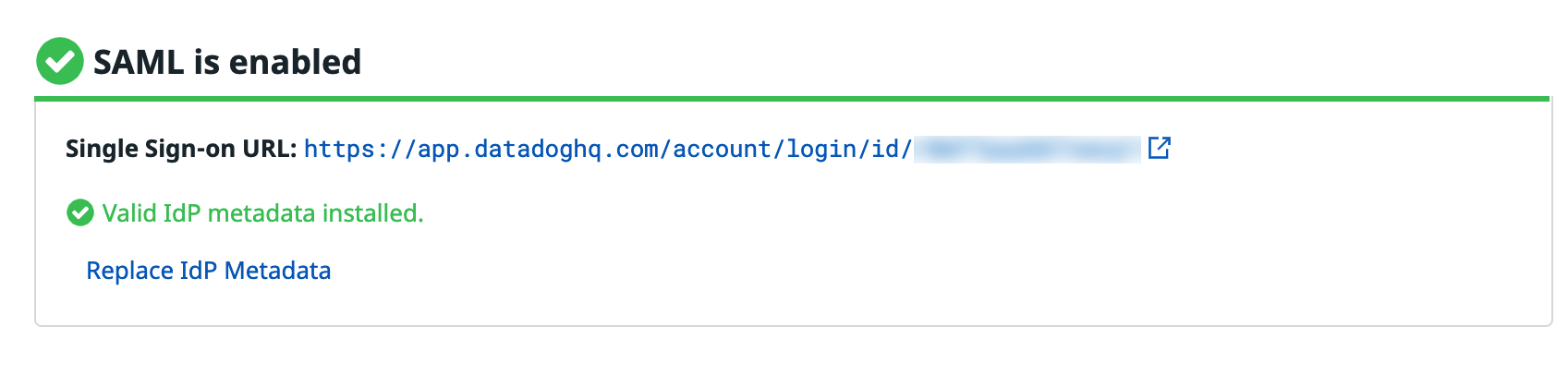

SP 始動のログインを使用する場合 (サービスプロバイダー、または Datadog から開始されるログイン): SAML Configuration ページの上部にあるステータスボックスに表示される Single Sign-on URL を使用します。Single Sign-on URL は、Team ページにも表示されます。この URL をロードすると、IdP に対して SAML 認証が開始されます。注: この URL は、アカウントで SAML が有効になっており、SP 始動のログインを使用していない限り、表示されません。

IdP 始動のログインを使用する場合 (アイデンティティプロバイダー、またはアプリポータルからのログイン): Google アプリのドロワーや Okta アプリポータルなど、アプリポータルのアプリアイコンをクリックします。一部のシナリオでは、SP 始動のログイン URL でログインしたユーザーは、IdP 始動のログイン体験でも動作しますが、これはアイデンティティプロバイダーの構成とサポートに依存します。

注: 複数組織に SAML を構成する場合は、複数組織アカウントの管理を参照してください。

アサーションと属性

ログインが発生すると、ユーザー認可を含む SAML アサーションがアイデンティティプロバイダーから Datadog に送信されます。

アサーションに関するいくつかの重要な注意事項:

- Datadog は、SAML2 の HTTP-POST 連結をサポートします。

urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST - Datadog は、アサーションリクエストの NameIDPolicy の形式として

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddressを指定します。 - アサーションには署名が必要です。

- アサーションは暗号化できますが、暗号化されていないアサーションは許可されます。

- 詳細は Datadog のサービスプロバイダーメタデータを参照してください。ファイルにアクセスするには、Datadog にサインインする必要があります。

属性は SAML アサーションに含めることができます。Datadog は AttributeStatement で 3 つの属性を検索します。

eduPersonPrincipalName: 指定された場合、eduPersonPrincipalName は、ユーザーの Datadog ユーザー名に対応している必要があります。 通常、ユーザー名はユーザーのメールアドレスです。 sn: オプション。ユーザーの姓に設定されます。 givenName: オプション。ユーザーの名に設定されます。

urn:oasis:names:tc:SAML:2.0:attrname-format:uri または基本 NameFormat urn:oasis:names:tc:SAML:2.0:attrname-format:basic を使用することを想定しています。

IdP が URI NameFormat urn:oasis:names:tc:SAML:2.0:attrname-format:uri を使用するように構成されている場合は、次のようになります。

- eduPersonPrincipalName: IdP は属性名として

urn:oid:1.3.6.1.4.1.5923.1.1.1.6を設定する必要があります。 - sn: IdP は属性名として

urn:oid:2.5.4.4を設定する必要があります。 - givenName: IdP は属性名として

urn:oid:2.5.4.42を設定する必要があります。

IdP が基本 NameFormat urn:oasis:names:tc:SAML:2.0:attrname-format:basic を使用するように構成されている場合は、次のようになります。

- eduPersonPrincipalName: IdP は属性名として

urn:mace:dir:attribute-def:eduPersonPrincipalNameを設定する必要があります。 - sn: IdP は属性名として

urn:mace:dir:attribute-def:snを設定する必要があります。 - givenName: IdP は属性名として

urn:mace:dir:attribute-def:givenNameを設定する必要があります。

AttributeStatement に eduPersonPrincipalName が存在する場合、この属性の値がユーザー名に使用されます。AttributeStatement に eduPersonPrincipalName が含まれていない場合、ユーザー名は Subject の NameID から取得されます。NameID は、urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress の形式を使用しなければなりません。

sn と givenName が提供されている場合は、Datadog プロファイルのユーザー名を更新するために使用されます。

その他の機能

アイデンティティプロバイダーのレスポンスの属性を Datadog のロールやチームにマッピングするには、SAML グループマッピングを参照してください。

SAML Configuration ダイアログで、以下の機能を有効にできます。

注: SAML コンフィギュレーションダイアログを表示するには、管理者アクセス許可が必要です。

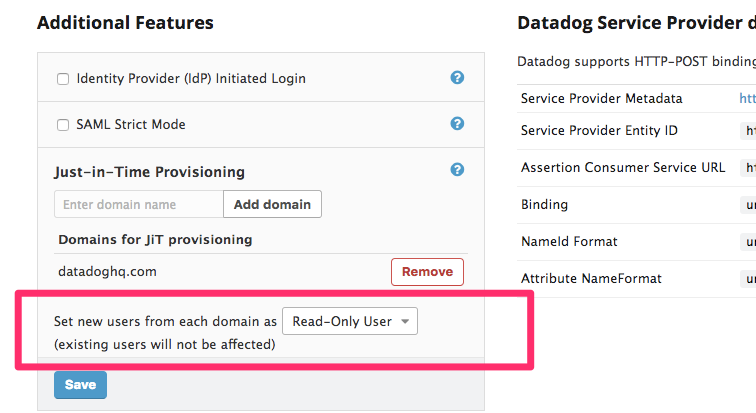

ジャストインタイム (JIT) プロビジョニング

JIT プロビジョニングを使用すると、初めてログインしようとしたときに Datadog 内にユーザーアカウントが作成されます。したがって、管理者がユーザーアカウントを 1 つずつ手動で作成する必要がなくなります。この場合、招待メールは送信されません。

組織によっては、すべてのユーザーを Datadog に招待したくない場合もあります。アカウントの SAML の動作を変更したい場合は、Datadog サポートに連絡してください。特定のユーザーを Datadog にアクセスさせたくない場合、IdP がアサーションを Datadog に送信しないように構成するかどうかは、組織次第です。

管理者は、新しい JIT ユーザーにデフォルトのロールを設定できます。デフォルトのロールは Standard ですが、新しい JIT ユーザーを Read-Only や Administrators、またはカスタムロールとして追加することもできます。

IdP 始動のログイン

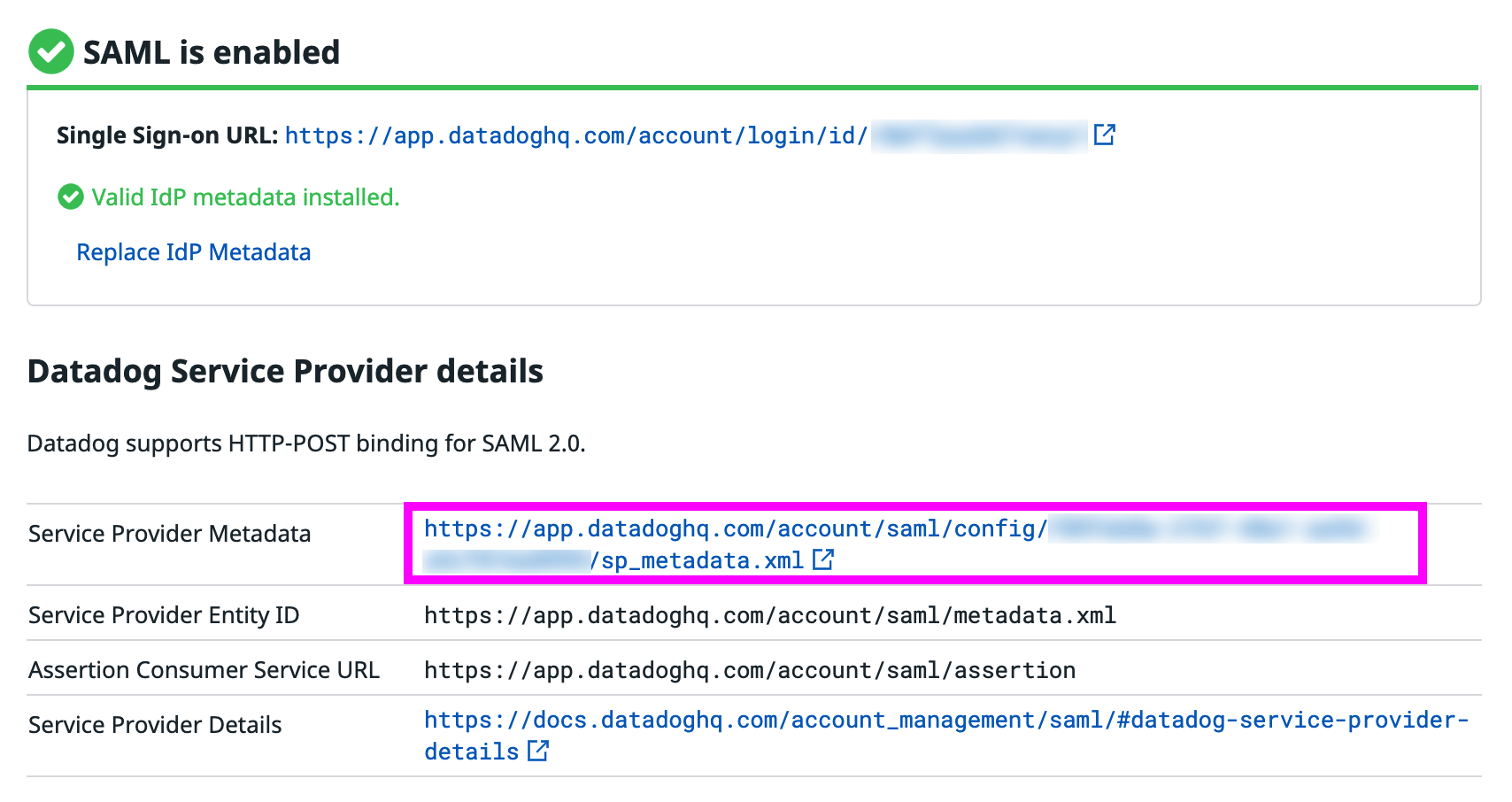

IdP 始動のログイン機能を有効にして構成を保存した後、アイデンティティプロバイダーのサービスプロバイダー (SP) メタデータの最新バージョンをダウンロードできます。新しい SP メタデータには、アサーションを送信するための、組織固有の異なる AssertionConsumerService エンドポイントが含まれています。

更新された SP メタデータを使用しないと、Datadog は組織とアサーションを関連付けることができず、SAML の応答には “InResponseTo” 属性がないというメッセージと共にエラーページが表示されます。

SAML 限定

Login Methods UI で他のログインメソッドタイプを無効にすることで、組織を SAML 限定にすることができます。このオプションが設定されている場合、すべてのユーザーはデフォルトで SAML でログインする必要があります。既存のユーザー名/パスワードまたは Google OAuth ログインは機能しません。これにより、Datadog にアクセスできるすべてのユーザーが、Datadog アカウントにアクセスするために、会社のアイデンティティプロバイダー/ディレクトリサービスで有効な資格情報を持っている必要があります。組織管理者は、ユーザーごとのオーバーライドを設定して、特定のユーザーが SAML 限定から免除されるようにすることができます。

Datadog SP メタデータの自己更新

特定の ID プロバイダー (Microsoft の ADFS など) は、Datadog から最新の SAML サービスプロバイダーメタデータをプルするように構成できます。Datadog で SAML を構成した後、SAML コンフィギュレーションページから組織のメタデータ URL を取得し、それを ID プロバイダーで使用して、変更が公開されるたびに最新のサービスプロバイダーメタデータを取得できます。

その他の参考資料

お役に立つドキュメント、リンクや記事: