- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

シグナル相関ルール

概要

シグナル相関ルールは、複数のシグナルを組み合わせて新しいシグナルを生成するため、より複雑なユースケースに対してアラートを発し、アラート疲れを軽減することができます。例えば、イベントやシグナルを相関させて特定の問題を特定したり、特定の重大度 low シグナルが特定の重大度 high シグナルと組み合わさった場合にのみアラートを生成したりすることができます。

別の例として、この 2 つのルールを組み合わせてシグナルを作成することができます。

- 期限切れのアカウントからアクセスしようとした場合の検出

- ホストやリソースへの認証の試みがあったかどうかの検出

そして、expired account ID 属性を使用して、2 つのルールを関連付けます。

ログ検出ルールや、ログ検出ルールと Cloud Security Management Threats や Application Security Management のルールを相関させることができます。

シグナル相関ルールの作成

Detection Rules に移動し、+New Rule をクリックします。Select a rule type セクションで、Signal Correlation をクリックします。

ルールを設定する

Rule a のルールを選択します。鉛筆のアイコンをクリックして、ルールの名前を変更します。相関する属性を定義するには、correlated by ドロップダウンを使用します。選択したルールを相関させるために、複数の属性を選択できます (最大 3 つまで)。スライディングウィンドウの詳細については、タイムウィンドウを参照してください。

2 つ目のルールエディタのドロップダウンで、Rule b のルールを選択します。鉛筆のアイコンをクリックして、ルールの名前を変更します。属性とスライディングウィンドウのタイムフレームは、Rule a で選択されたものに設定されています。

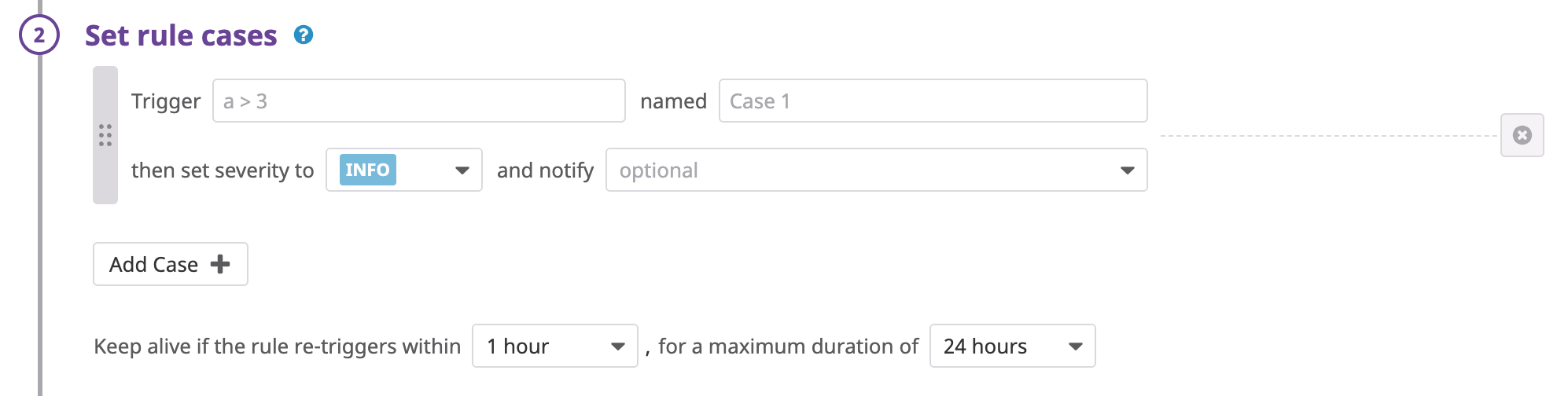

ルールケースを設定する

トリガー

ルールのケースは case ステートメントとして評価されます。したがって、最初にマッチしたケースがシグナルを発生させます。ルールケースの例としては、a > 3 があり、a はルール名です。ルールケースをクリックしてドラッグすると、その順序を操作することができます。

ルールケースには、過去に定義されたクエリのイベント数に基づいてシグナルを生成すべきかを判断するための論理演算 (>、>=、&&、||) が含まれます。ここで ASCII 小文字のルール名が参照されます。

注: クエリラベルは演算子に先行しなければなりません。たとえば、a > 3 は使用できますが、3 < a は許容されません。

各ルールケースにつき、「ケース 1」のような名前を付与します。シグナルの生成時には、この名前がルールの名称に追加されます。

重大度および通知

In the Set severity to dropdown menu, select the appropriate severity level (INFO, LOW, MEDIUM, HIGH, CRITICAL).

In the Notify section, optionally, configure notification targets for each rule case.

You can also create notification rules to avoid manual edits to notification preferences for individual detection rules.

タイムウィンドウ

An evaluation window is specified to match when at least one of the cases matches true. This is a sliding window and evaluates cases in real time.

After a signal is generated, the signal remains “open” if a case is matched at least once within the keep alive window. Each time a new event matches any of the cases, the last updated timestamp is updated for the signal.

A signal closes once the time exceeds the maximum signal duration, regardless of the query being matched. This time is calculated from the first seen timestamp.

ケースを追加する場合は、Add Case をクリックします。

注: この evaluation window は、keep alive および maximum signal duration 以下でなければなりません。

Say what’s happening

Add a Rule name to configure the rule name that appears in the detection rules list view and the title of the Security Signal.

In the Rule message section, use notification variables and Markdown to customize the notifications sent when a signal is generated. Specifically, use template variables in the notification to inject dynamic context from triggered logs directly into a security signal and its associated notifications. See the Notification Variables documentation for more information and examples.

シグナルにタグを追加するには、Tag resulting signals ドロップダウンメニューを使用します。例えば、security:attack や technique:T1110-brute-force のようになります。

注: security タグはセキュリティシグナルの分類に用いられる特殊なタグです。attack、threat-intel、compliance、anomaly、data-leak など他のタグの使用を推奨します。

その他の参考資料

お役に立つドキュメント、リンクや記事: