- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- Administrator's Guide

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

suricata

Supported OS

インテグレーションバージョン2.0.0

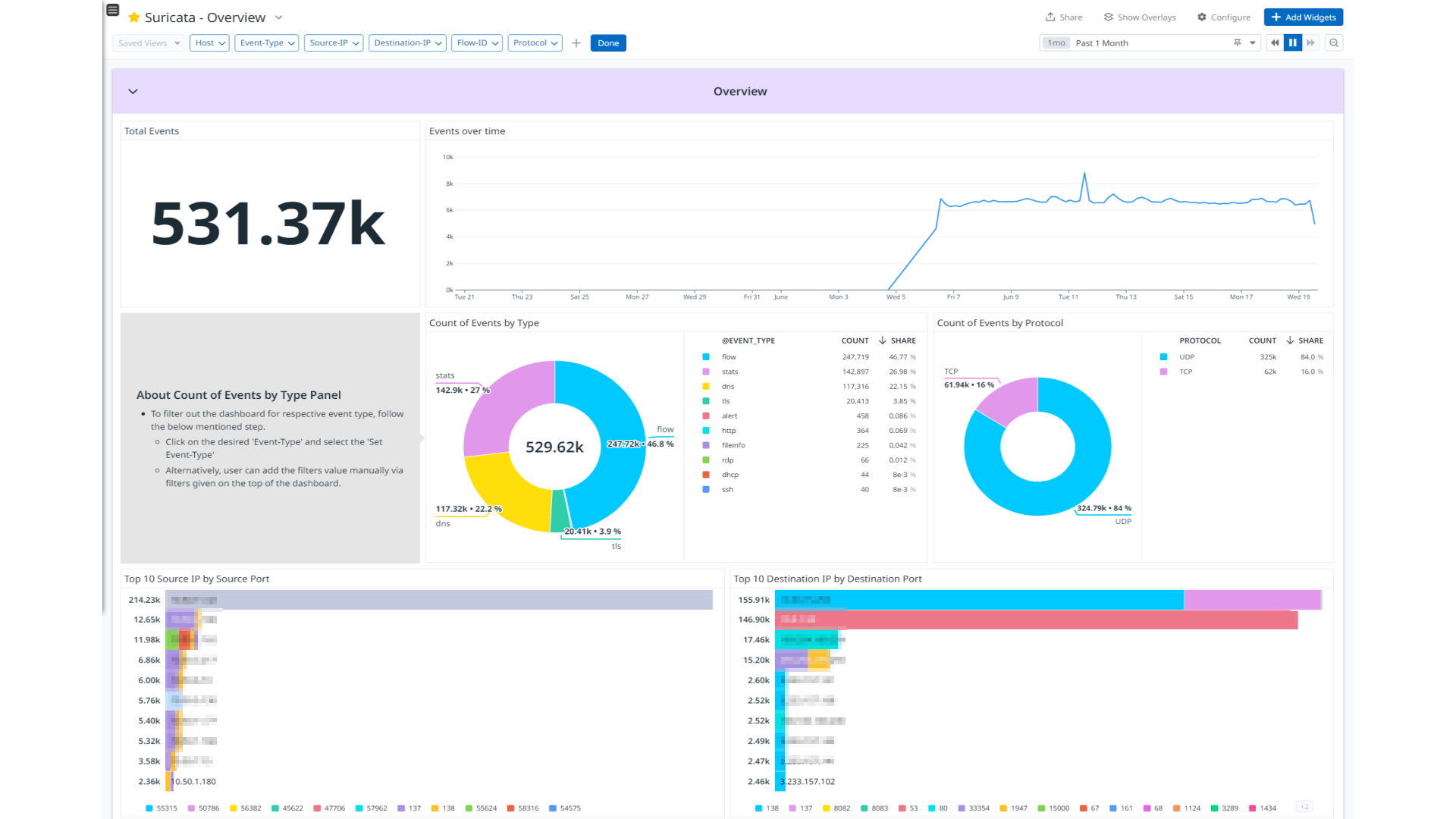

Suricata - 概要

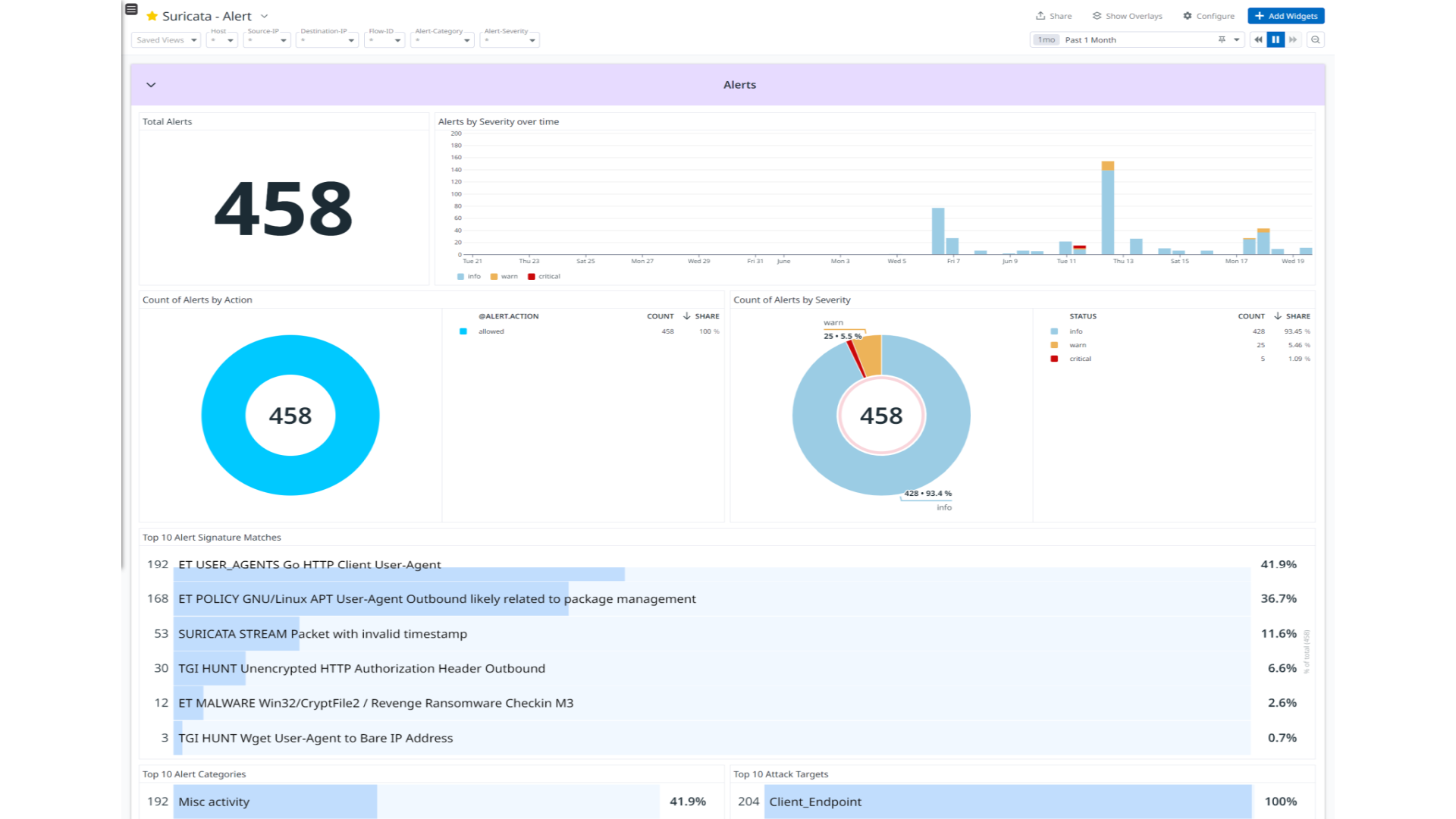

Suricata - アラート

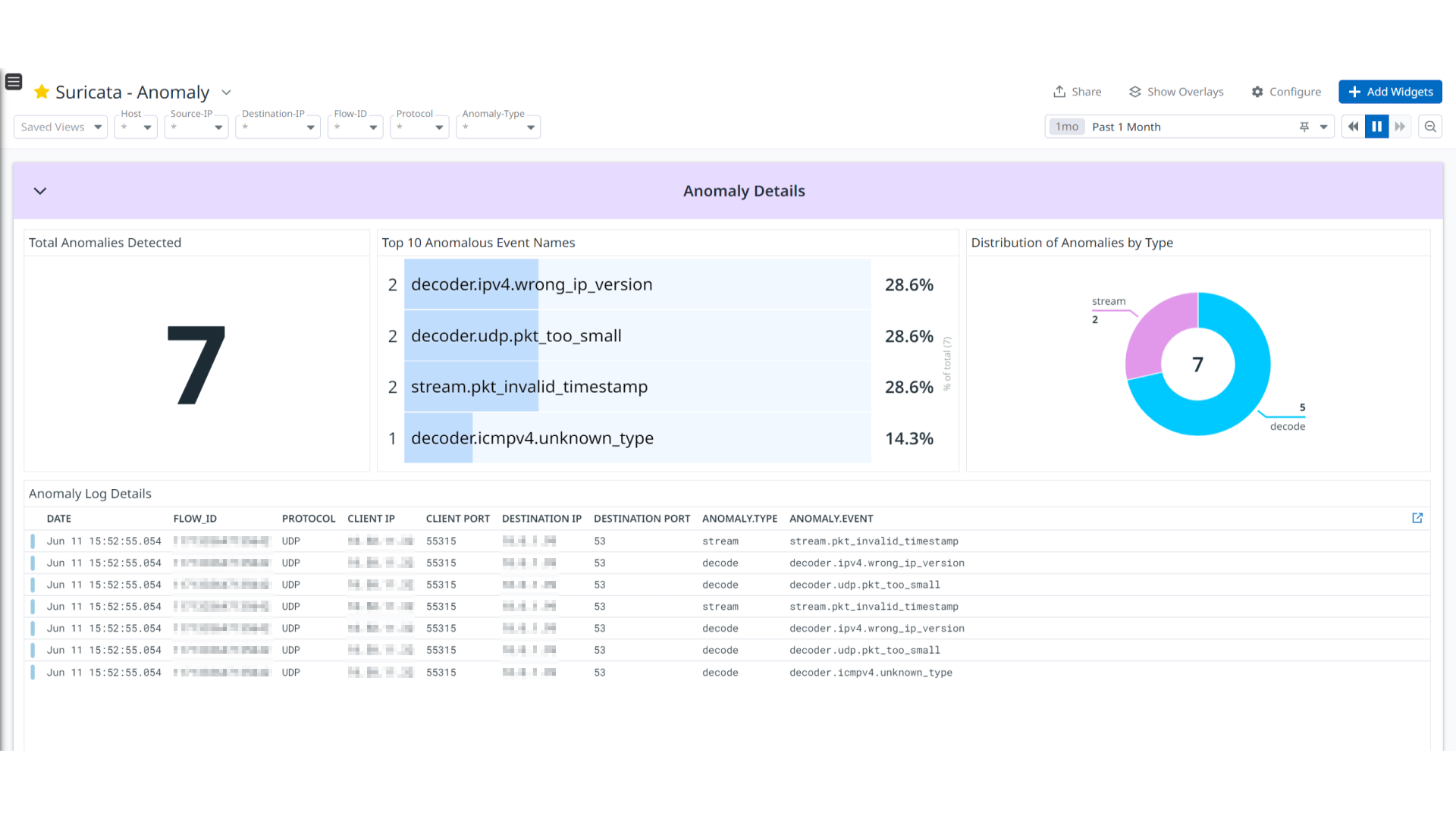

Suricata - 異常

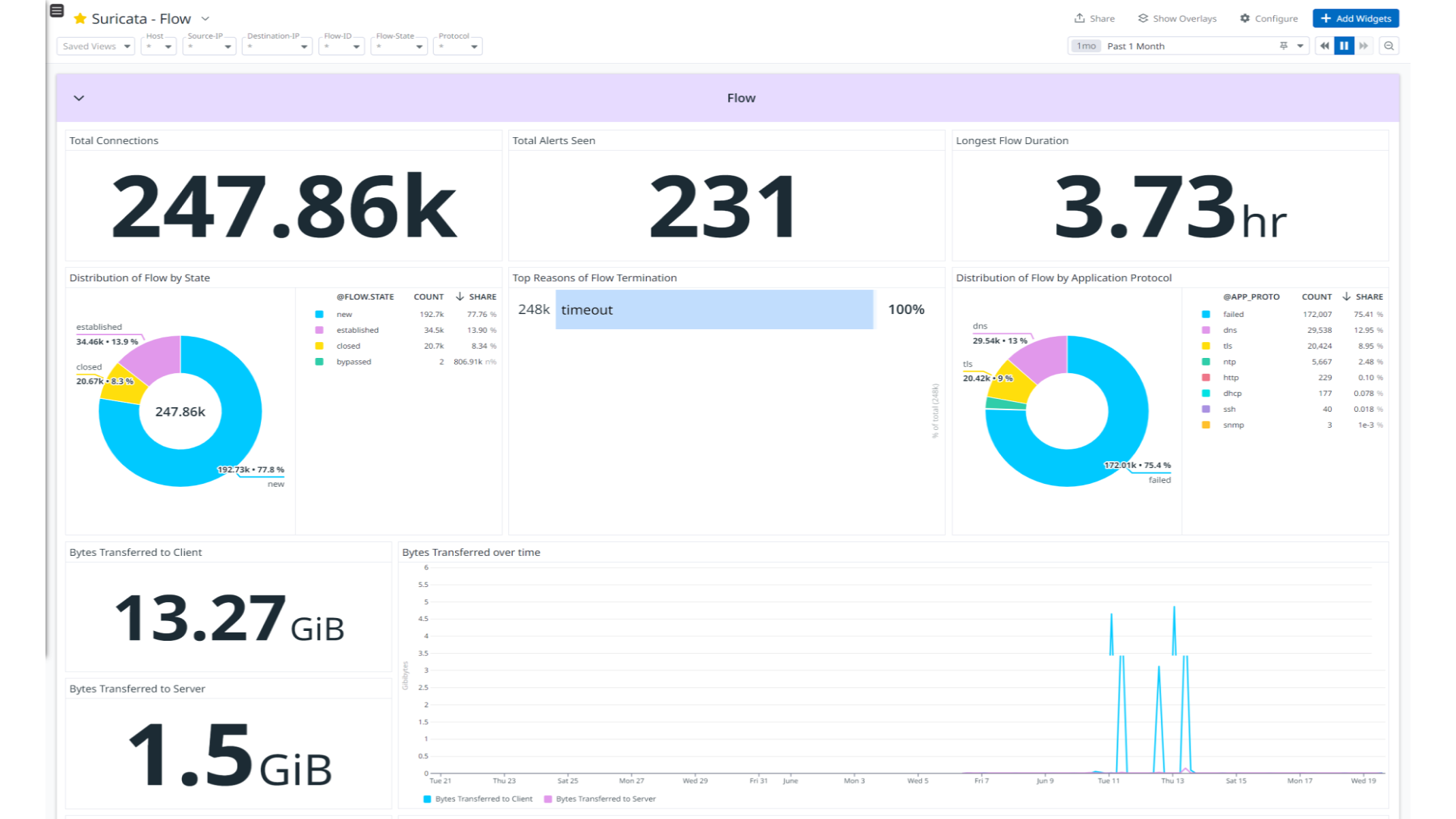

Suricata - フロー

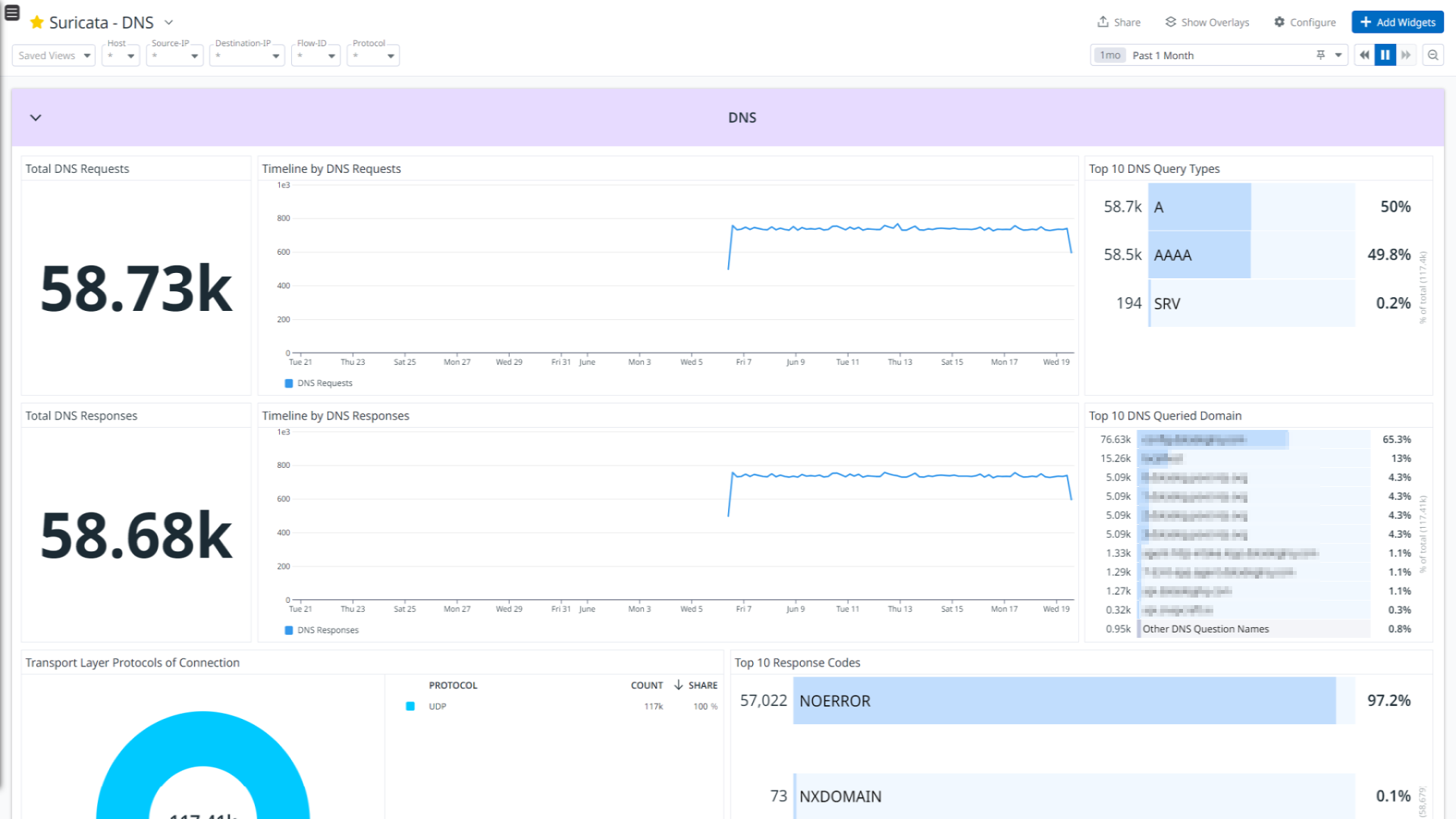

Suricata - DNS

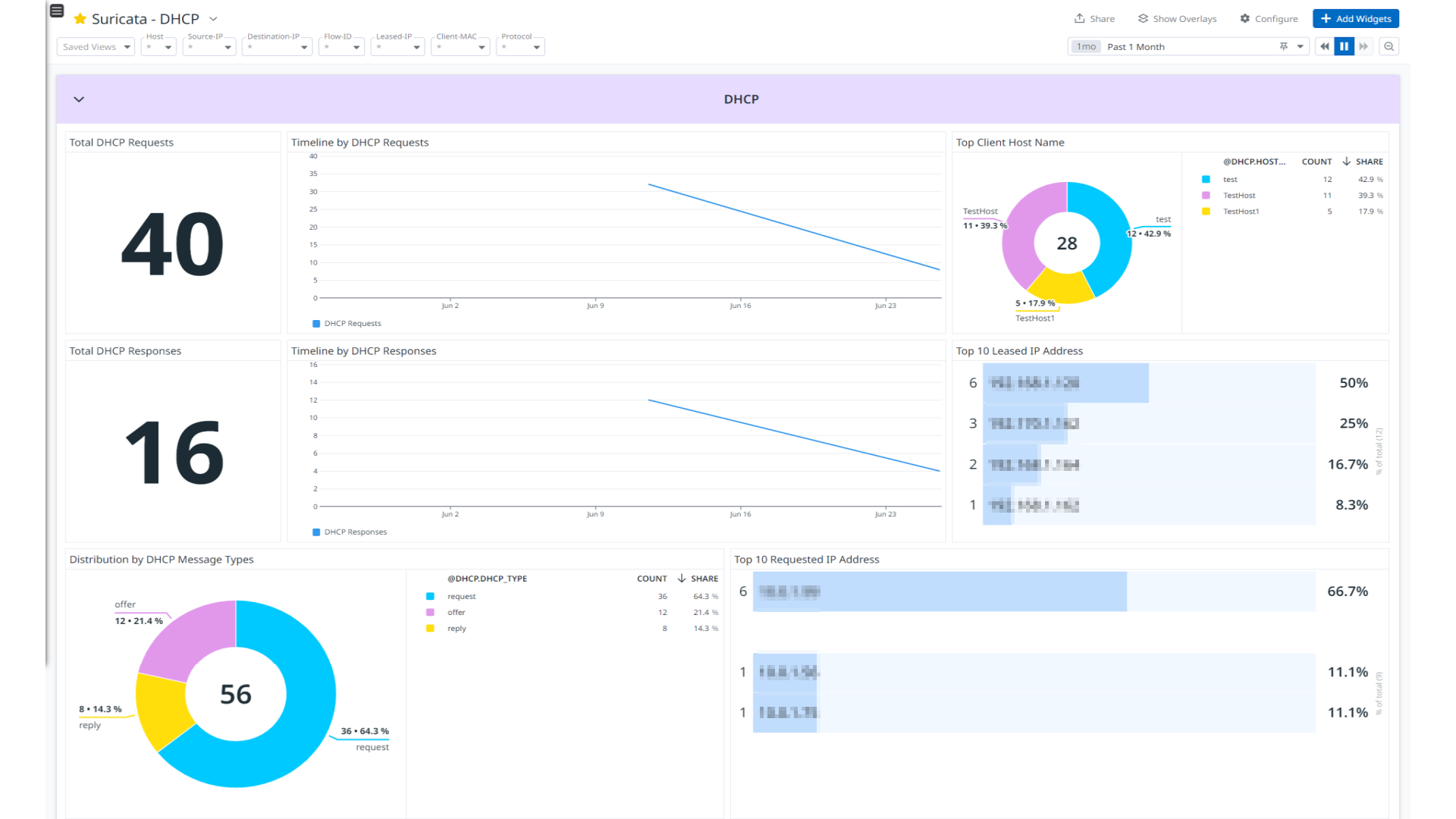

Suricata - DHCP

Suricata - ネットワークプロトコル

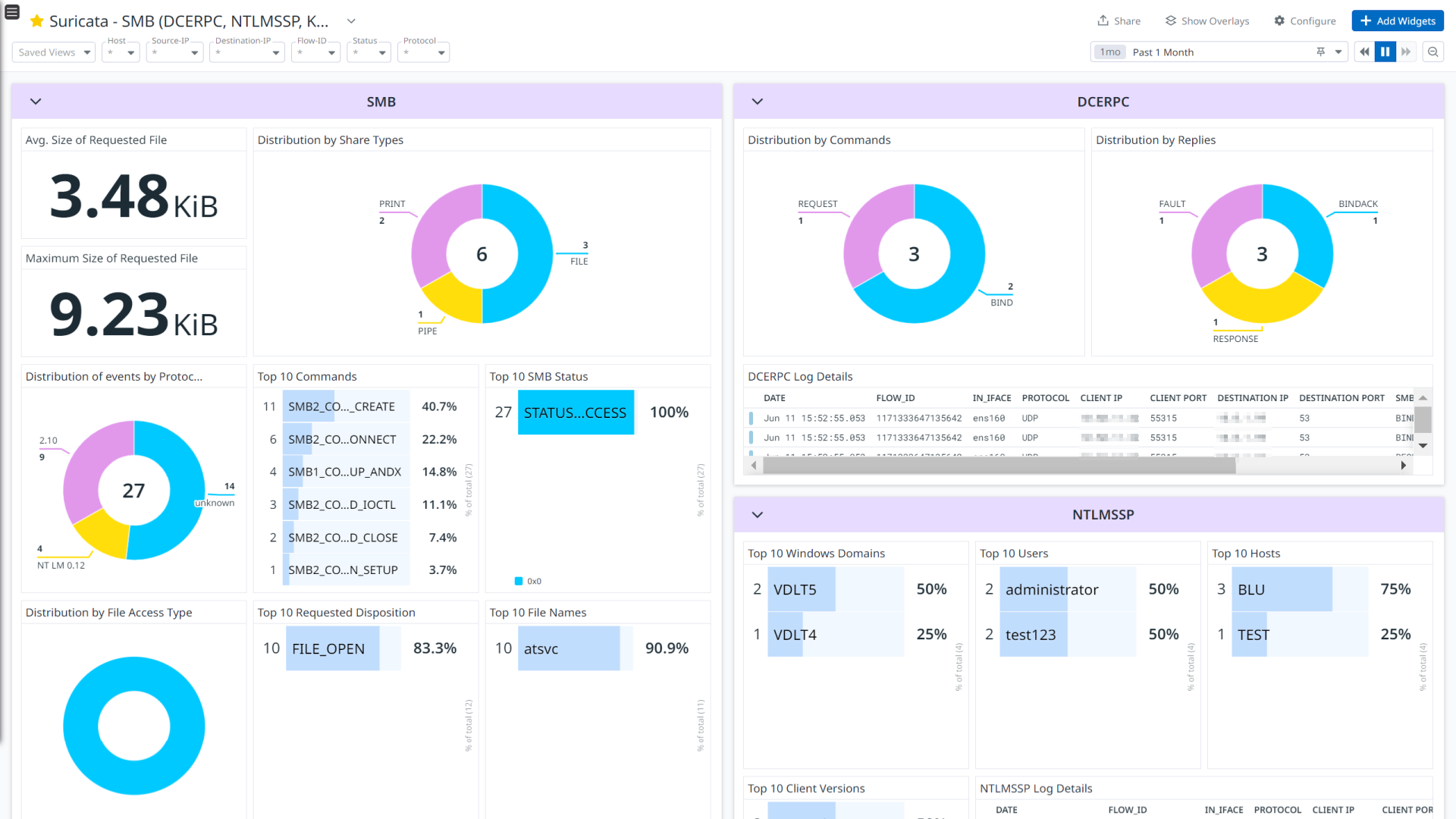

Suricata - SMB (DCERPC, NTLMSSP, Kerberos)

概要

Suricata は多くの民間企業や公共機関で利用され、主要ベンダーによってアセット保護のために組み込まれている、高性能なオープンソースのネットワーク解析および脅威検知ソフトウェアです。

このインテグレーションでは、Alert、Anomaly、HTTP、DNS、FTP、FTP_DATA、TLS、TFTP、SMB、SSH、Flow、RDP、DHCP、ARP の各ログタイプに対する付加情報と可視化を提供します。アラートや異常、ネットワーク接続、DNS、DHCP 活動の詳細な可視化や、インテグレーションに含まれるダッシュボードでのネットワークプロトコル分析を容易にします。

セットアップ

インストール

Suricata インテグレーションをインストールするには、以下の Agent インストールコマンドを実行し、続いて下記の手順に従ってください。詳細については、Integration Management のドキュメントを参照してください。

注: Agent のバージョンが 7.57.0 以上の場合、この手順は不要です。

Linux の場合、以下を実行してください。

sudo -u dd-agent -- datadog-agent integration install datadog-suricata==1.0.0

構成

ログ収集

Datadog Agent では、ログ収集はデフォルトで無効になっています。

datadog.yamlファイルで有効にしてください。logs_enabled: trueSuricata のログを収集するには、

suricata.d/conf.yamlファイルに以下の構成ブロックを追加します。利用可能な構成オプションについては、sample suricata.d/conf.yaml を参照してください。

logs: - type: file path: /var/log/suricata/eve.json service: suricata source: suricata注: Suricata アプリケーションの

suricata.yamlでeve-logの出力を有効にし、以下のポイントに対応していることを確認してください。suricata.yamlファイルのeve-log設定では、filetypeパラメータをregularのままにしておいてください。- Suricata の出力ファイルのデフォルトパスは

/var/log/suricata、デフォルトのファイル名はeve.jsonです。これらを変更している場合は、conf.yamlファイル内のpathパラメータを修正してください。

検証

Agent のステータスサブコマンドを実行し、Checks セクション内に suricata があることを確認してください。

収集データ

Logs

Suricata インテグレーションでは、以下のログタイプが収集されます。

| 形式 | イベントタイプ |

|---|---|

| JSON | alert, anomaly, http, dns, ftp, ftp_data, tls. tftp, smb, ssh, flow, rdp, dhcp, arp |

メトリクス

Suricata インテグレーションにはメトリクスは含まれていません。

イベント

Suricata インテグレーションにはイベントは含まれていません。

サービスチェック

Suricata インテグレーションにはサービスチェックは含まれていません。

トラブルシューティング

ログファイルを監視している際に Permission denied エラーが表示される場合は、dd-agent ユーザーに対してファイルの読み取り権限を付与してください。

sudo chown -R dd-agent:dd-agent /var/log/suricata/eve.json

追加のサポートが必要な場合は、Datadog サポートにお問い合わせください。