- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

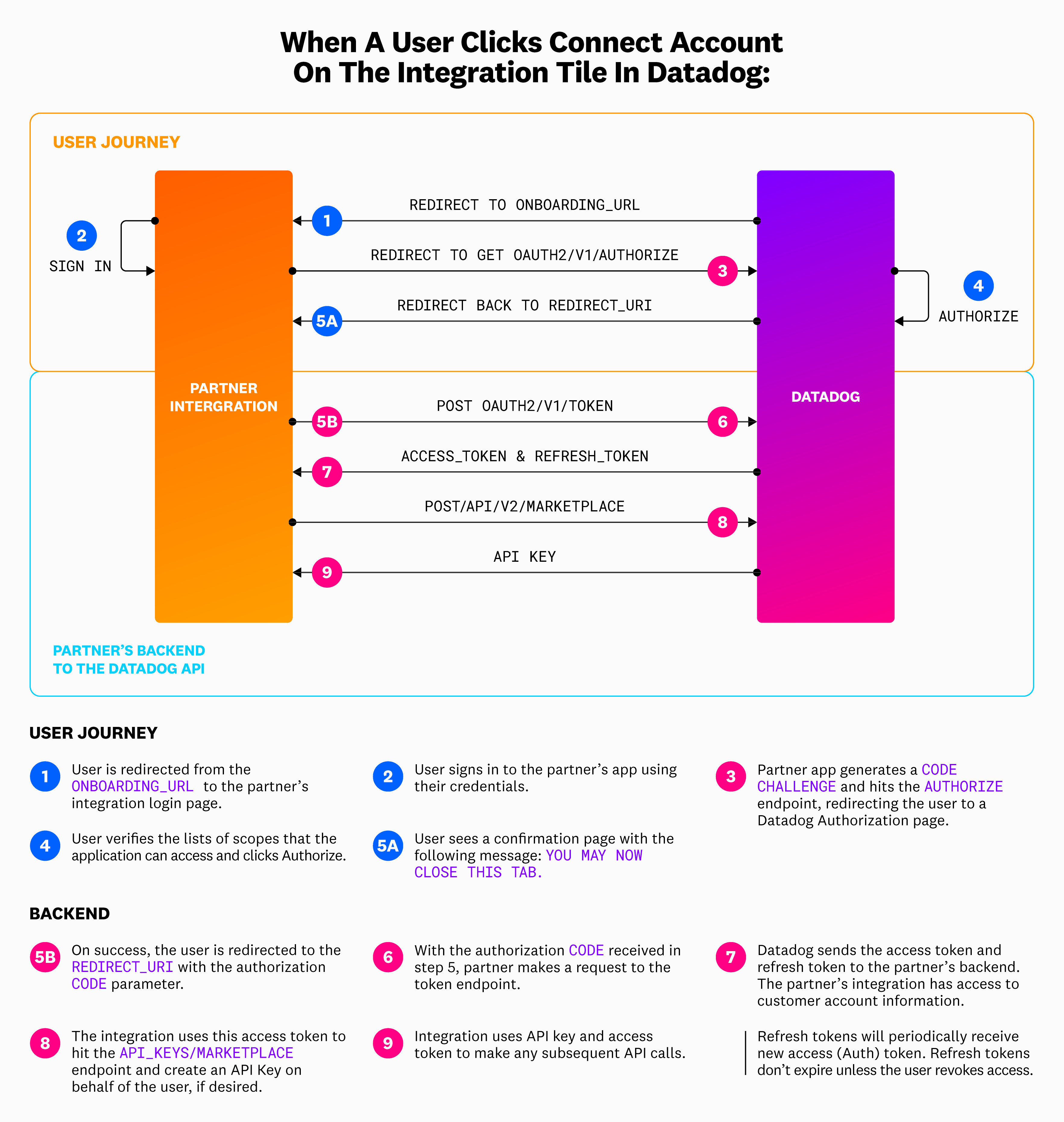

OAuth2 en Datadog

Información general

Esta página proporciona una visión general paso a paso sobre cómo implementar el protocolo OAuth de extremo a extremo en tu aplicación una vez creado tu cliente confidencial.

Implementar el protocolo OAuth

Dentro de tu cuenta de Datadog Partner Sandbox, crea y configura tu cliente OAuth en la Plataforma de desarrolladores.

Después de que un usuario instale tu integración, puedes hacer clic en el botón Connect Accounts (Conectar cuentas) para conectar tu cuenta en la pestaña Configure (Configurar) del cuadro de integración.

Cuando un usuario hace clic en este botón, se le dirige a la página

onboarding_urlque proporcionaste como parte del proceso de creación del cliente OAuth. Esta página debería ser la página de inicio de sesión de tu plataforma.Una vez que un usuario inicia sesión, redirígelo al endpoint OAuth2 Authorization con los parámetros de URL adecuados, que incluyen el parámetro añadido

code_challengegenerado por tu aplicación.Para saber cómo obtener el parámetro

code_challenge, consulta la sección PKCE. Tu aplicación debe guardarcode_verifierpara la solicitud de token en el paso 5.- Para crear la URL de esta solicitud GET, utiliza el parámetro de consulta

siteque se proporciona en la redirección a tuonboarding_url. - Este parámetro solo se proporciona si el usuario inicia la autorización desde el cuadro de integración de Datadog. Consulta la sección Iniciar autorización desde una localización de terceros para obtener más opciones si el usuario elige iniciar la autorización externamente.

- El parámetro de consulta

siteproporciona el sitio de Datadog en el que se encuentra el usuario autorizante, así como cualquier subdominio que pueda estar utilizando, y es necesario para crear la URL de esta solicitud GET al endpoint de autorización:<site>/oauth2/v1/authorize?....

- Para crear la URL de esta solicitud GET, utiliza el parámetro de consulta

Una vez que el usuario hace clic en Authorize (Autorizar), Datadog realiza una solicitud POST al endpoint de autorización. El usuario es redirigido al

redirect_urique proporcionaste al configurar el cliente OAuth con el parámetrocodede autorización en el componente de consulta.Desde

redirect_uri, haz una solicitud POST al endpoint de token de Datadog que incluya el código de autorización del paso 4, elcode_verifierdel paso 3, tu ID de cliente OAuth y el secreto de cliente.- Para crear la URL de esta solicitud de entrada, utiliza el parámetro de consulta

domainque se proporciona en la redirección a turedirect_uri. - Es necesario para crear la URL de esta solicitud POST al endpoint de token:

https://api.<domain>/oauth2/v1/token.

- Para crear la URL de esta solicitud de entrada, utiliza el parámetro de consulta

Si tiene éxito, recibirás tu

access_tokenyrefresh_tokenen el cuerpo de la respuesta. Tu aplicación debería mostrar una página de confirmación con el siguiente mensaje:You may now close this tab.Utiliza

access_tokenpara realizar llamadas a los endpoints de la API de Datadog enviándolo como parte del título de autorización de tu solicitud:headers = {"Authorization": "Bearer {}".format(access_token)}.- Nota*: Los endpoints de la API son diferentes en cada sitio de Datadog. Por ejemplo, si un usuario se encuentra en la región EU, el endpoint de eventos es

https://api.datadoghq.eu/api/v1/events, mientras que para los usuarios de US1, el endpoint de eventos eshttps://api.datadoghq.com/api/v1/events. - Utiliza el parámetro de consulta

domaindirectamente en estas llamadas a la API para asegurarte de que se está contactando con el endpoint correcto. Por ejemplo, para realizar una llamada al endpoint de eventos, deberías crear tu URL de solicitud comohttps://api.<domain>/api/v1/events. - Algunos endpoints también pueden requerir una clave de API, que se crea en el paso 8.

- Nota*: Los endpoints de la API son diferentes en cada sitio de Datadog. Por ejemplo, si un usuario se encuentra en la región EU, el endpoint de eventos es

Llame al endpoint de creación de claves de API para generar una clave de API que te permita enviar datos en nombre de los usuarios de Datadog.

Si el contexto

API_KEYS_WRITEno ha sido añadido a tu cliente, este paso falla. Este endpoint genera una clave de API que solo se muestra una vez, y no puede volver a generarse a menos que el usuario la elimine dentro de su cuenta de Datadog. Almacena este valor en una base de datos o localización segura.

Para más información sobre la creación, prueba y publicación de clientes OAuth, consulta OAuth para integraciones de Datadog.

Iniciar la autorización de una localización de terceros

Los usuarios pueden iniciar el proceso de autorización en Datadog haciendo clic en Connect Accounts (Conectar cuentas) en el cuadro de integración. Cuando un usuario hace clic en Connect Accounts (Conectar cuentas) en Datadog, la información relativa a su sitio de Datadog se envía como redirección a onboarding_url y como redirección a redirect_uri. El sitio de Datadog del usuario debe realizar llamadas a la API en nombre del usuario y recibir un código de autorización. Si un usuario inicia la autorización desde el sitio web externo de la integración, no se proporciona la información del sitio del usuario.

Además, cuando los usuarios inician la autorización desde el cuadro de integración de Datadog, se les exige que dispongan de los permisos correspondientes para todos los contextos solicitados. Si la autorización se inicia desde otro lugar que no sea el cuadro de integración, los usuarios que no dispongan de todos los permisos necesarios podrán completar la autorización (pero se les pedirá que vuelvan a autorizarse con los permisos adecuados cuando regresen al cuadro de integración de Datadog).

Datadog recomienda que los socios pidan a los usuarios que inicien la autorización desde Datadog, en lugar de desde su propia plataforma.

Aunque Datadog no recomienda iniciar la autorización desde una localización de terceros fuera del cuadro de integración de Datadog, si decides seguir este camino, debes asegurarte de que puedes dar soporte a los usuarios de todos los sitios de Datadog y de que podrás seguir dando soporte a los nuevos sitios de Datadog que se creen. Esto suele incluir la implementación de una forma para que el usuario introduzca manualmente su sitio en tu plataforma durante la autorización.

Ten en cuenta que las organizaciones también pueden tener subdominios (por ejemplo, https://subdomain.datadoghq.com). Los subdominios no deben incluirse en las llamadas a la API, por lo que el uso del parámetro de consulta domain que se devuelve en la redirección a redirect_uri es recomendado a la hora de crear la URL para cualquier llamada a la API. Para asegurarte de que los usuarios se autorizan en el sitio correcto, dirígelos siempre al sitio de Datadog de US1 (app.datadoghq.com), y desde allí podrán seleccionar su región.

Flujo de concesión de códigos de autorización con PKCE

Aunque el protocolo OAuth2 admite varios flujos de concesión, el flujo de concesión de código de autorización con PKCE es el tipo de concesión recomendado para aplicaciones de larga duración en las que un usuario concede su consentimiento explícito una vez y las credenciales del cliente pueden almacenarse de forma segura.

Este tipo de concesión permite a las aplicaciones obtener de forma segura un código de autorización único e intercambiarlo por un token de acceso que les permite realizar solicitudes a las API de Datadog. El flujo de concesión de código de autorización consta de tres pasos:

- La aplicación solicita autorización a un usuario para acceder a un conjunto de contextos de Datadog.

- Cuando un usuario pulsa Authorize (Autorizar), la aplicación obtiene un código de autorización único.

- La aplicación intercambia el código de autorización por un token de acceso, que se utiliza para acceder a las API de Datadog.

Utilizar la extensión PKCE

Proof key for code exchange (PKCE) es una extensión del flujo de concesión de código de autorización OAuth2 para proteger a los clientes OAuth2 de ataques de interceptación. Si un atacante intercepta el flujo y obtiene acceso al código de autorización antes de que se devuelva a la aplicación, puede obtener tokens de acceso y acceder a las API de Datadog.

Para mitigar estos ataques, la extensión PKCE incluye los siguientes parámetros para correlacionar de forma segura una solicitud de autorización con una solicitud de token a lo largo del flujo de concesión:

| Parámetro | Definición |

|---|---|

| Verificador de códigos | Cadena aleatoria criptográfica generada dinámicamente. |

| Impugnación del código | Una transformación del verificador de código. El code_challenge debe utilizar una codificación base64url. |

| Método de impugnación de códigos | El método utilizado para derivar el code_challenge del code_verifier. Debes utilizar SHA-256 para calcular el code_challenge. |

El protocolo PKCE se integra con el flujo de concesión del código de autorización realizando las siguientes acciones:

La aplicación genera una cadena aleatoria

code_verifiery obtiene el correspondientecode_challengeutilizando elcode_challenge_method.La aplicación envía una solicitud de autorización a Datadog con los parámetros

code_challengeycode_challenge_methodpara obtener un código de autorización.La aplicación envía una solicitud de token a Datadog con el código de autorización y

code_verifierpara obtener un token de acceso. El endpoint de token verifica el código de autorización transformando elcode_verifiermediante elcode_challenge_methody comparándolo con el valor original decode_challenge.

Leer más

Más enlaces, artículos y documentación útiles: