- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

Configuración de permisos de archivos para la rotación de logs (Linux)

El Datadog Agent se ejecuta con el usuario dd-agent y el grupo dd-agent. Esto impide que el Datadog Agent acceda a logs en /var/log, ya que sólo son accesibles por un administrador raíz (o un administrador sudo).

Configurar permisos mediante ACL

Para permitir el acceso de sólo lectura sólo a datadog-agent, crea las ACL y modifica logrotate para conservar los cambios de los permisos.

Comprobar que las ACL están habilitadas en tu sistema

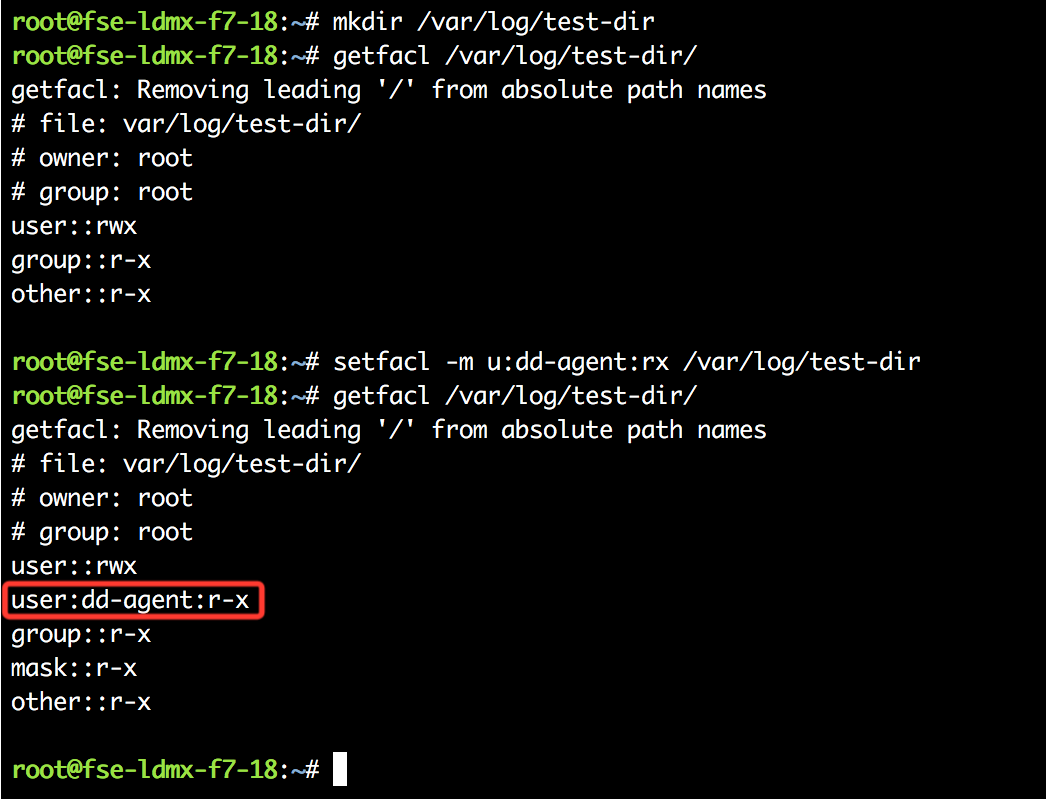

Es necesario que las ACL estén habilitadas en tu sistema de archivos para configurar permisos utilizando los métodos descritos en este artículo. Verifica que las ACL están habilitadas utilizando los comandos getfacl y setfacl para configurar permisos para el usuario datadog-agent en un directorio de test, por ejemplo:

mkdir /var/log/test-dir

getfacl /var/log/test-dir/

setfacl -m u:dd-agent:rx /var/log/test-dir

getfacl /var/log/test-dir/

Si las ACL están habilitadas, los permisos configurados para datadog-agent aparecen en el resultado de getfacl.

Concesión de permisos de lectura y ejecución en directorios de logs a dd-agent

Una vez que hayas verificado que las ACL están habilitadas, concede permisos de lectura y ejecución al usuario datadog-agent en los directorios apropiados para la recopilación de logs. Por ejemplo, para conceder acceso a /var/log/apache, ejecuta:

setfacl -m u:dd-agent:rx /var/log/apache

Obtener más información sobre cómo configurar las ACL en Linux

Configuración de permisos para la rotación de archivos de logs

Configurar los permisos una vez no servirá para la rotación de logs, ya que logrotate no vuelve a aplicar la configuración de ACL. Para obtener una solución más permanente, añade una regla a logrotate para restablecer la ACL en un nuevo archivo:

sudo touch /etc/logrotate.d/dd-agent_ACLs

Archivo de ejemplo:

/var/log/apache/*.log {

postrotate

/usr/bin/setfacl -m g:dd-agent:rx /var/log/apache/access.log

/usr/bin/setfacl -m g:dd-agent:rx /var/log/apache/error.log

endscript

}

Comprueba el estado de la ACL de un archivo con:

getfacl /var/log/apache/access.log

Nota: Para PostgreSQL v10 y versiones anteriores, configura el permiso en 0700. Para PostgreSQL v11, configúralo en 0700 o 0750. Intentar iniciar un servidor con una carpeta de datos base que tenga permisos diferentes de 0700 o 0750 resultará en un fallo del proceso postmater.

Nota: El directorio de gestión de logs de PostgreSQL no puede estar ubicado en el mismo directorio que la instalación base de PostgreSQL.

Configuración de permisos cuando las ACL no están presentes

Cuando las ACL no estén presentes en un sistema, configura tus permisos basándote en el acceso de grupo.

Por ejemplo, si tu servicio MySQL está gestionando logs en las siguientes localizaciones:

/var/log/mysql/mysql_error.log

/var/log/mysql/mysql-slow.log

Sus permisos están asociados al usuario ‘mysql’ y al grupo ‘mysql’ por defecto. Este esquema de gestión de logs deniega el acceso al archivo de logs a cualquier usuario que no pertenezca al grupo ‘mysql’. Por lo general, es posible que veas algo así:

$ ls -l /var/log | grep -i mysql

drwxr-x--- 2 mysql mysql 4096 Feb 20 06:25 mysql

En este caso, el camino más fácil es proporcionar a todos acceso de lectura al archivo en la configuración de logrotate:

/var/log/mysql/mysql_error.log /var/log/mysql/mysql-slow.log {

daily

rotate 7

missingok

create 644 mysql adm

compress

}

Cada aplicación existente seguirá una nomenclatura similar. La ventaja es que evitas proporcionar acceso privilegiado a una cuenta individual y utilizas una práctica estandarizada. Esto te ayuda a mantener tus reglas de auditoría bajo control.

Leer más

Más enlaces, artículos y documentación útiles: