- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

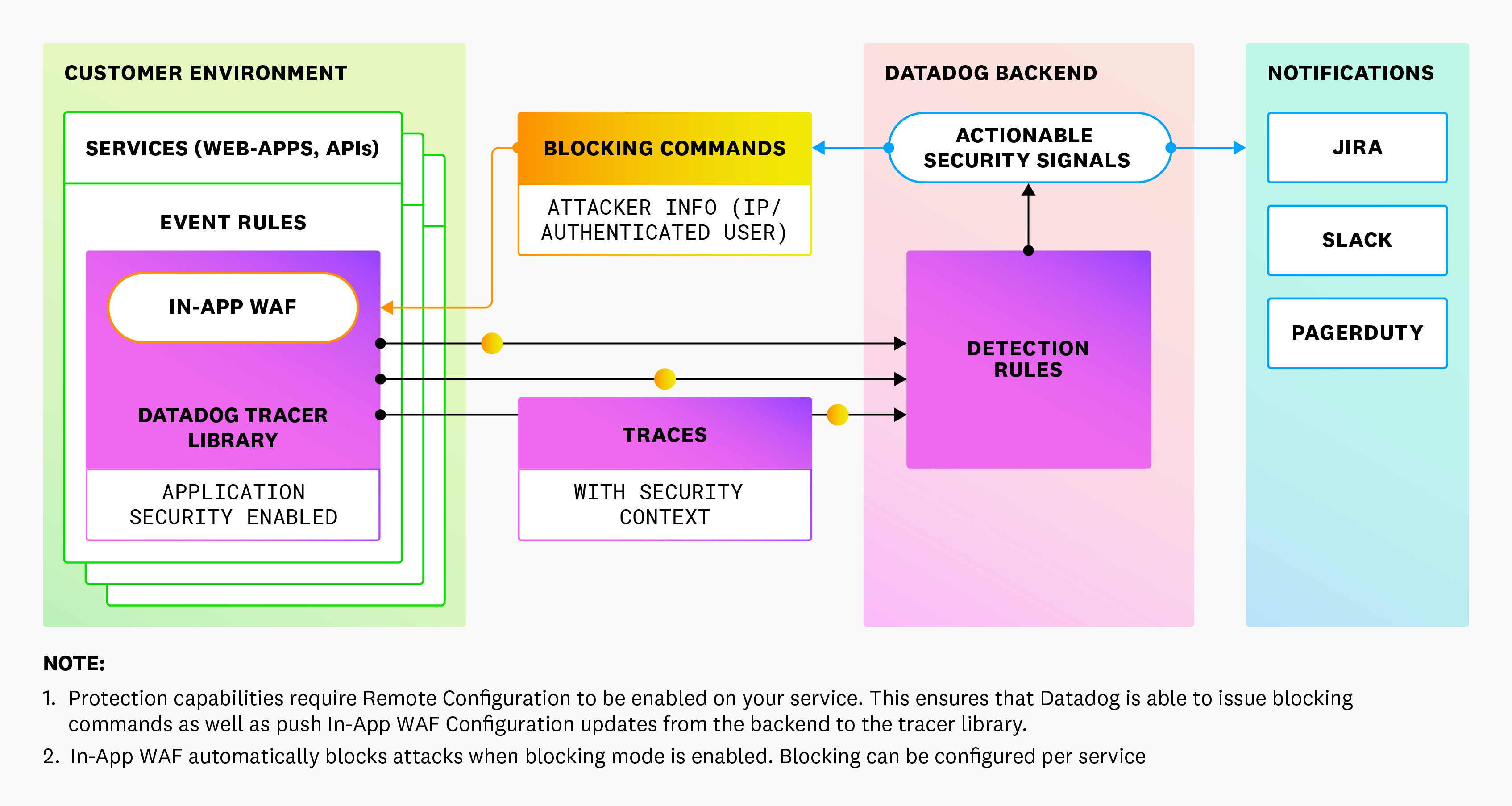

Cómo funciona Datadog Application Security

Application Security Management no es compatible con el sitio de Datadog seleccionado ().

Información general

Datadog Application Security ofrece capacidad de observación de los ataques a nivel de aplicación que intentan explotar vulnerabilidades a nivel de código o abusar de la lógica de negocio de tu aplicación, y de cualquier actor malintencionado que tenga como objetivo tus sistemas.

He aquí un resumen rápido:

- Observabilidad de los ataques: ofrece información sobre ataques a nivel de aplicación dirigidos a vulnerabilidades de código o lógica empresarial.

- Detección de riesgos: identifica riesgos en las aplicaciones, como bibliotecas y dependencias vulnerables.

- Monitorización basada en trazas: utiliza las mismas bibliotecas de rastreo que Datadog APM para monitorizar el tráfico y detectar amenazas a la seguridad.

- Señales de seguridad: genera automáticamente señales de seguridad cuando se detectan ataques o abusos de la lógica empresarial, centrándose en amenazas significativas en lugar de en intentos individuales.

- Opciones de notificación: ofrece notificaciones a través de Slack, correo electrónico o PagerDuty en función de la configuración de las señales de seguridad.

- Seguridad integrada: integrada dentro de la aplicación, proporciona una mejor identificación y clasificación de amenazas mediante el acceso a los datos de trazas.

- Funcionalidad WAF mejorada: funciones como Web Application Firewall (WAF), pero con contexto de aplicación adicional, mejorando la precisión y reduciendo los falsos positivos.

Identificar servicios expuestos a ataques de aplicaciones

Datadog Application Security Threat Management utiliza la información que APM ya está recopilando para marcar trazas que contienen intentos de ataque. Aunque APM recopila una muestra del tráfico de tus aplicaciones, es necesario habilitar Application Security en la biblioteca de rastreo para monitorizar y proteger eficazmente tus servicios.

Los servicios expuestos a ataques de aplicaciones se destacan directamente en las vistas de seguridad integradas en el (Catálogo de servicios de APM, Página de servicios, Trazas).

Datadog Threat Monitoring y la detección identifica a los atacantes mediante la recopilación de las direcciones IP de los clientes, la información de la cuenta de inicio de sesión (por ejemplo, cuenta/ID de usuario) y las etiquetas de usuario añadidas manualmente en todas las solicitudes.

Habilitación con 1 clic

Si tu servicio se está ejecutando con un Agent con configuración remota habilitada y una versión de biblioteca de rastreo que lo respalde, puedes habilitar Application Security desde la interfaz de usuario de Datadog sin una configuración adicional del Agent o bibliotecas de rastreo.

Si tu servicio se está ejecutando con un Agent con configuración remota habilitada y una versión de biblioteca de rastreo que lo respalde, puedes habilitar Application Security desde la interfaz de usuario de Datadog sin una configuración adicional del Agent o bibliotecas de rastreo.

Identificar vulnerabilidades en las bibliotecas de código abierto utilizadas por servicios

El Análisis de la composición del software de Datadog utiliza varias fuentes de datos de vulnerabilidades conocidas relacionadas con bibliotecas de software de código abierto, además de información proporcionada por el equipo de investigación de seguridad de Datadog, para emparejar las bibliotecas de las que depende tu aplicación en tiempo de ejecución con tus vulnerabilidades potenciales, y recomendar correcciones.

Identificar vulnerabilidades a nivel de código en servicios

Datadog Code Security identifica las vulnerabilidades a nivel de código en servicios y proporciona información práctica y correcciones recomendadas. Utiliza un enfoque de Tests interactivos de seguridad de aplicaciones (IAST) para encontrar vulnerabilidades en el código de las aplicaciones. IAST utiliza la instrumentación incrustada en el código, de forma similar a Application Performance Monitoring (APM), lo que permite a Datadog identificar vulnerabilidades utilizando el tráfico legítimo de la aplicación en lugar de depender de tests externos que pueden requerir configuración adicional o una programación periódica. Datadog Code Security proporciona automáticamente la información que los equipos necesitan para localizar una vulnerabilidad en una aplicación, desde el nombre del archivo afectado hasta el método y el número de línea exactos.

Compatibilidad

Para que Datadog Application Security sea compatible con tu configuración de Datadog, debes tener APM habilitado y enviando trazas (traces) a Datadog. Application Security utiliza las mismas bibliotecas que APM, por lo que no necesitas desplegar ni mantener otra biblioteca.

Los pasos para habilitar Datadog Application Security son específicos de cada lenguaje de tiempo de ejecución. Consulta si tu lenguaje es compatible con los requisitos previos de Application Security de cada producto.

Monitorización serverless

Datadog Application Security para AWS Lambda proporciona una amplia visibilidad de los atacantes que tienen como objetivo tus funciones. Gracias al rastreo distribuido, que te proporciona una descripción del ataque rica en contexto, puedes evaluar el impacto y corregir la amenaza de forma eficaz.

Consulta Habilitar Application Security para Serverless para obtener más información sobre cómo configurarlo.

Rendimiento

Datadog Application Security utiliza procesos ya contenidos en el Agent y en APM, por lo que las implicaciones de rendimiento al utilizarlo son insignificantes.

Cuando APM está habilitado, la biblioteca de Datadog genera trazas distribuidas. Datadog Application Security señala las actividades de seguridad mediante trazas, utilizando patrones de ataque conocidos. La correlación entre los patrones de ataque y el contexto de ejecución proporcionado por las trazas distribuidas activa señales de seguridad basadas en reglas de detección.

Muestreo y conservación de datos

En la biblioteca de rastreo, Datadog Application Security recopila todas las trazas que incluyen datos de seguridad. Un filtro de conservación predeterminado garantiza la conservación de todas las trazas relacionadas con la seguridad en la plataforma Datadog.

Los datos de las trazas de seguridad se conservan durante 90 días. Los datos de rastreo subyacentes se conservan durante 15 días.

Privacidad de los datos

De forma predeterminada, Application Security recopila información de las trazas de seguridad para ayudarte a comprender por qué la solicitud se ha marcado como sospechosa. Antes de enviar los datos, Application Security los analiza en busca de patrones y palabras clave que indiquen que los datos son confidenciales. Si los datos se consideran confidenciales, se sustituyen por una marca <redacted>. Esto indica que la solicitud era sospechosa, pero que los datos de la solicitud no pudieron ser recopilados por motivos de seguridad de los datos.

Los siguientes son algunos ejemplos de datos que se marcan como confidenciales de forma predeterminada:

pwd,password,ipassword,pass_phrasesecretkey,api_key,private_key,public_keytokenconsumer_id,consumer_key,consumer_secretsign,signed,signaturebearerauthorizationBEGIN PRIVATE KEYssh-rsa

Para configurar la información que Application Security oculta, consulta la configuración de la seguridad de datos

Métodos de detección de amenazas

Datadog utiliza varias fuentes de patrones, incluido el Conjunto de reglas básicas de OWASP ModSecurity para detectar amenazas y vulnerabilidades conocidas en solicitudes HTTP. Cuando una solicitud HTTP coincide con una de las reglas de detección predefinidas, se genera una señal de seguridad en Datadog.

Actualizaciones automáticas de patrones de amenazas: Si tu servicio se ejecuta con un Agent con la configuración remota habilitada y una versión de biblioteca de rastreo compatible, los patrones de amenazas que se utilizan para monitorizar tu servicio se actualizan automáticamente cada vez que Datadog publica actualizaciones.

Las señales de seguridad se crean automáticamente cuando Datadog detecta ataques significativos dirigidos a tus servicios de producción. Te proporcionan una visibilidad de los atacantes y de los servicios comprometidos. Puedes establecer reglas de detección personalizadas con umbrales para determinar de qué ataques quieres recibir notificaciones.

Protección integrada

If your service is running an Agent with Remote Configuration enabled and a tracing library version that supports it, you can block attacks and attackers from the Datadog UI without additional configuration of the Agent or tracing libraries.

ASM Protect goes beyond Threat Detection and enables you to take blocking action to slow down attacks and attackers. Unlike perimeter WAFs that apply a broad range of rules to inspect traffic, ASM uses the full context of your application—its databases, frameworks, and programming language—to narrowly apply the most efficient set of inspection rules.

ASM leverages the same tracing libraries as Application Performance Monitoring (APM) to protect your applications against:

- Attacks: ASM’s In-App WAF inspects all incoming traffic and uses pattern-matching to detect and block malicious traffic (security traces).

- Attackers: IP addresses and authenticated users that are launching attacks against your applications are detected from the insights collected by the libraries and flagged in Security Signals.

Security traces are blocked in real time by the Datadog tracing libraries. Blocks are saved in Datadog, automatically and securely fetched by the Datadog Agent, deployed in your infrastructure, and applied to your services. For details, read How Remote Configuration Works.

To start leveraging Protection capabilities—In-App WAF, IP blocking, User blocking and more—read Protection.

Clasificación del intento de ataque

Mediante la utilización de la información del rastreo distribuido, los intentos de ataque se clasifican como seguros, desconocidos o dañinos.

- Los intentos de ataque clasificados como seguros no pueden vulnerar tu aplicación, por ejemplo, cuando un ataque de inyección PHP se dirige a un servicio escrito en Java.

- La clasificación de desconocido se asigna cuando no hay suficiente información para emitir un juicio definitivo sobre la probabilidad de éxito del ataque.

- Se muestra una clasificación de dañino cuando hay pruebas de que el atacante ha encontrado alguna vulnerabilidad a nivel del código.

Cobertura de la monitorización de amenazas

Datadog Application Security incluye más de 100 firmas de ataque que te ayudan a protegerte contra muchos tipos diferentes de ataques, incluidas, entre otras, las siguientes categorías:

- Inyecciones SQL

- Inyecciones de código

- Inyecciones de shell

- Inyecciones NoSQL

- Cross-Site Scripting (XSS)

- Falsificación de solicitudes del lado del servidor (SSRF)

Detección de vulnerabilidades integradas

Datadog Application Security ofrece funciones de detección integradas que te avisan de las vulnerabilidades detectadas en el código de tu aplicación y en las dependencias de código abierto. Los detalles de esa información se muestran en el Explorador de vulnerabilidades, identificando la gravedad, los servicios afectados, la infraestructura potencialmente vulnerable y las instrucciones de corrección para solucionar los riesgos surgidos.

Para más información, consulta Seguridad del código y Análisis de la composición del software.

Seguridad de la API

La seguridad de la API está en fase beta privada.

Datadog Application Security proporciona visibilidad de las amenazas dirigidas a tus API. Utiliza el Catálogo de la API para monitorizar el mantenimiento y las métricas de rendimiento de las API, donde puedes ver los ataques dirigidos a tus API. Esta vista incluye la IP y la información de autenticación del atacante, así como los encabezados de la solicitud que muestran detalles sobre cómo se formó el ataque. Utilizando Application Security y la gestión de las API, puedes tener una visión completa de la superficie de ataque a tu API y responder para mitigar las amenazas.

Cómo protege Datadog Application Security contra Log4Shell

Datadog Application Security identifica las cargas útiles de ataque Log4j Log4Shell y proporciona una visibilidad de las aplicaciones vulnerables que intentan cargar un código malicioso de forma remota. Cuando se combina con el resto de Cloud SIEM de Datadog, puedes investigar para identificar la actividad frecuente posterior a la explotación y corregir en forma proactiva los servicios web Java potencialmente vulnerables que actúan como vectores del ataque.

Referencias adicionales

Más enlaces, artículos y documentación útiles: