- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

Reglas de WAF dentro de la aplicación

Información general

Con Application Security Management (ASM) activada, la biblioteca de rastreo de Datadog monitoriza activamente todas las solicitudes de API y servicios web en busca de actividades de seguridad sospechosas.

Una regla WAF dentro de la aplicación especifica condiciones en la solicitud entrante para definir lo que biblioteca considera sospechoso. La biblioteca de rastreo de Datadog incluye cientos de reglas WAF dentro de la aplicación de ASM predefinido, que se utilizan para mostrar las trazas de seguridad en el Trace Explorer y en las reglas de señalización predeterminadas.

Puedes añadir reglas WAF dentro de la aplicación sin actualizar la biblioteca de rastreo.

Estructura de una regla WAF dentro de la aplicación de ASM

Una regla WAF dentro de la aplicación es un objeto JSON compuesto por una categoría, un nombre, etiquetas (tags) y condiciones. Cuando se detecta una traza de seguridad, las etiquetas de las reglas se propagan a la traza de seguridad y pueden utilizarse para crear reglas de detección.

Condiciones

Las condiciones definen cuándo la regla etiqueta una solicitud entrante. Las condiciones se componen de entradas y operadores.

Entradas

Una entrada representa a qué parte de la solicitud se aplica el operador. Las siguientes entradas se utilizan en las reglas WAF dentro de la aplicación:

| Nombre | Descripción | Ejemplo |

|---|---|---|

server.request.uri.raw | La URI completa de la solicitud recibida por el servicio de aplicación | https://my.api.com/users/1234/roles?clientId=234 |

server.request.path_params | Los parámetros de ruta analizados (mapa clave/valor) | userId => 1234 |

server.request.query | Los parámetros de consulta analizados (mapa clave/valor) | clientId => 234 |

server.request.headers.no_cookies | Los encabezados de solicitudes http entrantes, excluyendo el encabezado de cookies (mapa clave/valor) | user-agent => Zgrab, referer => google.com |

grpc.server.request.message | El mensaje gRPC analizado (mapa clave/valor) | data.items[0] => value0, data.items[1] => value1 |

server.request.body | El cuerpo HTTP analizado (mapa clave/valor) | data.items[0] => value0, data.items[1] => value1 |

server.response.status | El código de estado http | 200 |

Operadores

| nombre | Descripción |

|---|---|

match_regex | Realizar una coincidencia de expresión regular en las entradas |

phrase_match | Realizar una concordancia rápida de la lista de palabras clave |

is_xss | Operador especial para comprobar cargas útiles de script de comandos entre sitios (XSS) |

is_sqli | Operador especial para comprobar cargas útiles de inyección SQL (SQLI) |

Reglas WAF dentro de la aplicación personalizadas

Las reglas WAF dentro de la aplicación personalizadas permiten a los usuarios loguear o bloquear tipos específicos de solicitudes a sus aplicaciones. Por ejemplo, puedes utilizar reglas personalizadas para monitorizar si el inicio de sesión es correcto o incorrecto. Para empezar, ve a Security -> Application Security -> Protection -> In-App WAF -> Custom Rules (Seguridad -> Seguridad de la aplicación -> Protección -> WAF dentro de la aplicación -> Reglas personalizadas).

Nota: Las reglas por defecto en la aplicación WAF son de sólo lectura. Para refinar el comportamiento de su WAF dentro de la aplicación, modifica las reglas del WAF dentro de la aplicación. Las reglas predeterminadas no pueden modificarse, sin embargo, puedes crear una regla personalizada basada en una de las reglas predeterminadas y modificar las condiciones de coincidencia según tus necesidades. Asegúrate de desactivar la regla predeterminada para no tener dos reglas similares evaluando las mismas solicitudes.

Configura una regla WAF dentro de la aplicación de ASM

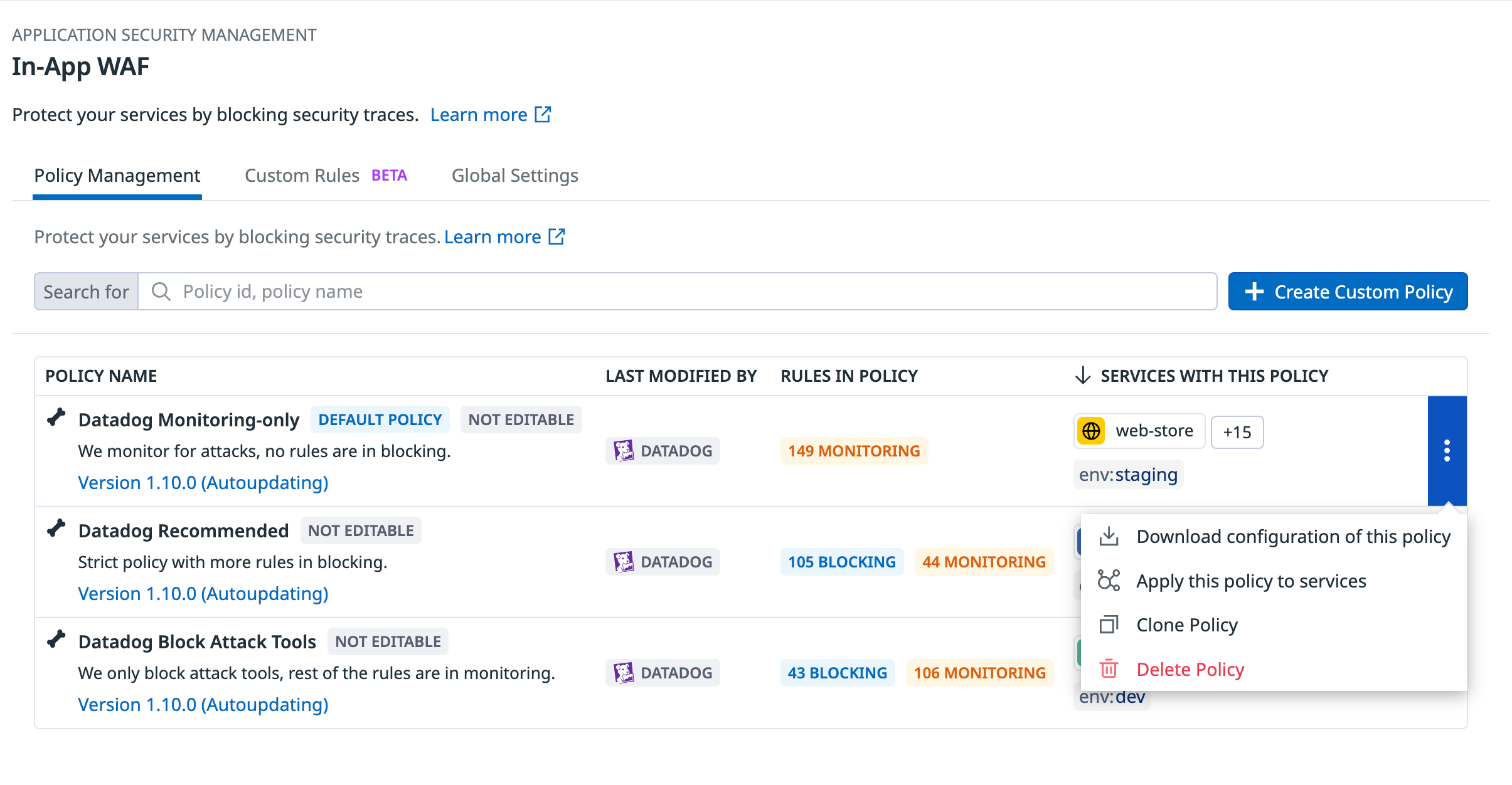

El bloqueo en un servicio se define a través de las reglas de política. Tres políticas predeterminadas de Datadog se incluyen en el WAF dentro de la aplicación: Recomendado por Datadog, Solo monitorización de Datadog, que monitoriza ataques solamente, y Bloqueo de herramientas de ataque de Datadog, que bloquea las herramientas de ataque y monitoriza todos los demás ataques.

Los servicios que utilizan una política son visibles directamente en la página de gestión de política.

En Datadog, navega hasta Security > Application Security > Protection > In-App WAF (Seguridad > Seguridad de la aplicación > Protección > WAF dentro de la aplicación).

Haz clic en los tres puntos a la derecha de una de las políticas y selecciona Download Configuration of this Policy (Descargar la configuración de esta política) para descargar el archivo de configuración a tu máquina local.

Opcionalmente, selecciona Apply this Policy to Services (Aplicar este política a servicios) para aplicar una política predeterminada a uno o más de tus servicios de ASM habilitados para protección.

Nota: Una política puede aplicarse a uno o varios servicios, pero un servicio solo puede contener una política.

Actualiza el archivo para incluir la definición JSON de tu nueva regla, siguiendo la especificación anterior. Por ejemplo:

{ "id": "id-123", "name": "My In-App WAF rule", "tags": { "category": "attack_attempt", "crs_id": "920260", "type": "http_protocol_violation" }, "conditions": [ { "operator": "match_regex", "parameters": { "inputs": [ { "address": "server.request.uri.raw" } ], "options": { "case_sensitive": true, "min_length": 6 }, "regex": "\\%u[fF]{2}[0-9a-fA-F]{2}" } } ], "transformers": [] },Mediante una utilidad como SCP o FTP, copia el archivo

appsec-rules.jsonen tu servidor de aplicaciones, por ejemplo,/home/asm/appsec-rules.json.Siguiendo las instrucciones de Activación de ASM para añadir variables de aplicación en tu entorno, añade la variable de entorno

DD_APPSEC_RULESa tu servicio con la ruta completa al archivo:DD_APPSEC_RULES=/home/asm/appsec-rules.jsonReinicia tu servicio.

¿Qué hacer a continuación?

A continuación, configura reglas de detección para crear señales de seguridad basadas en esas trazas de seguridad definidas por las reglas WAF dentro de la aplicación que has creado. Puedes modificar las reglas de detección de ASM predefinidas o crear otras nuevas.