- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

Gestión de las reglas de cumplimiento de CSM Misconfigurations

Cloud Security Management Misconfigurations (CSM Misconfigurations) reglas de cumplimiento predefinidas evalúa la configuración de tus recursos en la nube e identifica posibles errores de configuración a fin de que puedas tomar medidas inmediatas para remediarlos.

Las reglas de cumplimiento siguen la misma lógica condicional que todas las reglas de cumplimiento de la seguridad de Datadog. En CSM Misconfigurations, cada regla se asigna a controles dentro de uno o más marcos de cumplimiento o puntos de referencia del sector.

CSM Misconfigurations utiliza los siguientes tipos de reglas para validar la configuración de tu infraestructura de nube:

- Configuración de la nube: Estas reglas de cumplimiento analizan la configuración de los recursos dentro de tu entorno de nube. Por ejemplo, la regla Distribución de Cloudfront cifrada evalúa la configuración del estado del cifrado de una distribución de Amazon CloudFront.

- Configuración de la infraestructura: Estas reglas de cumplimiento analizan tus contenedores y clústeres de Kubernetes para encontrar problemas de configuración, como se define en las referencia de cumplimiento de CIS para Docker y Kubernetes. Por ejemplo, la regla Permisos de archivos /etc/default/Docker configurados en 644 o de forma más restrictiva evalúa los permisos de los archivos Docker que se ejecutan en un host.

Explorar las reglas de cumplimiento predeterminadas

Para filtrar las reglas de cumplimiento predeterminadas por proveedor de nube:

- Ve a la página Reglas de errores de configuración.

- Elige uno de los siguientes valores de la faceta Tag (Etiqueta).

- AWS: cloud_provider:aws

- Azure: cloud_provider:azure

- Google Cloud: cloud_provider:gcp

- Docker: framework:cis-docker

- Kubernetes: framework:cis-kubernetes

Personalizar la forma en que cada regla analiza tu entorno

La personalización directa de una consulta de configuración en la nube no es compatible en este momento, pero puedes personalizar la forma en que cada regla analiza tu entorno.

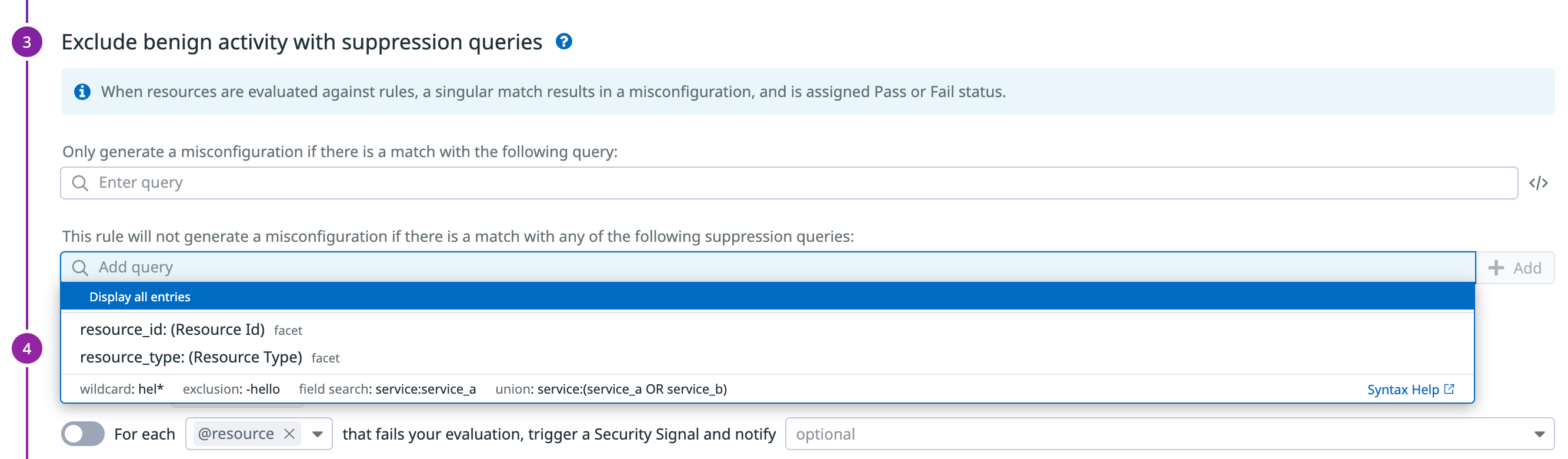

En la página Reglas, selecciona una regla para abrir su página de detalles. En Exclude benign activity with suppression queries (Excluir actividades benignas con consultas de supresión), define la lógica de filtrado para la forma en que la regla analiza tu entorno.

Por ejemplo, puedes excluir recursos etiquetados con env:staging utilizando la función This rule will not generate a misconfiguration if there is a match with any of the following suppression queries (Esta regla no generará un error de configuración si hay una coincidencia con cualquiera de las siguientes consultas de supresión). También puedes limitar el contexto de una determinada regla a los recursos etiquetados con compliance:pci, utilizando la función Only generate a misconfiguration if there is a match with any of the following queries (Sólo generar un error de configuración si hay una coincidencia con alguna de las siguientes consultas).

Después de personalizar una regla, haz clic en Update Rule (Actualizar regla) en la parte inferior de la página para aplicar los cambios.

Definir objetivos de notificación para las reglas de cumplimiento

Puedes enviar notificaciones en tiempo real cuando se detecte un nuevo error de configuración en tu entorno añadiendo objetivos de notificación. Las opciones disponibles de notificación son:

- Slack

- Jira

- PagerDuty

- ServiceNow

- Microsoft Teams

- Webhooks

- Correo electrónico

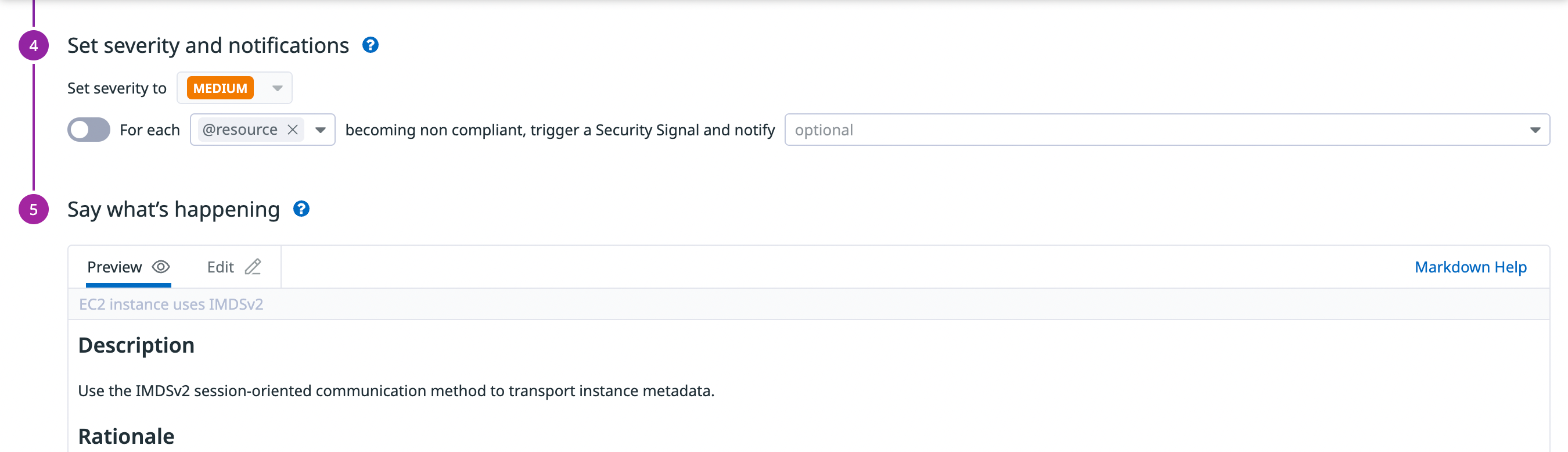

En la página Reglas, selecciona una regla para abrir tu página de detalles. En la sección Set severity and notifications (Definir gravedad y notificaciones), configurar cero o más objetivos de notificación para cada caso de regla. No se puede editar la gravedad predefinida. Para obtener instrucciones detalladas sobre la configuración de notificaciones para reglas de cumplimiento, consulta Notificaciones.

También puedes crear reglas de notificación que abarquen varias reglas de cumplimiento basadas en parámetros como gravedad, tipos de reglas, etiquetas de reglas, atributos de señal y etiquetas de señal. Esto te permite evitar tener que editar manualmente las preferencias de notificación para reglas de cumplimiento individuales.

Nota: Si se detecta un error de configuración para una regla con notificaciones habilitadas, el error de configuración fallido también aparecerá en el Explorador de señales.

Creación de reglas personalizadas

Puedes crear reglas personalizadas para ampliar las reglas que se aplican a tu entorno, a fin de evaluar tu postura de seguridad. También puedes clonar las reglas de detección predeterminadas y editar las copias (sólo Google Cloud). Para obtener más información, consulta Reglas personalizadas.

Obsolescencia de reglas

Se realizan auditorías periódicas de todas las reglas de cumplimiento para mantener una calidad de señal de alta fidelidad. Las reglas obsoletas se sustituyen por una regla mejorada.

El proceso de obsolescencia de las reglas es el siguiente:

- La regla incluye una advertencia con la fecha de caducidad. En la interfaz de usuario, la advertencia se muestra en la:

- Sección Detalles de la regla > Guía del panel lateral de señales

- Panel lateral de errores de configuración

- Editor de reglas para esa regla específica

- Una vez que la regla se vuelve obsoleta, transcurre un periodo de 15 meses antes de que se elimine la regla. Esto se debe al periodo de conservación de señales de 15 meses. Durante este tiempo, puede volver a habilitar la regla clonando la regla en la interfaz de usuario.

- Una vez eliminada la regla, ya no podrás clonarla ni volver a habilitarla.

Referencias adicionales

Más enlaces, artículos y documentación útiles: