- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

Software Composition Analysis

選択した Datadog サイト () では、Application Security Management はサポートされていません。

概要

Datadog Software Composition Analysis (SCA) は、オープンソースの利用を安心して進めるための支援を行います。SCA の機能には、脆弱性の検出、ビジネスリスク (ライブラリインベントリとライセンス情報)、サービス内のオープンソースライブラリの品質評価が含まれます。

Datadog SCA がユニークなのは、開発者がコミットするコードから、Datadog 上で実行中の本番アプリケーションに至るまで、ソフトウェア開発ライフサイクル全体をエンドツーエンドでカバーする点です。

Datadog SCA は、Open Source Vulnerabilities (OSV)、National Vulnerability Database (NVD)、GitHub アドバイザリ、その他の言語エコシステムアドバイザリなどから情報を収集した独自のデータベースを使用しています。さらに、Datadog のセキュリティリサーチチームが脆弱性やマルウェアの発見を評価しています。詳細については、GuardDog GitHub プロジェクトを参照してください。

各 ASM 製品の ASM 互換性を確認して、サービスがサポートされているかどうかをご確認ください。

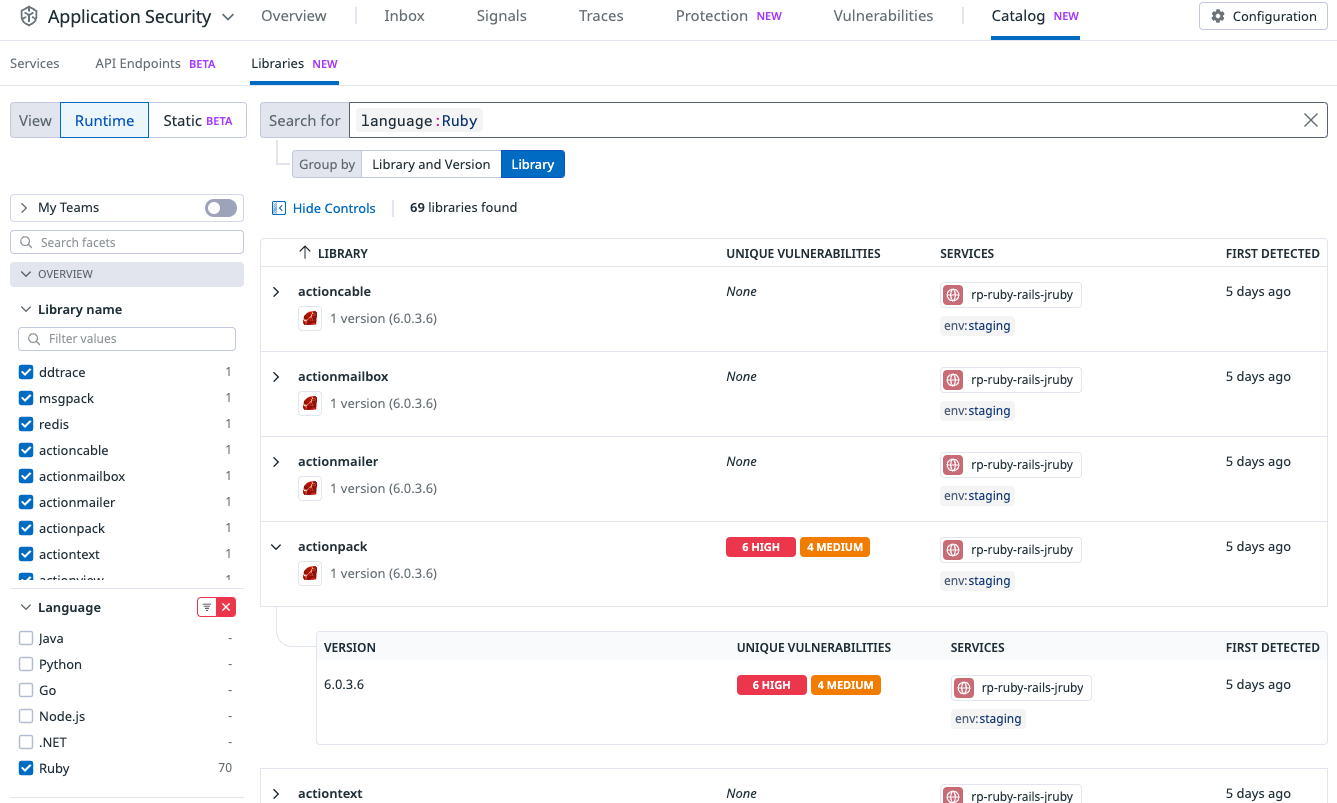

ライブラリインベントリ

Datadog SCA Library Inventory は、アプリケーションを構成するライブラリとそのバージョンを把握するために役立ちます。Library Explorer にアクセスするには、Security > Application Security > Catalog > Libraries に移動してください。

Datadog SCA はソフトウェア開発ライフサイクル全体をカバーしているため、ライブラリはアプリケーションのライフサイクルを通じて検出されます。ライブラリインベントリには、ライブラリ名やバージョン、その他のリスク面 (ライセンス、品質) など、ライブラリに関するすべての情報が含まれています。

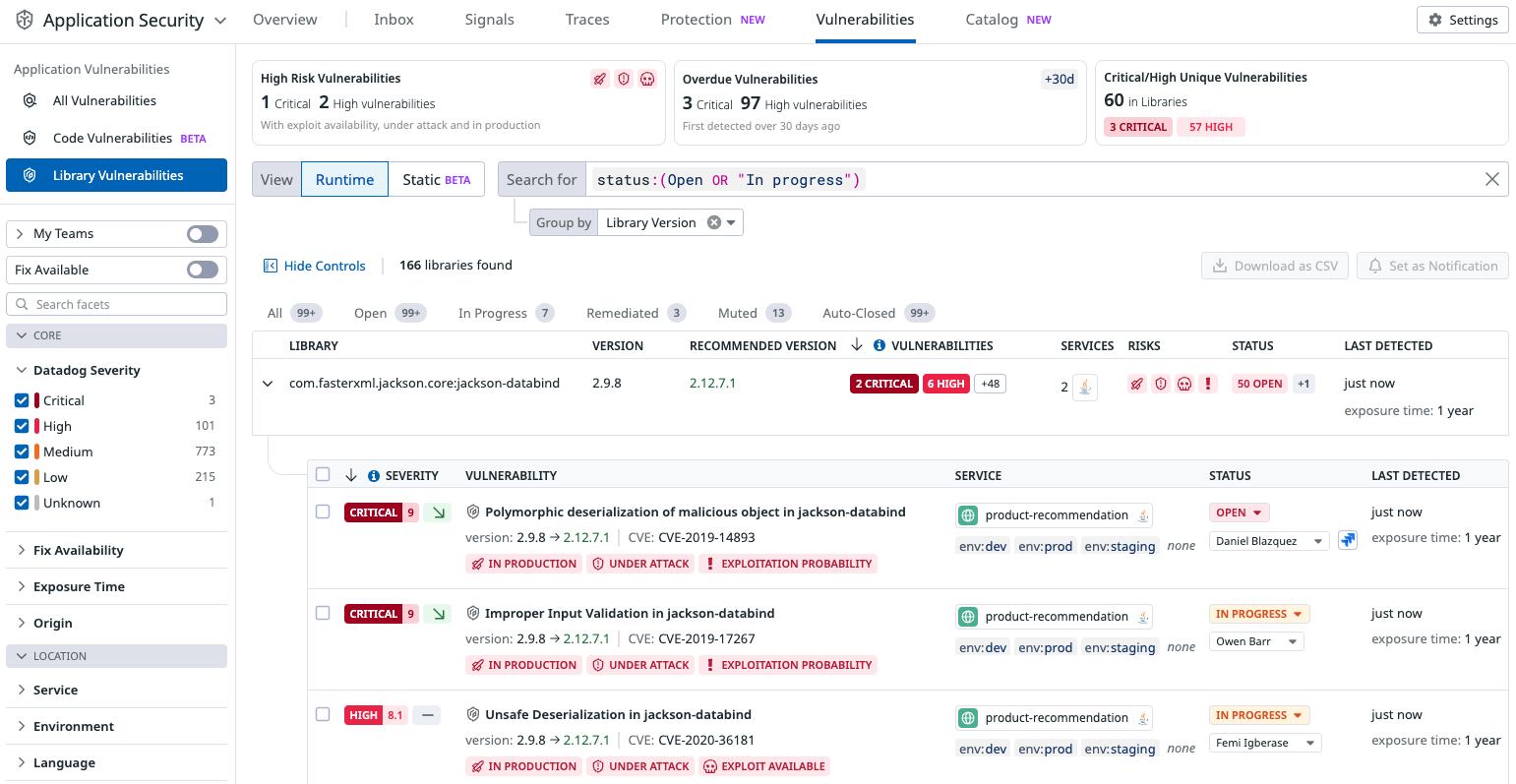

SCA 脆弱性の調査と管理

Datadog Software Composition Analysis は、ソフトウェア開発ライフサイクル (SDLC) 全体にわたって脆弱なライブラリを検出できます。Application Security は、リポジトリのデフォルトブランチおよび実行中のサービスで検出された結果を要約します。異なるブランチやコミットで見つかった脆弱性については、Code Analysis を参照してください。

Vulnerability Explorer は、Datadog SCA によって検出されたオープンソースライブラリの完全なリストを表示し、それらに関連するセキュリティ脆弱性を報告します。

Datadog SCA は、サービスを分析するために 2 つの手法を活用します。

- リポジトリ内の静的コード分析 (静的視点)

- デプロイされたサービスのランタイム分析 (ランタイム視点)

これら 2 つの手法を組み合わせることで、コードリポジトリのコミット (静的視点) から本番環境で稼働するアプリケーション (ランタイム視点) まで、オープンソースライブラリをエンドツーエンドで監視します。

コードリポジトリのコミット視点に切り替えるには、Static を選択します。静的ビューでは、リポジトリ内の_ソースコード_の脆弱性が表示されます。

実行中のアプリケーションの_リアルタイム_視点に切り替えるには、Runtime を選択します。ランタイムビューは、Datadog が監視するサービスのライブビューです。

特定の脆弱性を選択すると、影響を受けるサービス、重大度の内訳スコア、推奨される修復ステップなどの詳細が表示されます。

脆弱性の Details Explorer では、影響を受けるインフラストラクチャーを表示できます。このビューにより、全体的な攻撃リスクをより明確に把握することができます。

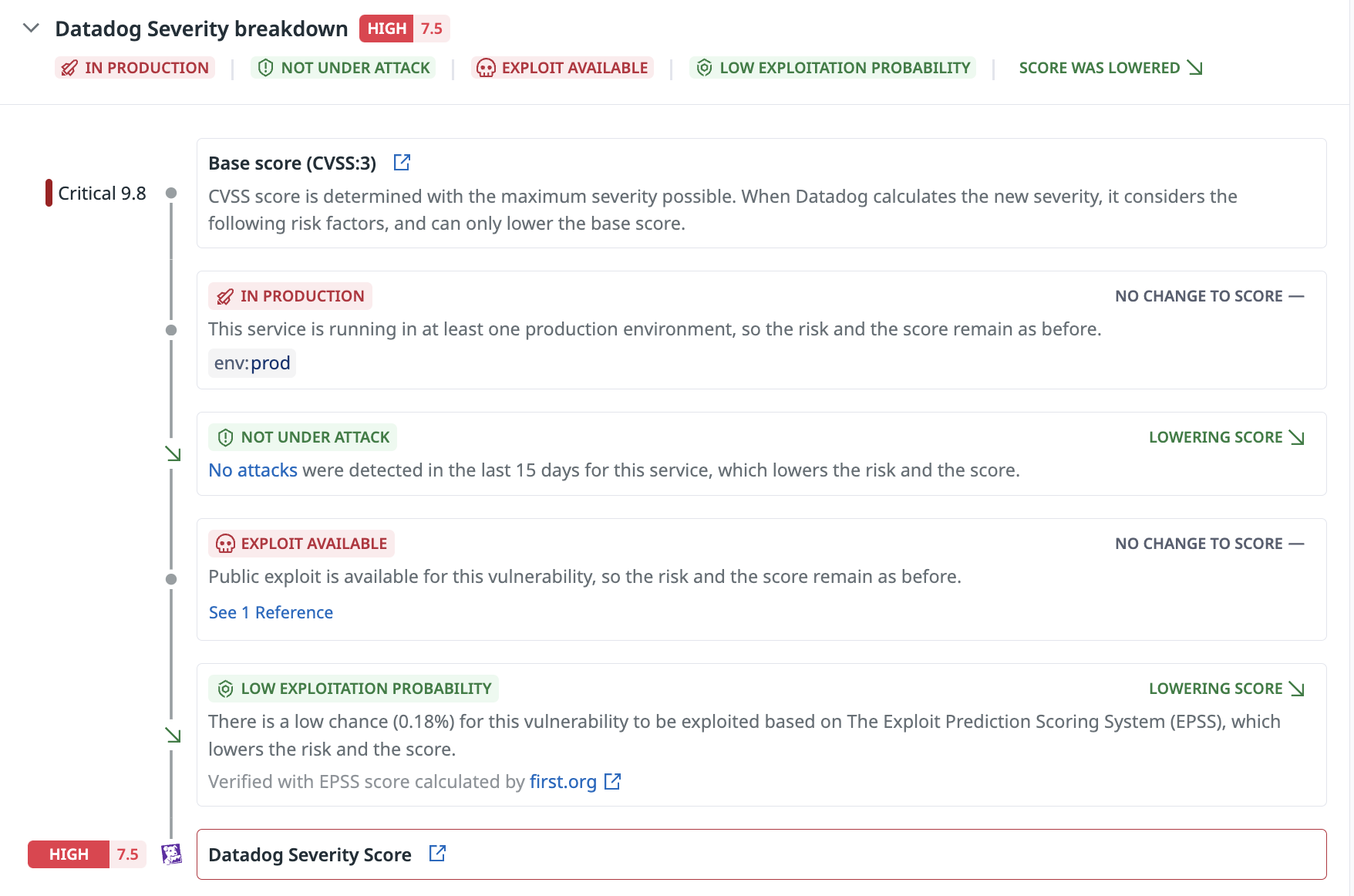

ASM 内では、脆弱性の重大度ベーススコアは、既存の攻撃と脆弱性が検出された環境のビジネス上の機密性に基づいて修正されます。例えば、本番環境が検出されない場合、重大度は低減されます。

調整後の脆弱性スコアは、各サービスの完全なコンテキストを含んでいます。

- 元の脆弱性の重大度

- 不審なリクエストの証拠

- 機密性の高い環境、インターネットに接続された環境

調整後の脆弱性スコアの詳細については、Software Composition Analysis を始めるを参照してください。

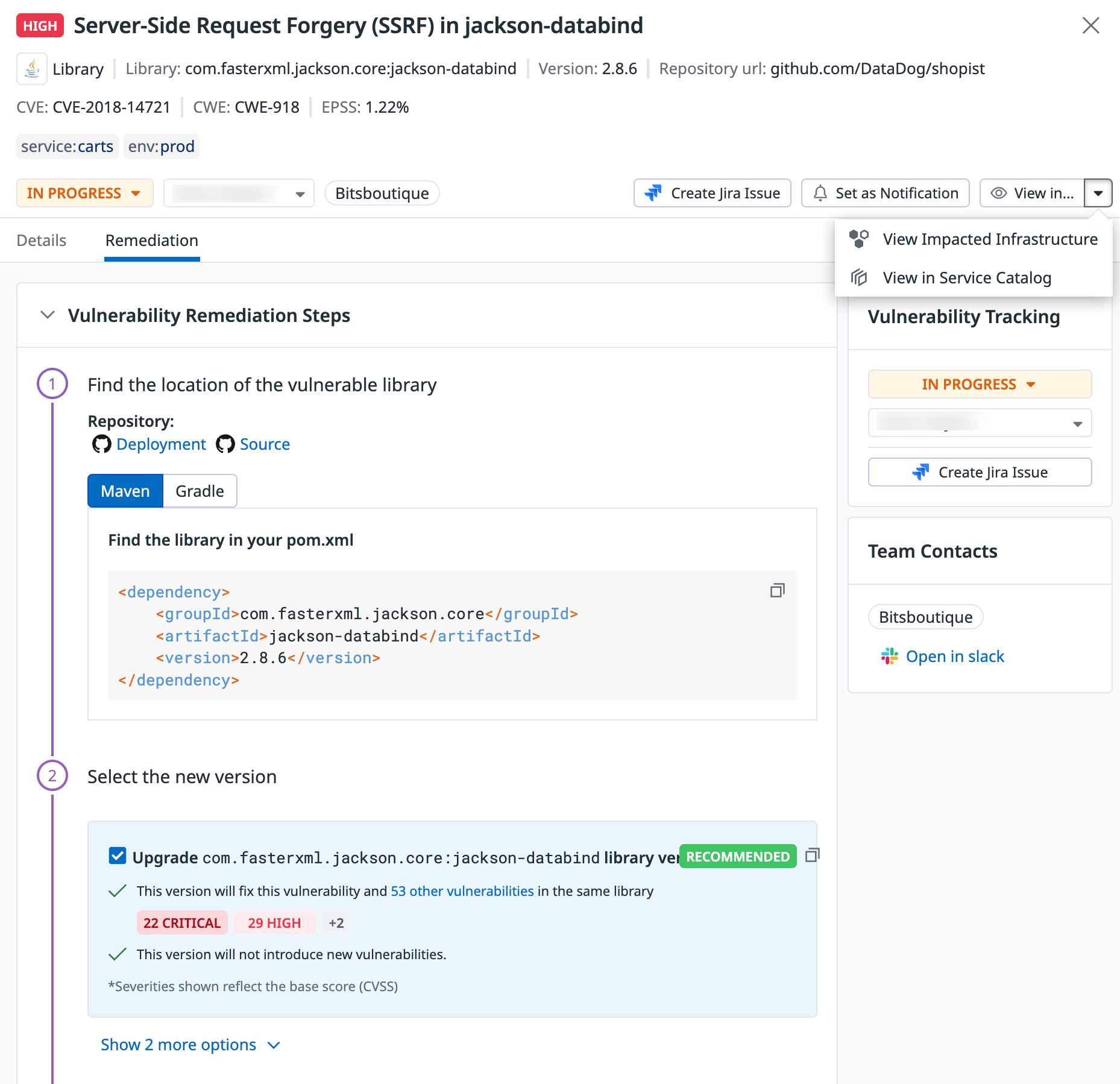

修復

Vulnerability Explorer では検出された脆弱性に対する改善勧告が提供されます。これらの勧告を使用して、脆弱性のステータスを変更したり、チームメンバーにレビューを依頼したり、追跡のために Jira 課題を作成したりすることができます。また、各脆弱性の背景を理解するのに役立つ Web サイトや情報源へのリンクや参考資料も含まれています。

注: SCA の脆弱性の Jira 課題を作成するには、Jira インテグレーションを構成し、 manage_integrations 権限を持っている必要があります。詳細な手順については、Jira インテグレーションのドキュメント、およびロールベースのアクセス制御のドキュメントを参照してください。

Software Composition Analysis を構成する

Software Composition Analysis (SCA) には、Code Analysis を使って CI パイプラインの脆弱性をスキャンできる機能が追加されています。SCA for Code Analysis を使えば、コードベースにインポートされた脆弱なオープンソースライブラリを特定することができます。

CI パイプラインで脆弱性を構成するには、Security -> Application Security -> Settings に移動します。

Software Composition Analysis (SCA) で、Get Started をクリックして Software Composition Analysis を有効にし、リポジトリとサービスを選択します。

より詳細な手順については、Software Composition Analysis を始めるを参照してください。

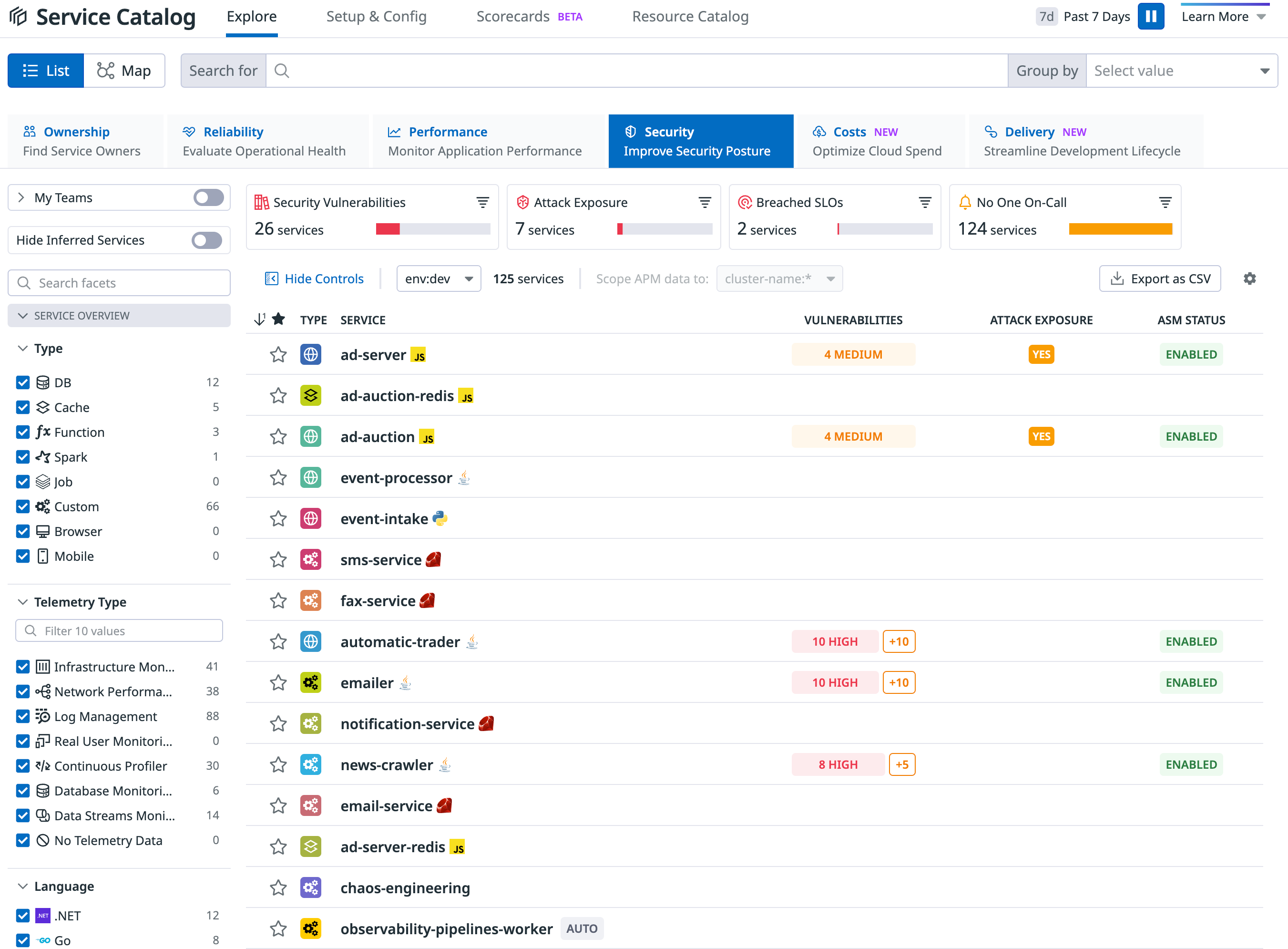

APM ビューにおけるリスク情報

Software Composition Analysis は、APM がすでに収集している情報をリッチ化し、現在の脆弱性勧告と一致するライブラリにフラグを立てます。潜在的に脆弱なサービスは、APM サービスカタログに組み込まれた Security ビューで直接ハイライト表示されます。

参考資料

お役に立つドキュメント、リンクや記事:

Software Composition Analysis を始めるガイド

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()