- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

Investigar las señales de seguridad

Información general

Una señal de seguridad de Cloud SIEM se crea cuando Datadog detecta una amenaza al analizar logs con las reglas de detección. Visualiza, busca, filtra y correlaciona señales de seguridad en el Signal Explorer sin necesidad de aprender un lenguaje de consulta específico. También puedes asignarte señales de seguridad a ti mismo o a otro usuario en la plataforma de Datadog. Además del Signal Explorer, puedes configurar Reglas de notificación para enviar señales a personas o equipos específicos y mantenerlos informados de los problemas.

Debes tener el permiso Security Signals Write para modificar una señal de seguridad, como cambiar el estado y ver el historial de acciones de la señal en Audit Trail. Consulta Control de acceso basado en roles para obtener más información sobre los roles predeterminados de Datadog y los permisos detallados de control de acceso basados en roles disponibles para la seguridad de Datadog en la seguridad en la nube.

Signal Explorer

En el Signal Explorer, utiliza el panel de facetas o la barra de búsqueda para agrupar y filtrar tus señales. Por ejemplo, puedes ver las señales por su gravedad, reglas de detección y MITRE ATT&CK. Una vez que hayas filtrado las señales según tu caso de uso, crea una vista guardada para poder recargar la consulta más adelante.

Ver señales por gravedad

Para ver todas las señales con gravedades específicas, por ejemplo HIGH y CRITICAL, que están en el estado de triaje open o under review, realiza una de las siguientes acciones:

- En la sección Severity (Gravedad) del panel de facetas, selecciona Crítico, Alto y Medio. En la sección Signal State (Estado de la señal), asegúrate de que solo open (abierto) y under_review (en revisión) están seleccionados.

- En la barra de búsqueda, introduce

status:(high OR critical OR medium) @workflow.triage.state:(open OR under_review).

Para añadir la columna Signal State (Estado de la señal), selecciona el botón Options (Opciones) en la esquina superior derecha encima de la tabla y añade la faceta: @workflow.triage.state. Esto muestra el estado de la señal y te permite ordenar por estado con el encabezado.

Utiliza diferentes visualizaciones para investigar la actividad de las amenazas en tu entorno. Por ejemplo, en el campo Visualize by (Visualizar por), puedes agrupar las señales por:

- Lista de reglas para ver las tendencias de volumen y alertas en las diferentes reglas de detección.

- Series temporales para ver las tendencias de las señales a lo largo del tiempo.

- Lista de principales para ver las señales con mayor a menor número de ocurrencias.

- Tabla para ver las señales por la clave de etiqueta especificada (por ejemplo,

source,technique, etc.). - Gráfico de torta para ver el volumen relativo de cada una de las reglas de detección.

Ver señales por reglas de detección

Para ver tus señales basadas en reglas de detección, haz clic en Lista de reglas en el campo Visualize as (Visualizar como) en la barra de búsqueda. Haz clic en una regla para ver las señales relacionadas con esa regla. Haz clic en una señal para ver los detalles de la señal.

Ver señales de MITRE ATT&CK

Para ver sus señales por Táctica y Técnica de MITRE ATT&CK:

- Selecciona Table (Tabla) en el campo Visualize as (Visualizar como) de la barra de búsqueda y agrupa por Tactic (Táctica).

- Haz clic en el icono más (+) situado junto al primer grupo

bypara añadir un segundo grupobyy selecciona Technique (Técnica) para él. - En la tabla, haz clic en una de las tácticas o técnicas para ver las opciones para investigar más a fondo y filtrar las señales. Por ejemplo, puedes ver las señales relacionadas con la táctica y la técnica y buscar o excluir tácticas y técnicas específicas.

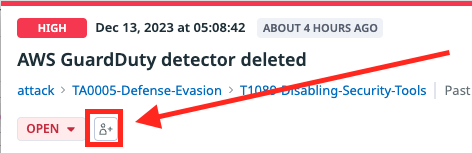

Clasificación de una señal o varias señales

- Navega hasta Cloud SIEM.

- Haz clic en Signals (Señales).

- Haz clic en una señal de seguridad de la tabla.

- Para asignarte una señal a ti mismo o a otro usuario de Datadog, haz clic en el icono de perfil de usuario con el signo más (+) situado en la esquina superior izquierda del panel lateral de señales.

- Para actualizar el estado de triaje de la señal de seguridad, desplázate a la esquina superior izquierda del panel lateral de señales y selecciona el estado que desees en el menú desplegable. El estado por defecto es

OPEN.- Abierto: la seguridad de Datadog activó una detección basada en una regla y la señal resultante aún no se ha resuelto.

- En revisión: durante una investigación activa, puedes cambiar el estado de la señal a Under Review (En revisión). Desde el estado Under Review (En revisión), puedes mover el estado de la señal a Archived (Archivado) o Open (Abierto) según sea necesario.

- Archivado: Cuando se haya resuelto la detección que causó la señal, puedes pasarla al estado Archived (Archivado). Si reaparece un problema archivado, o si es necesario seguir investigando, una señal puede volver al estado Open (Abierto) en un plazo de 30 días desde su creación.

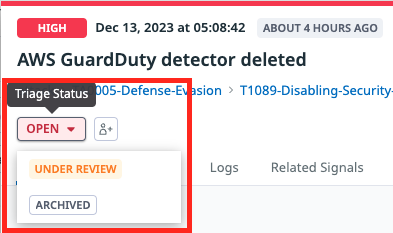

Utiliza acciones en bloque para clasificar varias señales. Para utilizar acciones en bloque, primero busca y filtra tus señales en el Signal Explorer, y entonces:

- Haz clic en la casilla de verificación situada a la izquierda de las señales sobre las que deseas realizar una acción masiva. Para seleccionar todas las señales en la lista del Signal Explorer, selecciona la casilla situada junto al encabezado de la columna Status (Estado).

- Haz clic en el menú desplegable Bulk Actions (Acciones en bloque) situado encima de la tabla de señales y selecciona la acción que deseas realizar.

Nota: El Signals Explorer deja de actualizarse dinámicamente al realizar una acción en bloque.

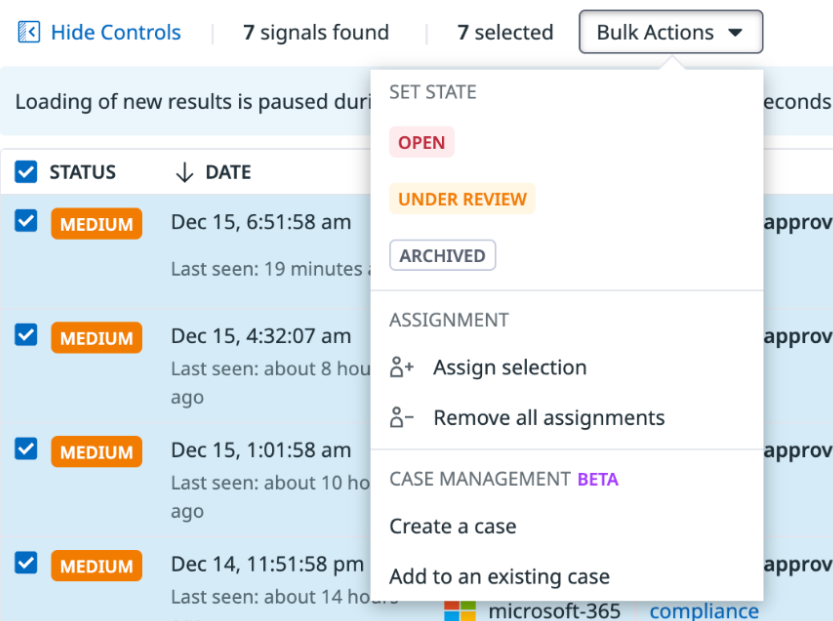

Case Management

A veces se necesita más información que la disponible en una sola señal para investigarla. Utiliza Case Management para recopilar varias señales, crear calendarios, debatir con colegas y mantener un notebook del análisis y los hallazgos.

Para crear un caso a partir de una señal de seguridad:

- Haz clic en el menú desplegable Escalate Investigation (Escalar investigación).

- Selecciona Create a case (Crear un caso) para iniciar una investigación de seguridad.

Nota: Si se determina que un caso es crítico tras una investigación adicional, haz clic en Declare Incident (Declarar incidencia) en el caso para escalarlo a una incidencia.

Declarar una incidencia

Ya sea a partir de una sola señal o tras la investigación de un caso, cierta actividad maliciosa exige una respuesta. Puedes declarar incidencias en Datadog para reunir a desarrolladores, operaciones y equipos de seguridad para abordar un evento de seguridad crítico. Gestión de incidencias proporciona un marco y un flujo de trabajo para que los equipos de ayuda identifiquen y mitiguen eficazmente las incidencias.

Para declarar una incidencia en el panel de señales:

- Haz clic en el menú desplegable Escalate Investigation (Escalar investigación).

- Selecciona Declare Incident (Declarar incidencia).

- Rellena la plantilla de incidencias.

Workflow Automation

Puedes activar un flujo de trabajo automáticamente para cualquier señal de seguridad. También puedes activar manualmente un flujo de trabajo desde una señal de seguridad de Cloud SIEM. Consulta Activación de flujos de trabajo desde una señal de seguridad y Automatización de flujos de trabajo de seguridad con Workflow Automation para obtener más información.

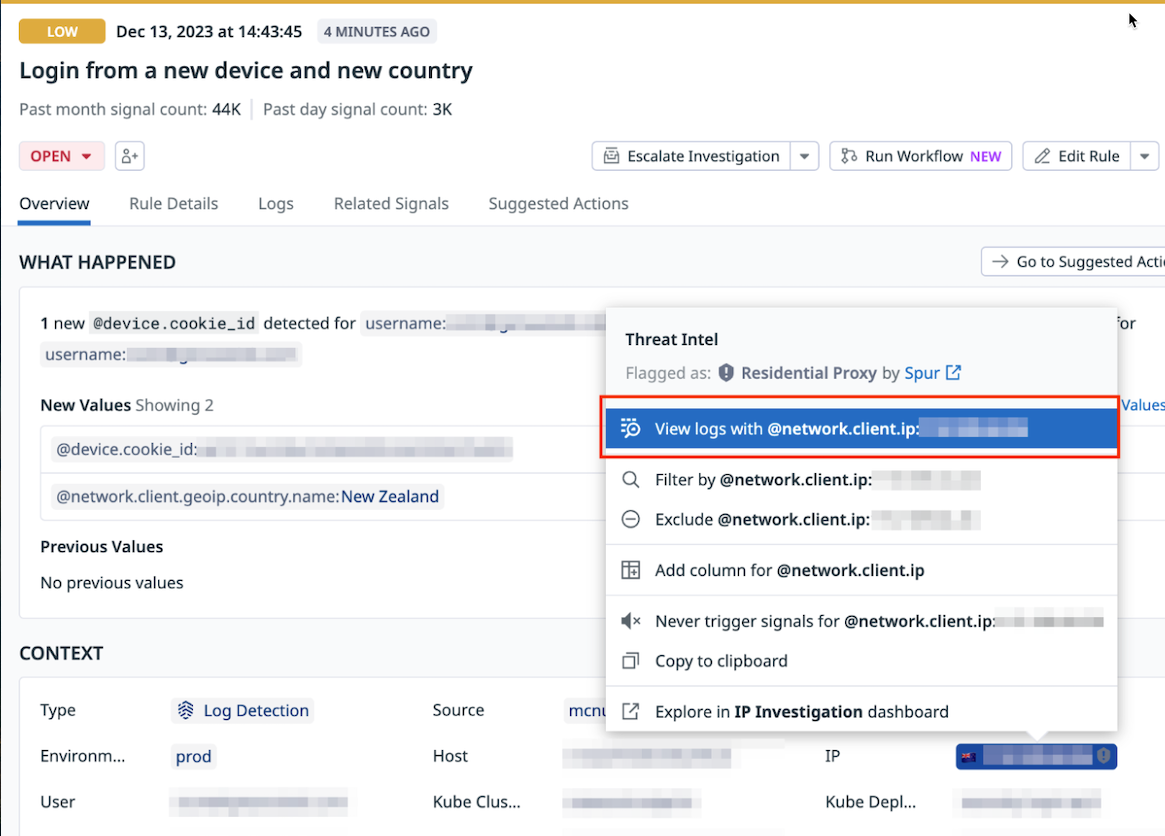

Información sobre amenazas

Datadog Cloud SIEM ofrece información sobre amenazas integrada proporcionada por nuestros socios de información sobre amenazas. Estas fuentes se actualizan constantemente para incluir datos sobre actividades sospechosas conocidas (por ejemplo, direcciones IP que se sabe que utilizan actores maliciosos), de modo que puedas identificar rápidamente qué amenazas potenciales debes abordar.

Datadog mejora automáticamente todas los logs ingeridos con indicadores de peligro (IOC) procedentes de nuestras fuentes de información sobre amenazas. Si un log contiene una coincidencia con un IOC conocido, se añade un atributo threat_intel al evento de log para proporcionar información adicional basada en los datos disponibles.

La consulta para ver todas las coincidencias de información sobre amenazas en el Security Signals Explorer es @threat_intel.indicators_matched:*. Los siguientes son atributos adicionales para buscar información sobre amenazas:

- Para

@threat_intel.results.category: attack, corp_vpn, cryptomining, malware, residential_proxy, tor, scanner - Para

@threat_intel.results.intention: malicious, suspicious, benign, unknown

Consulta la documentación de Información de amenazas para obtener más detalles sobre las fuentes de información de amenazas.

Buscar mediante atributos de IP de red

Cuando se detecta una actividad sospechosa en tus logs, determina si el actor sospechoso ha interactuado con tus sistemas buscando su IP de red. Utiliza la siguiente consulta para buscar atributos de IP en el Log Explorer: @network.ip.list:<IP address>. La consulta busca IPs en cualquier lugar dentro de los logs, incluyendo los campos de etiquetas (tags), atributos, error y mensaje.

También puedes lanzar esta consulta directamente desde el panel de señales:

- Haz clic en la dirección IP en la sección Context (Contexto).

- Selecciona View Logs with @network.client.ip:<ip_address> (Ver logs con @network.client.ip:).

Referencias adicionales

Más enlaces, artículos y documentación útiles: