- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

セキュリティ通知ルールの今後の変更点

This article outlines upcoming changes to how notification rules are configured. These changes impact Cloud Security Management (CSM), and more specifically cloud configuration and infrastructure configuration signals.

CSM Misconfigurations におけるシグナルの廃止

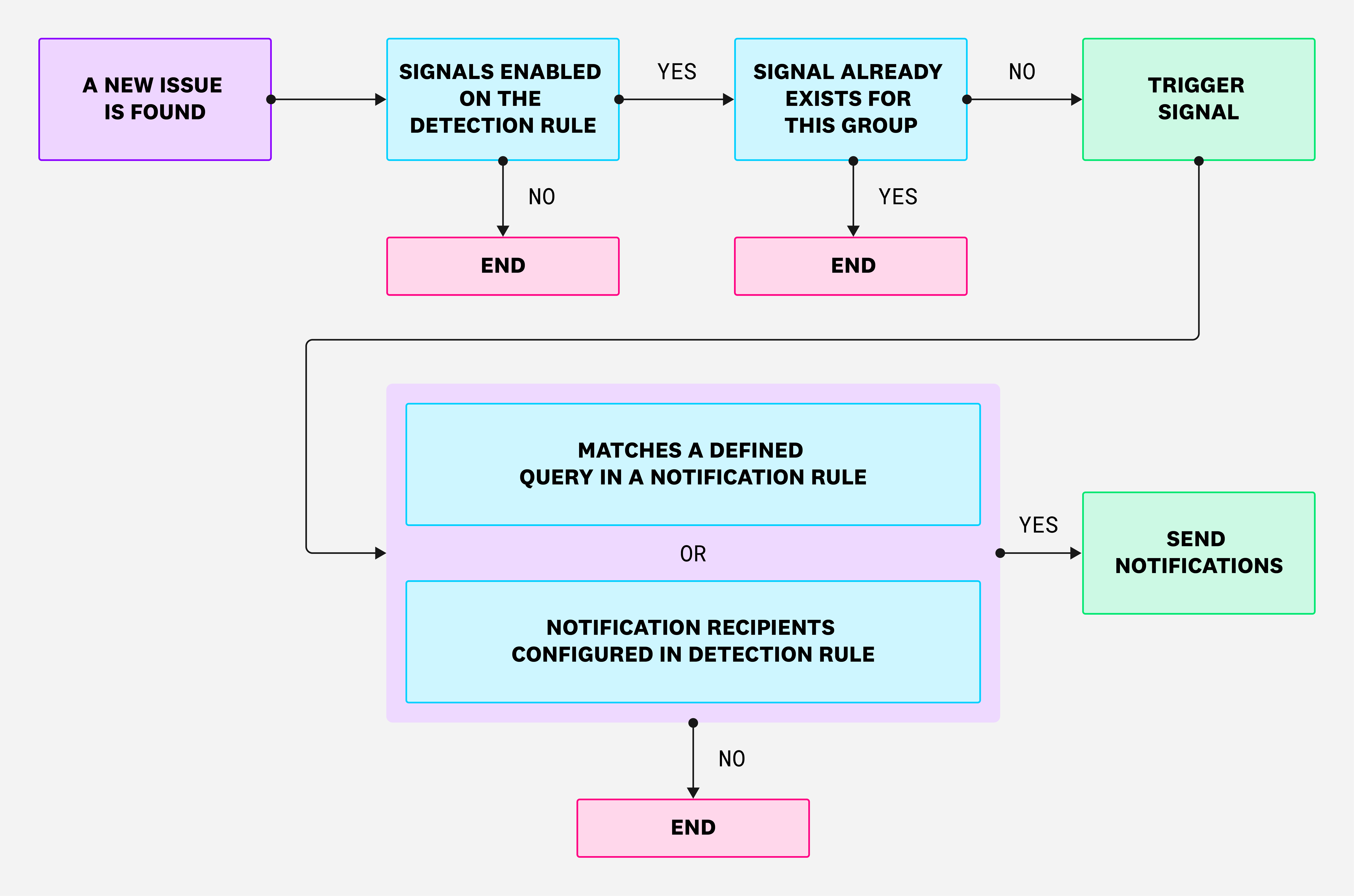

現在、CSM Misconfigurations の通知は、以下の図に示すように、シグナルが有効な検出ルールに対してのみ設定できます。

現在のワークフロー:

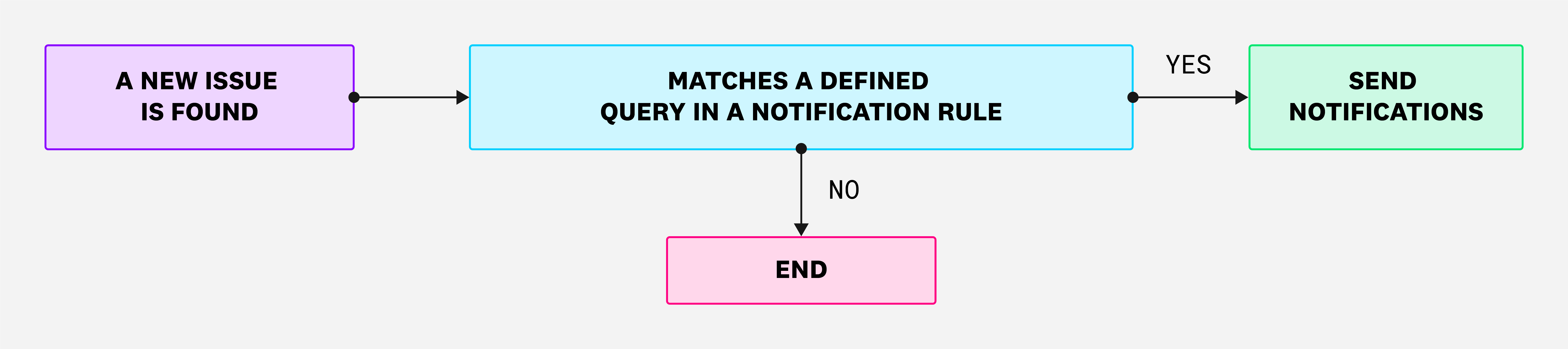

通知ルールに対する今後の変更の一環として、通知を生成するためにシグナルを有効にする必要がなくなりました。新しいワークフローを下図に示します。

新しいワークフロー:

この変更は、CSM Misconfigurations で通知が生成される仕組みに以下のような影響を与えます。

- 通知ルールを作成する際に、ソースタイプとして誤構成を指定できるようになりました。

- CSM Misconfigurations では今後シグナルは生成されません。これは、通知を個別の検出ルールに対して有効にできなくなることも意味します。

Due to this change in behavior, you may notice an increase in the number of notifications generated. If the conditions set in a notification rule results in a high number of notifications, a warning message is displayed in the Preview of Matching Results panel. To help control noise, you can use the new time aggregation mechanism.

- Support for CSM Misconfigurations signals will be deprecated in early 2025. Legacy signals will be retained for 15 months from their trigger date (free of charge).

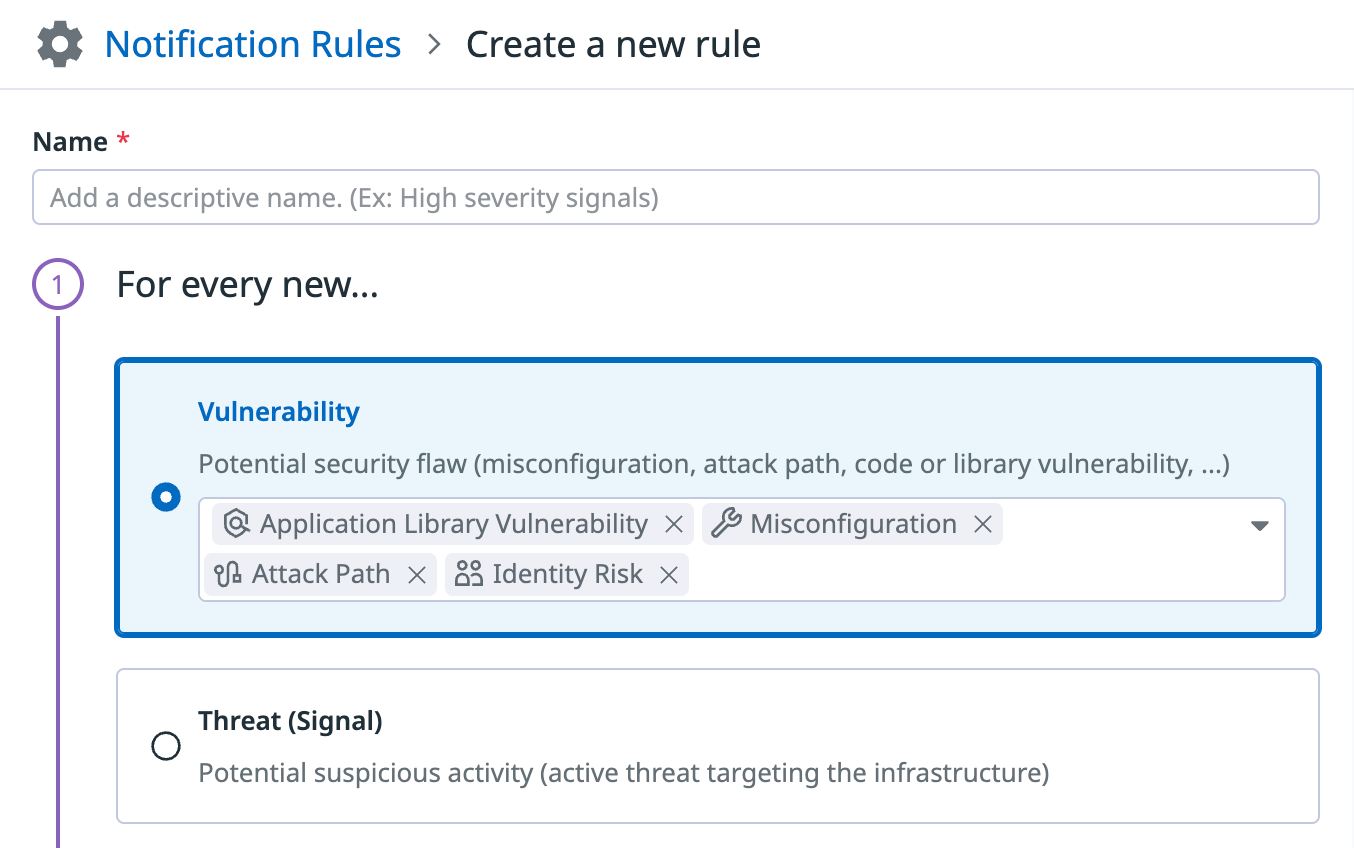

通知ルールのソースタイプセレクター

通知ルールを作成する際には、脆弱性および脅威 (シグナル) という 2 種類のソースタイプから選択する必要があります。

- 脆弱性とは、インフラストラクチャーにおける潜在的なセキュリティ上の欠陥のことです。

- 脅威 (シグナル) とは、インフラストラクチャーに対するアクティブな脅威となる不審なアクティビティを意味します。

その他の変更

- Notification rules can now be configured for identity risks and attack paths, as well as container image vulnerabilities.

- CSM Misconfigurations の通知に、診断結果に関する完全なメタデータが含まれるようになりました。以前は、通知には限られたシグナルのメタデータしか含まれていませんでした。

- Terraformed custom detection rules using the legacy notifications attribute will no longer be supported after the final deprecation date (early 2025). Terraform support for Notification Rules will be available in late 2024.

既存の通知の移行方法

検出ルールの通知

個別の検出ルールに設定されている通知を移行するには:

On the Misconfiguration Rules page, select a detection rule that has notifications enabled for it.

Set severity and notifications セクションに表示されるバナーで、Update in 1-Click をクリックします。

Notification Rules エディターページが表示され、フィールドにはルールの情報があらかじめ入力されています。

必要に応じて設定を変更します。

Save and Activate をクリックします。

Notification rules configured for cloud or infrastructure configuration signals

To migrate notification rules configured for cloud or infrastructure configuration signals, change the target from Cloud Configuration or Infrastructure Configuration to Vulnerability > Misconfiguration.

Further Reading

お役に立つドキュメント、リンクや記事: