- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

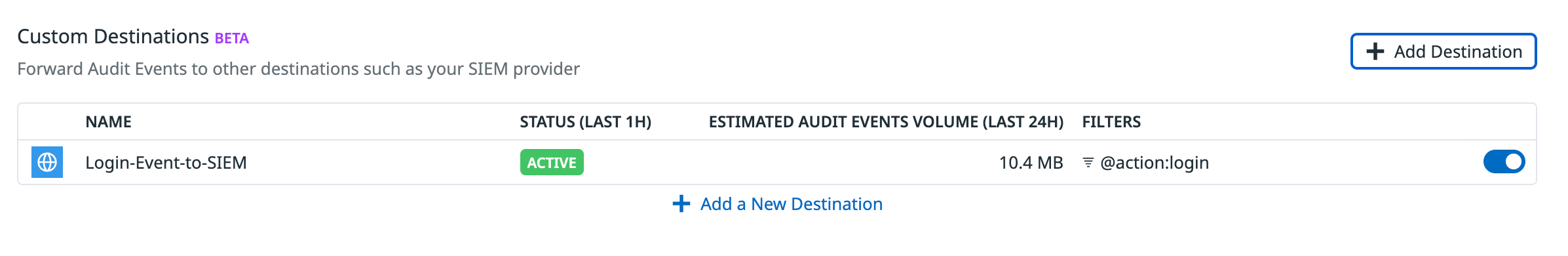

Reenvío de eventos de auditorías a destinos personalizados

El reenvío de eventos de auditorías no está disponible en el sitio US1-FED.

El reenvío de eventos de auditorías está en fase beta.

Información general

El reenvío de eventos de auditorías te permite enviar eventos de auditorías desde Datadog a destinos personalizados como Splunk, Elasticsearch y endpoints HTTP. Los eventos de auditorías se reenvían en formato JSON. Puedes añadir hasta tres destinos para cada organización de Datadog.

Nota: Sólo los usuarios de Datadog con el permiso audit_trail_write pueden crear, editar o eliminar destinos personalizados para reenviar eventos de auditorías.

Configurar el reenvío de eventos de auditorías a destinos personalizados

- Si es necesario, añade IP de webhooks de la lista de rangos IP a la lista de autorizaciones.

- Ve a Configuración de Audit Trail.

- Haz clic en Add Destination (Añadir el destino), en la sección Audit Event Forwarding (Reenvío de eventos de auditorías).

- Introduce la consulta para filtrar tus eventos de auditorías y reenviarlos. Por ejemplo, añade

@action:logincomo consulta para filtrar, si sólo quieres reenviar eventos de inicio de sesión a tu SIEM o destino personalizado. Consulta Sintaxis de búsqueda para obtener más información. - Seleccione el Destination Type (Tipo de destino).

- Introduce un nombre para el destino.

- En el campo Define endpoint (Definir el endpoint), introduce el endpoint al que quieres enviar los logs. El endpoint debe empezar por

https://.- Por ejemplo, si quieres enviar logs a Sumo Logic, consulta la documentación de configuración de un origen HTTP para logs y métricas a fin de obtener la dirección URL HTTP de origen para enviar datos a su recopilador. Introduce la dirección URL HTTP de origen en el campo Define endpoint (Definir el endpoint).

- En la sección Configure Authentication (Configurar la autenticación), selecciona uno de los siguientes tipos de autenticación y proporciona los datos apropiados:

- Autenticación básica: Proporciona el nombre de usuario y la contraseña de la cuenta a la que quieres enviar los logs.

- Encabezado de la solicitud: Proporciona el nombre y el valor del encabezado. Por ejemplo, si utilizas el encabezado Authorization (Autorización) y el nombre de usuario de la cuenta a la que quieres enviar los logs, será

myaccounty la contraseñamypassword:- Introduce

Authorizationpara el Header Name (Nombre del encabezado). - El valor del encabezado tiene el formato

Basic username:password, dondeusername:passwordestá codificado en base64. En este ejemplo, el valor del encabezado esBasic bXlhY2NvdW50Om15cGFzc3dvcmQ=.

- Introduce

- Haz clic en Save (Guardar).

- Introduce un nombre para el destino.

- En la sección Configure Destination (Configurar el destino), introduce el endpoint al que quieres enviar los logs. El endpoint debe empezar por

https://. Por ejemplo, introducehttps://<your_account>.splunkcloud.com:8088. **Nota:/services/collector/eventse añade automáticamente al endpoint. - En la sección Configure Authentication (Configurar la autenticación), introduce el token HEC Splunk. Consulta Configurar y utilizar un recopilador de eventos HTTP para obtener más información sobre el token HEC Splunk.

- Haz clic en Save (Guardar).

Nota: El reconocimiento del indizador debe estar deshabilitado.

Introduce un nombre para el destino.

En la sección Configure Destination (Configurar el destino), introduce los siguientes datos:

a. El endpoint al que quieres enviar los logs. El endpoint debe empezar por

https://. Un ejemplo de endpoint para Elasticsearch es:https://<your_account>.us-central1.gcp.cloud.es.io.b. El nombre del índice de destino al que quieres enviar los logs.

c. Opcionalmente, selecciona la rotación de índices para definir la frecuencia con la que quieres crear un nuevo índice:

No Rotation,Every Hour,Every Day,Every WeekoEvery Month. El valor predeterminado esNo Rotation.En la sección Configure Authentication (Configurar la autenticación), introduce el nombre de usuario y la contraseña de tu cuenta de Elasticsearch.

Haz clic en Save (Guardar).

Leer más

Más enlaces, artículos y documentación útiles: