- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- Administrator's Guide

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

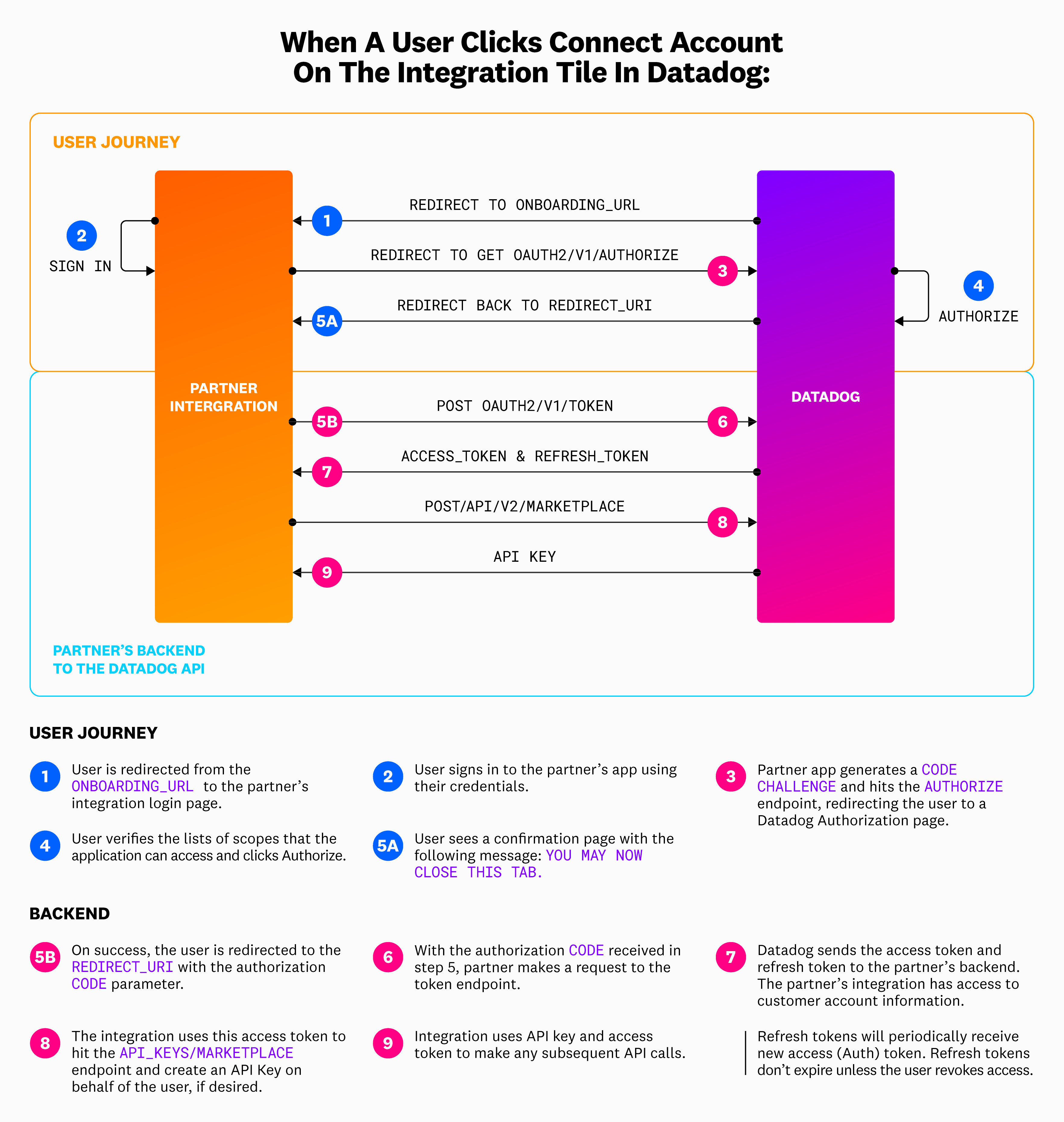

Datadog の OAuth2

概要

このページでは、機密クライアントを作成した後、アプリケーションに OAuth プロトコルをエンドツーエンドで実装する方法を順を追って説明しています。

OAuth プロトコルの実装

Datadog Partner Sandbox アカウント内の Developer Platform で OAuth クライアントを作成し、設定します。

ユーザーがインテグレーションをインストールした後、インテグレーションタイルの Configure タブにある Connect Accounts ボタンをクリックしてアカウントを接続することができます。

ユーザーがこのボタンをクリックすると、OAuth クライアント作成プロセスの一部として提供した

onboarding_urlに誘導されます。このページは、プラットフォームのサインインページであるべきです。ユーザーがサインインしたら、適切な URL パラメーターを指定して OAuth2 Authorization エンドポイントにリダイレクトします。この URL パラメーターには、アプリケーションで生成した

code_challengeパラメーターが追加されています。code_challengeパラメーターの導出方法については、 PKCE のセクションを参照してください。アプリケーションは、ステップ 5 のトークンリクエストのためにcode_verifierを保存する必要があります。- この GET リクエストのURLを作成するには、

onboarding_urlへのリダイレクトで提供されるsiteクエリパラメーターを使用します。 - このパラメーターは、ユーザーが Datadog インテグレーションタイルから認可を開始する場合にのみ提供されます。ユーザーが外部から認可を開始することを選択した場合のオプションについては、 サードパーティロケーションからの認可の開始セクションを参照してください。

siteクエリパラメータは、認証ユーザーがいる Datadog サイト と、そのユーザーが使用しているであろうサブドメインを提供し、Authorize エンドポイントへの GET リクエストの URL を構築するために必要です。<site>/oauth2/v1/authorize?...。

- この GET リクエストのURLを作成するには、

ユーザーが Authorize をクリックすると、Datadog は認可エンドポイントに POST リクエストを作成します。ユーザーは、OAuth クライアントを設定する際に、クエリコンポーネントの認可パラメータ ー

codeで指定したredirect_uriにリダイレクトされます。redirect_uriから、Datadog トークンエンドポイントに POST リクエストを行い、ステップ 4 の認可コード、ステップ 3 のcode_verifier、OAuth クライアント ID、クライアントシークレットを含むようにします。- この POST リクエストの URL を作成するには、

redirect_uriへのリダイレクトで提供されるdomainクエリパラメーターを使用します。 - これは、トークンのエンドポイントへの POST リクエストの URL を作成するために必要です。

https://api.<domain>/oauth2/v1/token

- この POST リクエストの URL を作成するには、

成功すると、レスポンス本文で

access_tokenとrefresh_tokenを受け取ります。アプリケーションには、You may now close this tabというメッセージを含む確認ページが表示されるはずです。Datadog API エンドポイントを呼び出すには、リクエストの認可ヘッダーの一部として

access_tokenを使用します:headers = {"Authorization": "Bearer {}".format(access_token)}- 注*: API エンドポイントは、Datadog サイトごとに異なります。例えば、ユーザーが EU リージョンにいる場合、Events エンドポイントは

https://api.datadoghq.eu/api/v1/eventsですが、US1 のユーザーの場合、Events エンドポイントはhttps://api.datadoghq.com/api/v1/eventsです。 - これらの API コールでは

domainクエリパラメーターを直接使用して、正しいエンドポイントにアクセスできるようにしてください。例えば、Events エンドポイントを呼び出すには、リクエスト URL をhttps://api.<domain>/api/v1/eventsとします。 - エンドポイントによっては API キーが必要な場合があります。これはステップ 8 で作成されます。

- 注*: API エンドポイントは、Datadog サイトごとに異なります。例えば、ユーザーが EU リージョンにいる場合、Events エンドポイントは

API Key Creation エンドポイントを呼び出し、Datadog ユーザーの代わりにデータを送信するための API キーを生成します。

API_KEYS_WRITEスコープがクライアントに追加されていない場合、このステップは失敗します。このエンドポイントでは、一度だけ表示される API キーを生成し、ユーザーが Datadog アカウント内で削除しない限り、再生成することはできません。この値は安全なデータベースまたは場所に保存してください。

OAuth クライアントの作成、テスト、公開については、Datadog インテグレーションのための OAuth を参照してください。

サードパーティロケーションからの認可の開始

ユーザーは、インテグレーションタイルの Connect Accounts をクリックすることで、Datadog の認証プロセスを開始することができます。ユーザーが Datadog の Connect Accounts をクリックすると、ユーザーの Datadog サイト に関する情報がリダイレクトで onboarding_url と redirect_uri に送信されます。ユーザーの Datadog サイトは、ユーザーの代理で API コールを行い、認証コードを受け取るために必要です。ユーザーが インテグレーションの外部ウェブサイト から認証を開始する場合、ユーザーのサイト情報は提供されません。

さらに、ユーザーが Datadog インテグレーションタイルから認可を開始する場合、要求されたすべてのスコープに対応する権限を持っていることが必要です。インテグレーションタイル以外の場所から認可を開始した場合、必要なすべての権限を持たないユーザーが認可を完了することがあります (ただし、インテグレーションタイルに戻ったときに適切な権限で再認可するよう促されます)。

Datadog は、パートナーが自社のプラットフォームからではなく、Datadog から認可を開始するようユーザーに促すことを推奨しています。

Datadog は、Datadog インテグレーションタイル以外のサードパーティロケーションからの認可をサポートすることを推奨していませんが、この方法を選択する場合は、すべての Datadog サイトでユーザーをサポートできることを確認し、新しい Datadog サイトが作成されるたびにサポートを継続する意思があることを確認する必要があります。これには通常、認可時にユーザーが自分のサイトをプラットフォームに手動で入力する方法を実装することが含まれます。

組織はサブドメインも持っている可能性があることに留意してください。 (例えば、 https://subdomain.datadoghq.com) サブドメインを API コールに含めないようにしてください。そのため、API コールの URL を作成する際、redirect_uri へのリダイレクト時に返される domain のクエリパラメータを使用することをお勧めします。ユーザーが正しいサイトで認証されていることを確認するには、常に US1 の Datadog サイト (app.datadoghq.com) に誘導し、そこから利用する地域を選んでもらうようにします。

PKCE による認可コード付与フロー

OAuth2 プロトコルはいくつかの付与フローをサポートしていますが、PKCE による認可コード付与フローは、ユーザーが一度明示的に同意し、クライアントの資格を安全に保存できる長期的なアプリケーションに推奨する付与タイプです。

この付与タイプでは、アプリケーションが一意の認可コードを安全に取得し、それをアクセストークンと交換することで、Datadog API へのリクエストを行うことができます。認可コードの付与フローは、3 つのステップで構成されています。

- アプリケーションは、一連の Datadog スコープにアクセスするためにユーザーに認可をリクエストします。

- ユーザーが Authorize をクリックすると、アプリケーションは一意の認可コードを取得します。

- アプリケーションは認可コードをアクセストークンに交換し、アクセストークンは Datadog の API にアクセスするために使用されます。

PKCE 拡張機能を使用する

Proof key for code exchange (PKCE) は、OAuth2 の認可コード付与フローを拡張して、OAuth2 クライアントを傍受攻撃から保護するための拡張機能です。攻撃者がフローを傍受し、アプリケーションに返される前の認可コードにアクセスした場合、アクセストークンを取得し、Datadog の API にアクセスすることができます。

このような攻撃を軽減するために、PKCE 拡張機能では、認可リクエストとトークンリクエストをグラントフロー全体で安全に関連付けるために、以下のパラメーターが用意されています。

| パラメーター | 定義 |

|---|---|

| Code Verifier | 動的に生成される暗号用乱数文字列。 |

| Code Challenge | コードベリファイアの変換。code_challenge は base64url エンコーディングを使用しなければなりません。 |

| Code Challenge Method | code_challenge を code_verifier から導出するために使用するメソッド。code_challenge の計算には SHA-256 を使用しなければなりません。 |

PKCE プロトコルは、以下のアクションを完了することで、認可コードの付与フローとインテグレーションします。

アプリケーションは

code_verifierというランダムな文字列を生成し、それに対応するcode_challengeをcode_challenge_methodを用いて導出します。アプリケーションは Datadog に対して、

code_challengeとcode_challenge_methodのパラメーターで認可リクエストを送信し、認可コードを取得することができます。アプリケーションはアクセストークンを取得するために、認可コードと

code_verifierを指定して Datadog にトークンリクエストを送信します。トークンエンドポイントはcode_verifierをcode_challenge_methodを使って変換し、元のcode_challengeの値と比較することで認可コードを検証します。

その他の参考資料

お役に立つドキュメント、リンクや記事: