- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

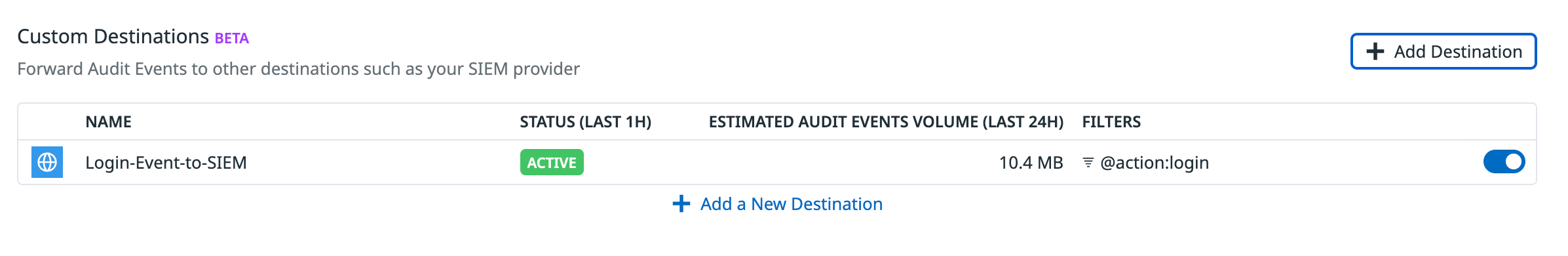

Forwarding Audit Events to Custom Destinations

Audit Event Forwarding is not available in the US1-FED site.

Audit Event Forwarding is in beta.

概要

Audit Event Forwarding allows you to send audit events from Datadog to custom destinations like Splunk, Elasticsearch, and HTTP endpoints. Audit events are forwarded in JSON format. You can add up to three destinations for each Datadog org.

Note: Only Datadog users with the audit_trail_write permission can create, edit, or delete custom destinations for forwarding audit events.

Set up audit event forwarding to custom destinations

- Add webhook IPs from the IP ranges list to the allowlist if necessary.

- Navigate to Audit Trail Settings.

- Click Add Destination in the Audit Event Forwarding section.

- Enter the query to filter your audit events for forwarding. For example, add

@action:loginas the query to filter if you only want to forward login events to your SIEM or custom destination. See Search Syntax for more information. - Destination Type を選択します。

- 宛先の名前を入力します。

- Define endpoint フィールドで、ログを送信するエンドポイントを入力します。エンドポイントは、

https://で始まる必要があります。- 例えば、Sumo Logic にログを送信する場合、ログとメトリクスのための HTTP ソースの構成ドキュメント に従って HTTP Source Address URL を取得し、コレクターにデータを送信します。HTTP Source Address URL を Define endpoint フィールドに入力します。

- Configure Authentication セクションで、以下の認証タイプのいずれかを選択し、関連する詳細を入力します。

- Basic Authentication: ログの送信先となるアカウントのユーザー名とパスワードを入力します。

- Request Header: Provide the header name and value. For example, if you use the Authorization header and the username for the account to which you want to send logs is

myaccountand the password ismypassword:- Enter

Authorizationfor the Header Name. - ヘッダー値は

Basic username:passwordというフォーマットで、username:passwordは base64 でエンコードされています。この例では、ヘッダー値はBasic bXlhY2NvdW50Om15cGFzc3dvcmQ=となります。

- Enter

- Save をクリックします。

- 宛先の名前を入力します。

- Configure Destination セクションで、ログを送信するエンドポイントを入力します。エンドポイントは、

https://で始まる必要があります。例えば、https://<your_account>.splunkcloud.com:8088と入力します。注: エンドポイントには/services/collector/eventが自動的に付加されます。 - Configure Authentication セクションで、Splunk HEC トークンを入力します。Splunk HEC トークンの詳細については、HTTP Event Collector のセットアップと使用を参照してください。

- Save をクリックします。

注: インデクサ確認応答を無効にする必要があります。

宛先の名前を入力します。

In the Configure Destination section, enter the following details:

a. The endpoint to which you want to send the logs. The endpoint must start with

https://. An example endpoint for Elasticsearch:https://<your_account>.us-central1.gcp.cloud.es.io.b. The name of the destination index where you want to send the logs.

c. Optionally, select the index rotation for how often you want to create a new index:

No Rotation,Every Hour,Every Day,Every Week, orEvery Month. The default isNo Rotation.Configure Authentication セクションで、Elasticsearch アカウントのユーザー名とパスワードを入力します。

Save をクリックします。

その他の参考資料

お役に立つドキュメント、リンクや記事: