- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- Administrator's Guide

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

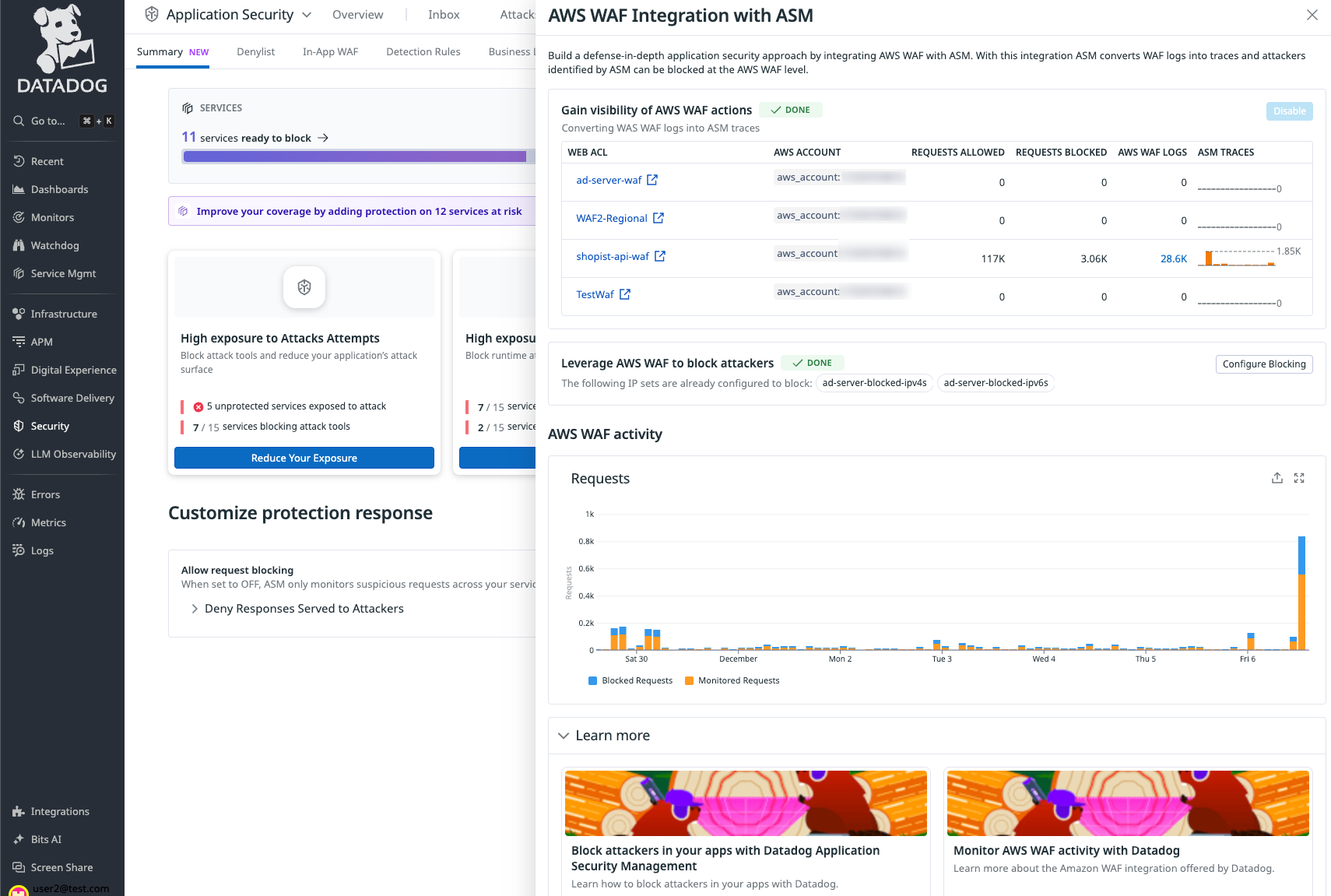

Integraciones WAF

La protección de las aplicaciones web y las API requiere un enfoque multicapa que combine las defensas de monitorización y de perímetro en la aplicación. Estas estrategias complementarias te permiten contar con un enfoque de seguridad de las aplicaciones de defensa en profundidad que aprovecha AWS Web Application Firewall (WAF), como primera línea de defensa, seguido de ASM Threat Management, para bloquear los ataques que se cuelan por el WAF.

Monitorización en la aplicación: visibilidad profunda con rastreo distribuido

A nivel de la aplicación, Datadog ASM Threat Management aprovecha el rastreo distribuido para monitorizar microservicios en tiempo real. El enfoque ASM proporciona información detallada y contextual del comportamiento de las solicitudes a medida que atraviesan varios servicios. Esta información detecta amenazas sofisticadas como:

- Intentos de inyección SQL (SQLi) e inclusión de archivos locales (LFI).

- Abuso de la lógica de la aplicación, como eludir reglas empresariales o explotar casos límite.

- Uso indebido de los endpoints expuestos.

Defensa perimetral: bloqueo de amenazas en el borde con AWS WAF

En el perímetro, AWS Web Application Firewall (WAF) actúa como primera línea de defensa, filtrando el tráfico antes de que llegue a la aplicación. Estas soluciones son esenciales para el bloqueo de:

- Ataques de botnet a gran escala o ataques de denegación de servicio distribuido (DDoS).

- Bots maliciosos que intentan rellenar credenciales o hacer scraping.

La importancia de una protección contextual y adaptable

Dependiendo de la naturaleza de la amenaza, los controles de protección deben aplicarse en la capa apropiada: dentro de la aplicación o en el perímetro. Por ejemplo:

- Caso práctico de protección perimetral: Bloqueo de IP maliciosas o ataques volumétricos que pueden mitigarse eficazmente en el borde de red.

- Protección dentro de la aplicación: Detección y bloqueo de exploits de vulnerabilidades, abusos de la lógica empresarial o sutiles anomalías en el uso de la API.

Este enfoque en capas garantiza que las amenazas se neutralicen lo antes posible, sin sacrificar la precisión necesaria para proteger el tráfico legítimo.

Integración de AWS WAF con ASM

Existen dos casos de uso principales compatibles con esta integración:

Obtener una visibilidad de las acciones de AWS WAF en Datadog ASM. Por ejemplo:

- Métricas como el total de solicitudes permitidas frente a las bloqueadas por AWS WAF.

- Desglosar y visualizar logs de AWS WAF individuales (requiere que ingieras logs de AWS WAF en Datadog).

- Cómo AWS WAF inspeccionó la solicitud: reglas que se aplicaron y la decisión tomada (permitir, bloquear o contar).

Ten en cuenta que ASM convierte los logs de AWS WAF en trazas (traces) de ASM, lo que te permite ver trazas de la actividad de la aplicación y (logs de actividad convertidos en trazas de ASM en el Explorador de trazas ASM) de AWS WAF.Aprovecha AWS WAF para bloquear a los atacantes:

Referencias adicionales

Más enlaces, artículos y documentación útiles: