- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

AWS CloudTrail

概要

AWS CloudTrail for Cloud SIEM を設定する場合は、AWS Configuration for Cloud SIEM を参照してください。

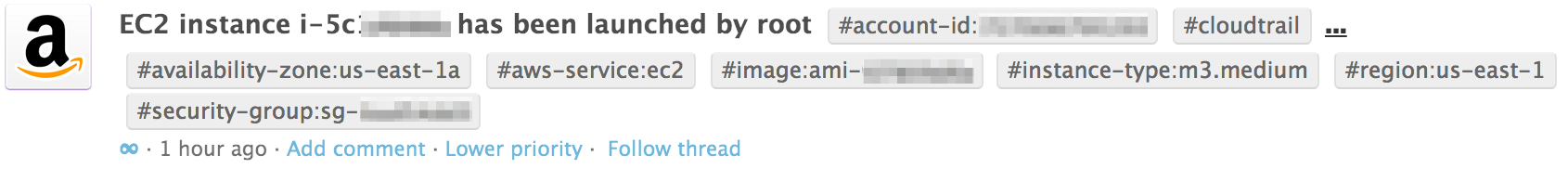

AWS CloudTrail は、AWS アカウントの監査証跡を提供します。Datadog は、この監査証跡を読み取ってイベントを作成します。Datadog のイベントエクスプローラーでイベントを検索し、ダッシュボードでの関連付けに使用します。次に CloudTrail イベントの例を示します。

他の AWS サービスについては、Amazon Web Services インテグレーションのページを参照してください

セットアップ

インストール

Amazon Web Services インテグレーションをまだセットアップしていない場合は、最初にセットアップします。

イベント収集

注: Datadog CloudTrail インテグレーションでは、CloudTrail バケットにイベントを収集する必要があります。

AWS Cloudtrail のイベントを収集するには、次のアクセス許可を Datadog IAM ポリシーに追加します。CloudTrail ポリシーの詳細については、AWS CloudTrail API リファレンスを参照してください。CloudTrail の証跡にアクセスするには、S3 のアクセス許可もいくつか必要です。このアクセス許可は CloudTrail バケットでのみ必要です。Amazon S3 ポリシーの詳細については、Amazon S3 API リファレンスを参照してください。

AWS アクセス許可 説明 cloudtrail:DescribeTrails証跡と、証跡が格納される S3 バケットをリストします。 cloudtrail:GetTrailStatus非アクティブな証跡をスキップします。 s3:ListBucketCloudTrail バケット内のオブジェクトをリストして、有効な証跡を取得します。 s3:GetBucketLocation証跡をダウンロードするバケットのリージョンを取得します。 s3:GetObject有効な証跡を取得します。 organizations:DescribeOrganizationアカウントのオーガニゼーションについての情報を返します (org trail に必須)。 このポリシーを Datadog IAM の既存のメインポリシーに追加します。

{ "Sid": "AWSDatadogPermissionsForCloudtrail", "Effect": "Allow", "Principal": { "AWS": "<ARN_FROM_MAIN_AWS_INTEGRATION_SETUP>" }, "Action": ["s3:ListBucket", "s3:GetBucketLocation", "s3:GetObject"], "Resource": [ "arn:aws:s3:::<YOUR_S3_CLOUDTRAIL_BUCKET_NAME>", "arn:aws:s3:::<YOUR_S3_CLOUDTRAIL_BUCKET_NAME>/*" ] }注: プリンシパル ARN は、メイン AWS インテグレーションのインストールプロセス中にリストされる ARN です。CloudTrail リソース ARN の詳細については、AWS CloudTrail が IAM と連携する方法の Resources セクションを参照してください。(新しいポリシーを追加するのではなく) ポリシーを更新する場合、

SIDまたはPrincipalは必要ありません。Datadog - AWS CloudTrail インテグレーションをインストールします。 インテグレーションページで、Datadog のイベントエクスプローラーに標準の優先度 (デフォルトのフィルター) で表示するイベントのタイプを選択します。Amazon Web Services ページで構成したアカウントもここに表示されます。ここに記載されていないイベントの確認を希望する場合は、Datadog のサポートチームまでお問い合わせください。

収集データ

ログの有効化

AWS CloudTrail で Trail の作成を行い、ログを書き込む S3 バケットを選択します。

ログを Datadog に送信する方法

- AWS アカウントで Datadog Forwarder Lambda 関数をまだセットアップしていない場合は、セットアップします。

- 設定したら、Datadog Forwarder Lambda 関数に移動します。Function Overview セクションで、Add Trigger をクリックします。

- Trigger Configuration で S3 トリガーを選択します。

- CloudTrail のログが格納されている S3 バケットを選択します。

- イベントの種類は

All object create eventsのままにしておきます。 - Add をクリックすると、Lambda にトリガーが追加されます。

ログエクスプローラーに移動して、ログを確認します。

AWS Services のログを収集する方法については、Datadog Lambda 関数で AWS Services のログを送信するを参照してください。

収集データ

メトリクス

AWS CloudTrail インテグレーションには、メトリクスは含まれません。

イベント

AWS CloudTrail インテグレーションは、AWS CloudTrail の監査証跡に基づいて多種多様なイベントを作成します。すべてのイベントは、Datadog のイベントエクスプローラーで #cloudtrail でタグ付けされます。インテグレーションコンフィギュレーションで、優先度を設定できます。

優先度を標準に設定された CloudTrail イベント (デフォルトのフィルターのイベントエクスプローラーに表示されます):

- apigateway

- autoscaling

- cloudformation

- cloudfront

- cloudsearch

- cloudtrail

- codedeploy

- codepipeline

- config

- datapipeline

- ds

- ec2

- ecs

- elasticache

- elasticbeanstalk

- elasticfilesystem

- elasticloadbalancing

- elasticmapreduce

- iam

- kinesis

- lambda

- monitoring

- opsworks

- rds

- redshift

- route53

- s3

- ses

- signin

- ssm

サービスチェック

AWS CloudTrail インテグレーションには、サービスのチェック機能は含まれません。

トラブルシューティング

CloudTrail タイルがないか、アカウントがリストされません

まず Amazon Web Services インテグレーションを構成する必要があります。その後、CloudTrail タイルを構成することができます。