- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

Datadog SCA でオープンソースのリスク低減を自動化する

Datadog Software Composition Analysis (SCA) を使用すれば、アプリケーションサービスで使用されているサードパーティのオープンソースソフトウェア (OSS) の脆弱性やその他のリスクを簡単に特定し、優先順位を付け、解決することができます。

このトピックでは、SCA を使用してオープンソースライブラリの脆弱性とリスクを表示し、解決する方法について説明します。

SCA のメリット

SCA は、オープンソースライブラリに関連する以下のリスクに対処します。

- セキュリティの脆弱性: 既知の脆弱性、特に CVE (共通脆弱性識別子) を持つ脆弱性。

- マルウェア: マルウェアを配布するために、タイポスクワッティングやハイジャックのような手法を用いる悪意のある行為者。

- ライセンスの問題: 多岐にわたるオープンソースライセンスの不遵守は、法的問題につながる可能性があります。

- 非推奨のライブラリ: 古いコンポーネントを使用すると、パッチが適用されていない脆弱性や互換性の問題が発生する可能性があります。

- ライブラリのメンテナンス不足: 積極的な開発の欠如が、未解決のバグやセキュリティ上の欠陥につながる可能性があります。

- セキュリティ衛生状態の悪さ: プロジェクトによっては、適切なコードレビューなど、セキュリティのベストプラクティスが導入されていません。

Datadog SCA は、リスク低減プロセスの自動化を助け、以下の方法で生産性を向上させます。

- 開発ライフサイクル全体でのインテグレーション: オープンソースとサードパーティのコンポーネントを分析し、詳細なライブラリカタログを提供します。

- 継続的な評価: デプロイされたサービスをリアルタイムで可視化し、機密性の高い環境内の脆弱性を優先することで、セキュリティポスチャを強化します。

- コラボレーション: サイロ化を打破し、より多くのチーム (DevOps、運用、SRE) をセキュリティに関与させて、コラボレーションの文化を醸成します。

サービス内で使用されているライブラリの確認

ライブラリカタログには、サービス全体で使用されているライブラリとバージョンが表示されます。

このカタログは、複数の公開データソース (GuardDog、NIST、osv.dev、OpenSSF スコアなど) と非公開データソース (Datadog のセキュリティリサーチグループを含む) を使用して、すべてのライブラリの詳細を明らかにします。

ライブラリカタログを使用するには、ライブラリを参照するか、Security > Application Security > Catalogs > Libraries を選択してください。

ライブラリカタログでは次のことができます。

- 各サービス内で使用されているすべてのライブラリを確認する。

- View で Runtime を選択して、実行時に検出されたライブラリを表示する。

- View で Static を選択して、ソースコードリポジトリ内で検出されたライブラリを表示する。

- Vulnerability Severity ファセットを使用して、脆弱性の評価に従ってライブラリをフィルタリングする。

- 各ライブラリのソースリポジトリを表示する。

- サービスで使用されている現在のバージョンや利用可能な最新バージョンなど、ライブラリの詳細を確認する。

- ライブラリの OpenSSF スコアカードを表示する。

ライブラリ内の脆弱性とリスクの確認

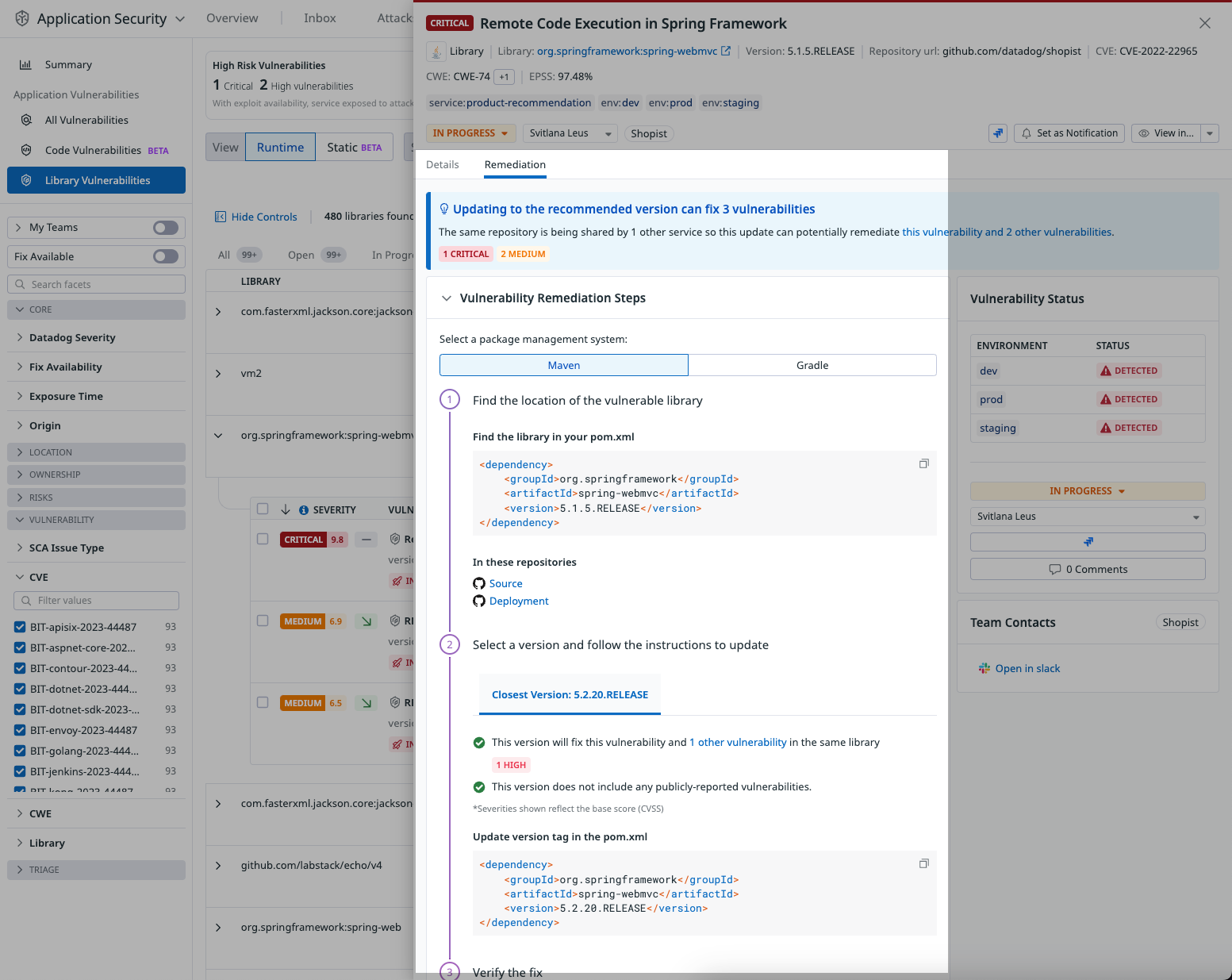

Vulnerabilities エクスプローラーでは、使用しているライブラリの脆弱性とリスクを確認することができます。

ライブラリの脆弱性

ライブラリの脆弱性とは、ライブラリに存在するセキュリティバグのことです。

ライブラリの脆弱性を確認するには、ライブラリの脆弱性を参照するか、Security > Vulnerabilities > Library Vulnerabilities に移動します。

Library Vulnerabilities では次のことができます。

- Vulnerability ファセットを使用して、さまざまな脆弱性のタイプを確認する。

- たとえば、脆弱性にはすべて CVE ID が関連付けられており、エクスプローラーおよび各ライブラリの詳細に表示されます。Vulnerability ファセットを使用すれば、CVE ID で並べ替えを行うことができます。

- 以下のような脆弱性の詳細を確認する。

- 説明

- サービスと環境

- 最初と最後の検出

- 露出期間

- 重大性の内訳

- 修復ステップ

ライブラリのリスク

ライブラリのリスクとは、セキュリティとは直接関係のない弱点のことです。たとえば、ライブラリが非推奨であるとか、プロジェクトのライセンスが厳しすぎるとか、チームで適切なセキュリティ対策が採用されていないといったことが挙げられます。

ライブラリのリスクを確認するには、ライブラリのリスクを参照するか、Security > Vulnerabilities > Library Risks を選択します。

Library Risks では次のことができます。

- View で Runtime を選択して、実行時に検出されたリスクを表示する。

- View で Static を選択して、ソースコードリポジトリ内で検出されたリスクを表示する。

- 以下のようなリスクの詳細を確認する。

- 説明

- サービスと環境

- 最初と最後の検出

- 露出期間

- 重大性の内訳

リスクを軽減するためのベストプラクティス

リスクを軽減するために、以下のベストプラクティスに従ってください。

- デューデリジェンス: オープンソースプロジェクトは、使用前に十分に評価すること。

- 最新情報を入手: 定期的にコンポーネントを更新し、セキュリティ勧告を受信する。

- 脆弱性の管理 脆弱性のトリアージと修復のプロセスを確立する。

- 測定: メトリクスを追跡し、時間をかけてセキュリティポスチャを理解し、改善する。

参考資料

お役に立つドキュメント、リンクや記事: