- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

セキュリティシグナルの調査

概要

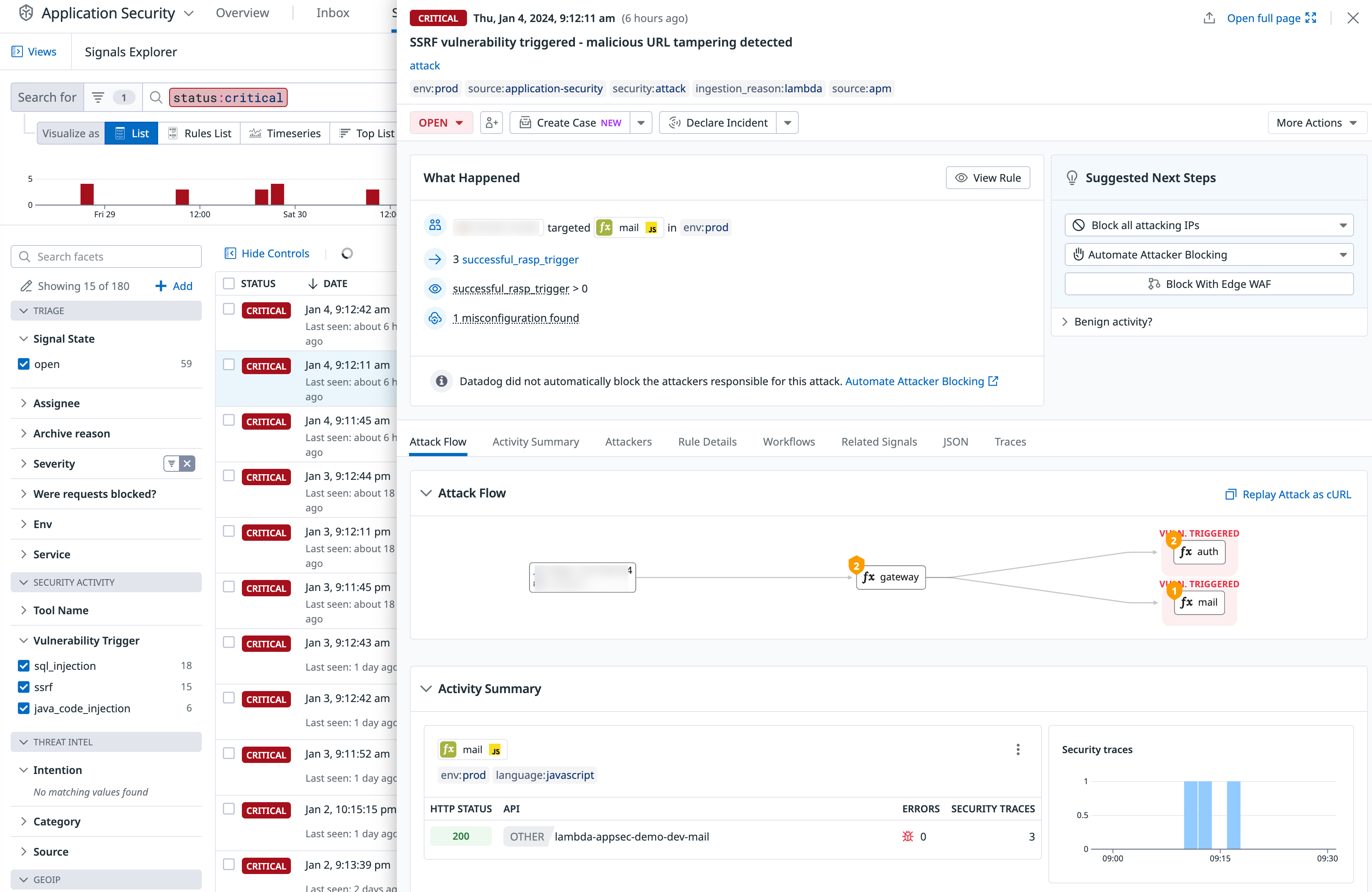

ASM セキュリティシグナルは、Datadog が検出ルールに基づいて脅威を検出すると作成されます。Signals Explorer でセキュリティシグナルを表示、検索、フィルター、調査したり、通知ルール を構成してサードパーティツールにシグナルを送信することができます。

Signals Explorer では、属性やファセットでフィルターをかけて重要な脅威を見つけます。シグナルをクリックすると、サービス所有者や攻撃情報など、シグナルの詳細を確認できます。攻撃情報には、認証ユーザーとその IP アドレス、トリガーしたルール、攻撃フロー、関連するトレースやその他のセキュリティシグナルが含まれます。このページから、IP アドレスやユーザーをブロックできるほか、クリックしてケースを作成し、インシデントを宣言することもできます。

Filter security signals

Signals Explorer でセキュリティシグナルをフィルターするには、検索クエリ @workflow.triage.state:<status> を使用します。<status> はフィルターしたい状態 (open、under_review、archived) です。ファセットパネルの Signal State ファセットを使用することもできます。

Triage a signal

You can triage a signal by assigning it to a user for further investigation. The assigned user can then track their review by updating the signal’s status.

- Signals Explorer ページでセキュリティシグナルを選択します。

- On the signal side panel, click the user profile icon and select a user.

- To update the status of the security signal, click the triage status dropdown menu and select a status. The default status is Open.

- Open: The signal has not yet been resolved.

- Under Review: シグナルはアクティブに調査中です。Under Review の状態から、必要に応じてシグナルを Archived または Open に移動することができます。

- Archived: The detection that caused the signal has been resolved. From the Archived state, you can move the signal back to Open if it’s within 30 days of when the signal was originally detected.

注: セキュリティシグナルを変更するには、security_monitoring_signals_write 権限が必要です。Datadog のデフォルトロールと Application Security Management で利用可能な粒度の高いロールベースのアクセス制御権限については、[ロールベースのアクセス制御][3]を参照してください。

ケースの作成

Use Case Management to track, triage, and investigate security signals.

- Signals Explorer ページでセキュリティシグナルを選択します。

- シグナルのサイドパネルで、Create a case ドロップダウンメニューを選択します。クリックし、Create a new case を選択するか、Add to an existing case を選択して、シグナルを既存のケースに追加します。

- Enter a title and optional description.

- Click Create Case.

Declare an incident

セキュリティシグナルのインシデントを作成するには、Incident Management を使用します。

- Signals Explorer ページでセキュリティシグナルを選択します。

- シグナルのサイドパネルで、Declare Incident ドロップダウンメニューをクリックし、Create an incident または Add to an existing incident を選択します。

- On the incident creation modal, configure the incident by specifying details such as the severity level and incident commander.

- Click Declare Incident.

Run a workflow

セキュリティシグナルでワークフローを手動でトリガーするには、ワークフローの自動化を使用します。

- Make sure the workflow you want to run has a security trigger.

- Signals Explorer ページでセキュリティシグナルを選択します。

- Scroll down to the What is Workflow Automation section.

- Click Run Workflow.

- On the workflow modal, select the workflow you want to run. Depending on the workflow, you may be required to enter additional input parameters.

- Run をクリックします。

確認と修正

- Signals Explorer ページでセキュリティシグナルを選択します。

- シグナルのサイドパネルで、Attack Flow、Activity Summary、Rule Details などの各タブをクリックし、情報を確認します。

- Suggested Next Steps を確認し、アクションを起こします。

- Block all Attacking IPs をクリックする (指定した期間または恒久的)。

- Automated Attacker Blocking をクリックする (検出ルールに基づく)。

- Block with Edge WAF をクリックする。

その他の参考資料

お役に立つドキュメント、リンクや記事: