- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

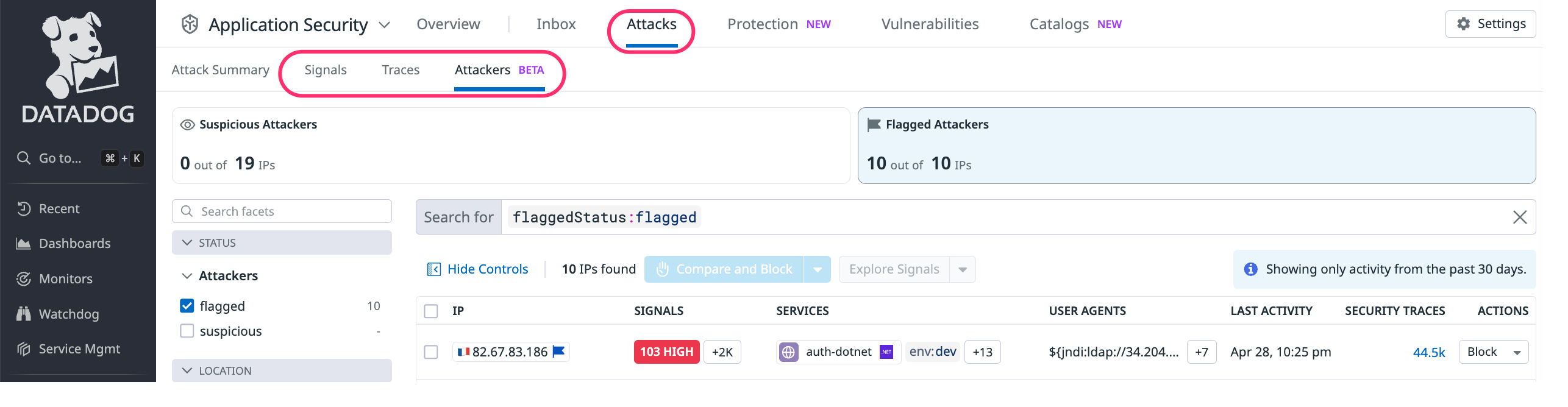

Attacker Explorer

En este tema, se describe cómo utilizar Attacker Explorer para investigar y bloquear a los atacantes marcados.

Información general

Datadog Application Security Management (ASM) identifica a los atacantes como sospechosos y los marca. Con Attacker Explorer, puedes investigar y tomar medidas contra los atacantes.

Definiciones

Atacantes sospechosos: direcciones IP que han enviado tráfico de ataque en las últimas 24 horas hasta un umbral máximo.

Atacantes marcados: direcciones IP que han enviado tráfico de ataque, superando el umbral de Atacantes sospechosos, en las últimas 24 horas. Los atacantes marcados deben ser revisados y bloqueados.

Atacantes marcados y Atacantes sospechosos son mutuamente excluyentes. Una IP no puede estar en ambos estados al mismo tiempo.

En qué se diferencia el Attacker Explorer de los exploradores de señales y trazas

Para comprender la diferencia entre los distintos exploradores, repasa estos enfoques:

- Protección: bloqueo automatizado mediante la configuración de protección de ASM. La primera acción de bloqueo automatizado de los clientes debería ser bloquear las herramientas de ataque. El bloqueo de herramientas de ataque reduce el descubrimiento de vulnerabilidades comunes para amenazas OWASP como SQLi, inyección de comandos y SSRF.

- Reactivación: bloqueo mediante señales o Attackers Explorer en respuesta a amenazas observadas.

Cada explorador se centra en un caso de uso específico:

- Explorador de señales: lista de alertas procesables como Ataque de relleno de credenciales o Inyección de comandos. Las señales tienen capacidades de flujo de trabajo, una descripción, gravedad y correlación de trazas (traces). Las interacciones incluyen flujos de trabajo de asignación de usuarios, protección automatizada, análisis, búsqueda y paso al Trace Explorer.

- Trace Explorer: lista de pruebas de eventos de lógica de negocio, como inicios de sesión, o cargas útiles de ataques. Las interacciones incluyen análisis y búsqueda.

- Attacker Explorer: lista de atacantes marcados y sospechosos. Las interacciones incluyen:

- Acciones masivas de análisis y bloqueo de atacantes

- Análisis del historial de cualquier atacante

- Búsqueda

- Paso a otros exploradores

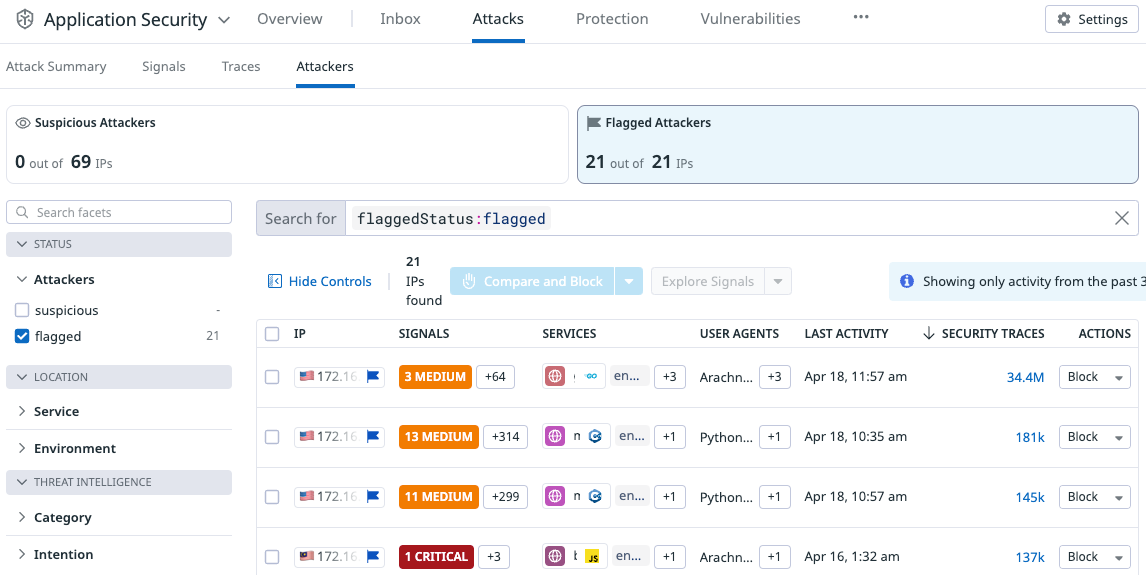

Exploración y filtro de atacantes

Para empezar a revisar atacantes, ve a Attacker Explorer.

Hay dos secciones en el Attacker Explorer:

- Facetas y búsqueda. Estos te permiten filtrar el tráfico por servicio o atributos de atacante.

- La lista de los atacantes con métricas de seguridad.

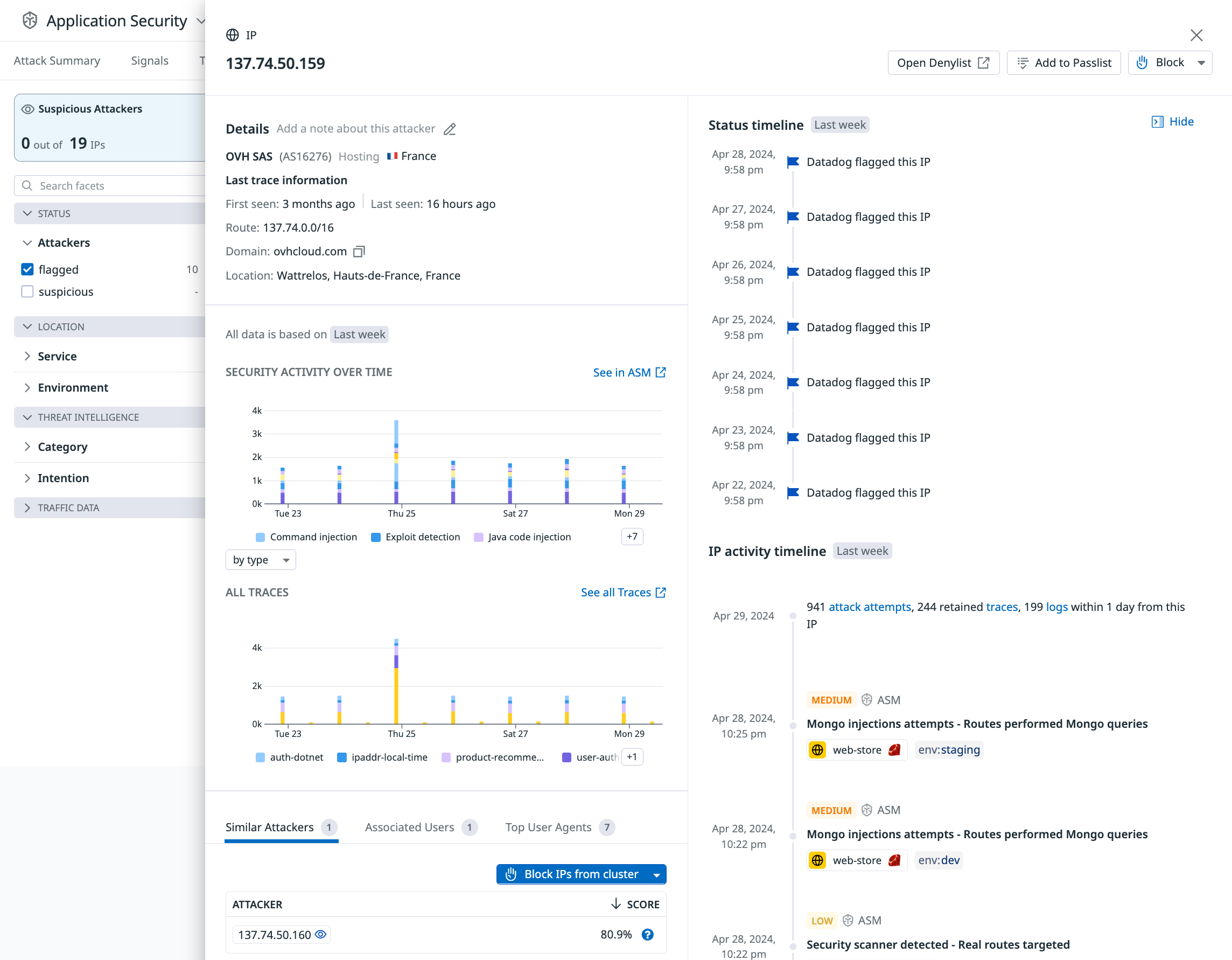

Investigar una IP

Haz clic en cualquier fila para ver el historial y los atributos de la IP.

Las IP pueden bloquearse o añadirse a la Passlist (Lista de aprobados) desde la casilla de IP.

Prácticas recomendadas para el bloqueo con Attacker Explorer

- Ataques de toma de control de cuentas: utiliza duraciones cortas para bloquear direcciones IP.

- Añade escáneres autorizados a las listas de aprobados monitorizadas para observar la actividad, pero evitar el bloqueo.

- Bloquea los ISP móviles con precaución. Estas redes podrían tener un gran número de usuarios y dispositivos móviles detrás de direcciones IP únicas.

Bloquear IPs individuales

Para bloquear una IP individual temporal o permanentemente, haz lo siguiente:

- Haz clic en

Blocken la fila. - Elige una duración de bloqueo.

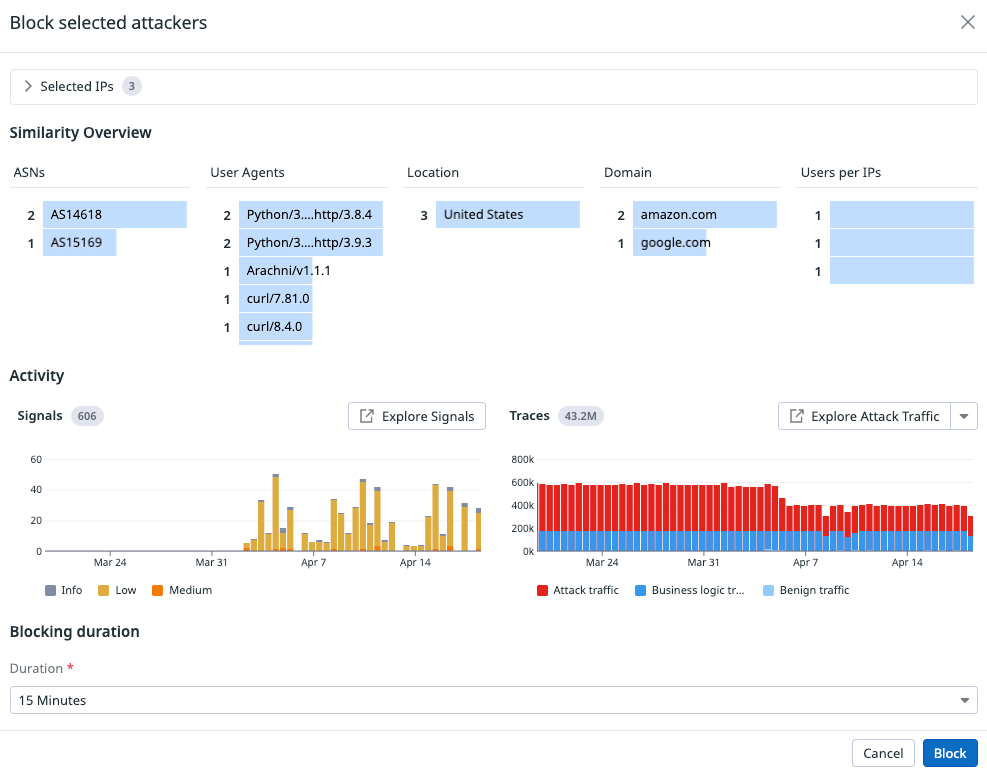

Bloquear IPs en bloque

Puedes seleccionar múltiples IPs y bloquearlas temporal o permanentemente usando la opción Compare and Block (Comparar y bloquear) del Attacker Explorer.

Comparar y bloquear proporciona métricas sobre las IPs para ayudarte a bloquear con seguridad y confianza. Por ejemplo, Resumen de similitudes y Actividad, descritos más adelante en este tema.

Para comparar y bloquear IPs en bloque, haz lo siguiente:

Filtra la lista de Atacantes con una búsqueda o facetas.

Selecciona varias IPs.

Selecciona la opción Compare and Block (Comparar y bloquear).

En el siguiente ejemplo, las IPs seleccionadas son de la misma localización y parecen estar relacionadas. La opción Compare and Block (Comparar y bloquear) abre la vista Block selected attackers (Bloquear atacantes seleccionados), que muestra métricas y los atributos de las direcciones IPs seleccionadas.

Para bloquear a los atacantes, haz clic en Block (Bloquear).

Métricas de Bloquear atacantes seleccionados

Al seleccionar la opción Compare and Block (Comparar y bloquear), se abre la vista Block selected attackers (Bloquear atacantes seleccionados), que muestra métricas y los atributos de las direcciones IPs seleccionadas.

Las métricas para Resumen de similitudes y Actividad se limitan a los últimos 30 días.

Las métricas de la vista Block selected attackers (Bloquear atacantes seleccionados) se explica en las siguientes secciones.

IPs seleccionadas

Contiene las IPs seleccionadas desde el explorador. Al anular la selección de una IP, se elimina de las secciones de métricas y de la acción Bloquear.

Información general de similitudes

Cada columna existe para ayudarte a bloquear con confianza y seguridad. Los atributos proporcionados también son utilizados por la función de Similitud de atacantes de ASM.

- ASNs

- números de sistema autónomo. Los ataques con un gran número de direcciones IP podrían originarse en el mismo ASN, en especial cuando los ataques se originan en centros de datos e IPs de nube.

- Agentes de usuario

- los atacantes, los escáneres comerciales y tu propio software pueden utilizar agentes de usuario predecibles que pueden ayudar a calificar lo que debe incluirse o excluirse del bloqueo.

- Localización

- las empresas pueden tener políticas o mercados de servicio que determinan de qué países permiten el tráfico.

- Dominio

- el propietario del ASN. Esto resulta útil cuando una organización posee varios ASNs.

- Usuarios por IP

- el número de usuarios que se han autenticado desde la IP. Las IPs con un gran número de inicios de sesión podrían indicar un equilibrador de carga o muchos usuarios de la misma localización, como el sitio de una empresa.

Actividad

El contexto de tiempo para la actividad es de 30 días.

Señales

Las señales asociadas a las direcciones IP durante el tiempo seleccionado.

Trazas

Las trazas asociadas a las direcciones IP durante el tiempo seleccionado.

El tráfico benigno es tráfico de APM muestreado que son trazas sin lógica de negocio o detecciones de tráfico de ataque.

El tráfico de ataque son todas las trazas de ASM, incluida la lógica de negocio.

Bloque

Esto añade las direcciones IP a la Denylist (Lista de denegados) durante el tiempo especificado.