- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

Crear una regla de detección Cloud SIEM

Información general

Datadog Cloud SIEM (Información de seguridad y gestión de eventos) unifica los equipos de desarrolladores, de operaciones y de seguridad a través de una sola plataforma. Datadog proporciona un conjunto de reglas de detección listas para utilizar para muchas funciones e integraciones. Consulta estas reglas en tu lista de reglas de detección SIEM.

Crea una regla de detección lista para utilizar para ayudar a los usuarios a encontrar información sobre la seguridad a través de tu integración de Datadog. Esta guía muestra los pasos para la creación de una regla de detección Cloud SIEM y las prácticas recomendadas que deben seguirse durante el proceso de creación.

Para crear una integración de Datadog, consulta la sección de creación de una nueva integración.

Crear una regla de detección

Crear un esquema JSON para reglas de detección

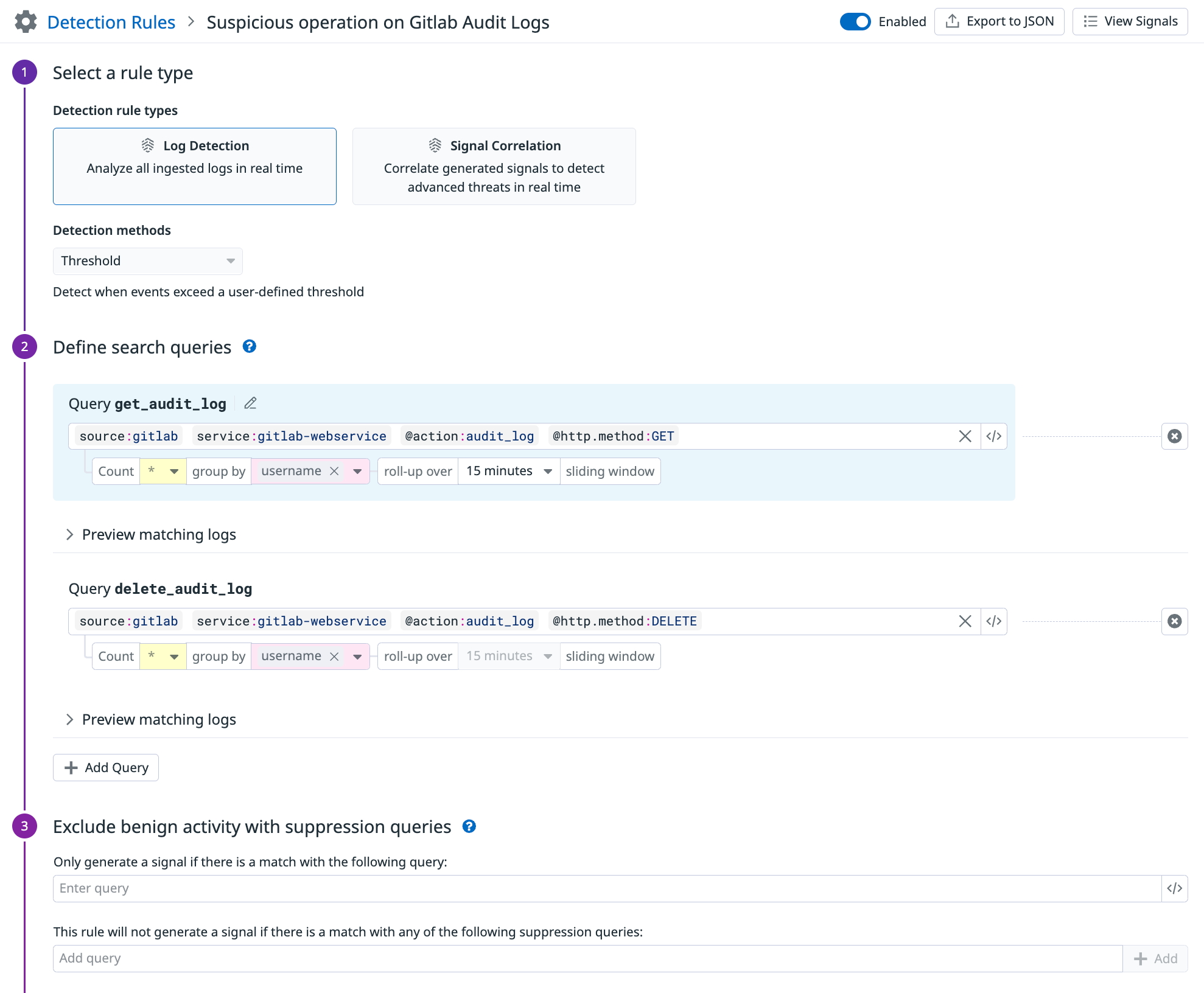

En Detection Rules (Reglas de detección), crea una nueva regla.

Sigue las prácticas recomendadas de esta guía para configurar tu regla de detección.

Haz clic en Export to JSON (Exportar a JSON).

Guarda el archivo JSON y nómbralo según el título de tu regla de detección. Por ejemplo,

your_integration_name_rule_name.json.En el archivo JSON de la regla de detección, añade y rellene

partnerRuleIdy elimina el atributoisEnabled. Para obtener más información, consulta Prácticas de configuración recomendadas.

Abrir una solicitud de extracción

Guarda el archivo JSON de la regla de detección en la carpeta

assets/securityde tu integración.Abre una solicitud de extracción (PR) para actualizar la carpeta de la integración correspondiente en el repositorio GitHub

integrations-extraso el repositorio GithubMarketplace. La PR debe incluir tu archivo JSON de reglas de detección, junto con cualquier nuevo archivo de integración.Datadog aprueba y combina la PR y tu monitor recomendado para la integración se envía a producción.

Verificar tu regla de detección en producción

Para ver la regla de detección lista para utilizar, el cuadro de integración relevante debe ser Installed en Datadog y Cloud SIEM debe estar habilitado.

- Busca tu regla de detección en la lista de reglas de detección y expándela.

- Asegúrate de que tus logotipos se muestran correctamente.

- Comprueba que la regla está habilitada.

Prácticas de configuración recomendadas

Además de la definición de la regla de detección, el campo partnerRuleId es obligatorio para las reglas de detección aportadas por socios. El campo isEnabled debe eliminarse, ya que no se aplica a las reglas de detección aportadas por socios.

| Descripción | Ejemplos | |

|---|---|---|

| partnerRuleId | Identificador único para la regla, que sigue el formato ext-00*-***, donde * puede ser cualquier carácter alfanumérico. | ext-003-bzd |

Ejemplo de una regla de detección bien definida

Selección de un tipo de regla y definición de consultas de búsqueda:

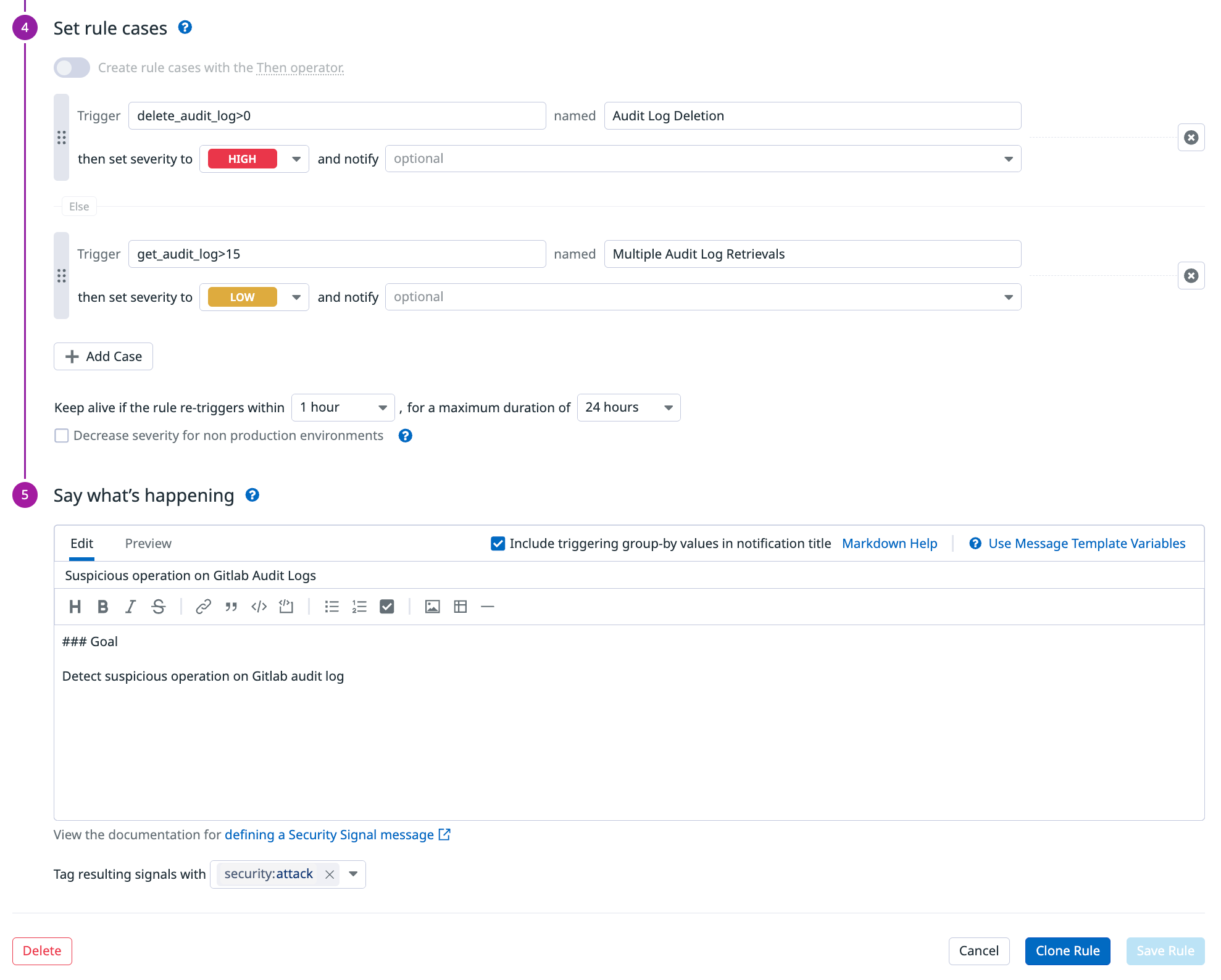

Establecer casos de reglas y escribir el mensaje de notificación:

Para obtener más información, consulta la documentación sobre la configuración de una regla de detección.

Comprender los mensajes de validación

Análisis JSON de reglas

File=<FILE_PATH> in collection=<COLLECTION> is an invalid JSON: error=<ERROR>

Este error significa que el JSON ubicado en <FILE_PATH> se considera un JSON inválido

ID de regla/Nombre de regla

partnerRuleId is empty for rule name="<RULE_NAME>" - partnerRuleId=<NEW_RULE_ID> is available

Se requiere un partnerRuleId para cada regla y este no está presente. Utiliza el <NEW_RULE_ID> generado.

partnerRuleId=<RULE_ID> is in the incorrect format for rule name="<RULE_NAME>", it must follow the format=^[a-z0-9]{3}-[a-z0-9]{3}-[a-z0-9]{3}$ - partnerRuleId=<NEW_RULE_ID> is available

El nombre de la regla no tiene el formato correcto. Utiliza el partnerRuleId: <NEW_RULE_ID> generado para solucionar el problema.

Duplicate partnerRuleId=<RULE_ID> for rule name="<RULE_NAME>" - <RULE_ID_KEY> must be unique and it is already used in rule_ids="<RULE_IDS>" - <RULE_ID_KEY>=<NEW_RULE_ID> is available

Cada partnerRuleId debe ser único. El ID actual ya está siendo utilizado. El partnerRuleId recientemente generado está disponible.

Duplicate name="<RULE_NAME>" for <RULE_ID_KEY>=<RULE_ID> - name must be unique.

Cada nombre de regla debe ser único. El nombre actual ya está siendo utilizado. Actualiza el nombre de la regla para que sea único.

Etiquetas (tags) MITRE

The rule with partnerRuleId=<RULE_ID> contains a MITRE tag tactic but it does not contain the tag `security:attack`, please add it

Cuando una regla contiene una etiqueta MITRE tactic:<TAG_VALUE> , la etiqueta security:attack debe añadirse a la lista de etiquetas.

The MITRE tactic/technique tag=<TAG> for partnerRuleId=<RULE_ID> appears to be incorrect (i.e. it does not exist in the MITRE framework).

La etiqueta de táctica/técnica <TAG> mostrada no sigue el marco MITRE. Selecciona una etiqueta MITRE válida

Cases

The case status <CASE_STATUS> for <RULE_ID_KEY>=<RULE_ID> is incorrect, it should be one of <STATUS_LIST>.

El estado del caso debe ser CRITICAL, HIGH, MEDIUM, LOW o INFO.

The case ordering for partnerRuleId=<RULE_ID> is incorrect, please modify to order cases from the highest severity to the lowest.

Cada definición de regla debe ordenarse por gravedad decreciente. Reordena los casos como CRITICAL, HIGH, MEDIUM, LOW y INFO.

Etiquetas de origen

source=<SOURCE> in the tags of the rule with partnerRule=<RULE_ID> is not supported by Datadog documentation.

Ponte en contacto con Datadog para abordar el problema.

Validación del contenido de las reglas/Actualización de las reglas

<RULE_ID_KEY>=<RULE_ID> name="<RULE_NAME>" - error=<ERROR>

Ponte en contacto con Datadog para abordar el problema.

Internal failure for <RULE_ID_KEY>=<RULE_ID> name="<RULE_NAME>"- Contact Datadog Team

Ponte en contacto con Datadog para abordar el problema.

Leer más

Más enlaces, artículos y documentación útiles: