- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

Permisos de configuración del control de acceso basado en roles (RBAC) para logs

Información general

Una vez que hayas creado funciones de configuración del control de acceso basado en roles [RBAC] para logs, asigna o elimina permisos al rol.

Asigna o elimina permisos a un rol directamente actualizando el rol en el sitio Datadog.

Asigna o elimina permisos a un rol directamente utilizando la APi de permisos de Datadog.

A continuación encontrarás más información sobre los permisos individuales.

Acceso a la configuración de logs

logs_generate_metrics

Concede a un rol la capacidad de utilizar la función de generación de métricas.

Este permiso es global y permite tanto la creación de nuevas métricas, como la edición o la eliminación de las métricas ya existentes.

logs_write_facets

Concede a un rol la capacidad de utilizar las facetas Create, Edit y Delete (Crear, Editar y Eliminar).

Este permiso es global y permite tanto la creación de nuevas facetas, como la edición o la eliminación de las facetas existentes.

logs_modify_indexes

Concede a un rol la capacidad de crear y modificar índices de logs. Esto incluye:

- Configurar filtros de índices para los que los logs deben enrutarse a un índice.

- Configura la conservación de logs para un índice.

- Concede a otro rol los permisos para datos de índices de lectura de logs y para filtros de exclusión de escritura de logs, delimitados a un índice específico

Este permiso es global y permite tanto la creación de nuevos índices, como la edición de los índices ya existentes.

logs_write_exclusion_filters

Concede a un rol la capacidad de crear o modificar filtros de exclusión dentro de un índice.

Este permiso puede asignarse globalmente o restringirse a un subconjunto de índices.

Subconjunto de índices:

- Elimina el permiso global para el rol.

- Concede este permiso al rol en la página de índices del sitio Datadog, editando un índice y añadiendo un rol al campo “Grant editing Exclusion Filters of this index to” (Conceder filtros de exclusión de edición de este índice a" (captura de pantalla a continuación).

Esta configuración sólo es compatible a través de la interfaz de usuario.

logs_write_pipelines

Concede a un rol la capacidad de crear y modificar pipelines de procesamiento de logs. Esto incluye:

- Definir el nombre del pipeline

- Configurar filtros de pipelines para saber qué logs deben ingresar el pipeline de procesamiento

- Reordenar pipelines

- Conceder a otro rol el permiso para procesadores de escritura de logs, delimitados a ese pipeline

- Gestionar los atributos estándar o el solapamiento de facetas

logs_write_processors

Concede a un rol la capacidad de crear, editar o eliminar procesadores y pipelines anidados.

Este permiso puede asignarse globalmente o restringirse a un subconjunto de pipelines.

Asigna la función o las funciones en el modal Edit de un pipeline específico.

- Obtén el ID de rol del rol que quieres asignar a pipelines específicos.

- Obtén el ID de permiso de la API de permisos para

logs_write_processorsde tu región. - Concede permisos a ese rol con la siguiente llamada:

curl -X POST \

https://app.datadoghq.com/api/v2/roles/<ROLE_UUID>/permissions \

-H "Content-Type: application/json" \

-H "DD-API-KEY: <YOUR_DATADOG_API_KEY>" \

-H "DD-APPLICATION-KEY: <YOUR_DATADOG_APPLICATION_KEY>" \

-d '{

"id": "<PERMISSION_UUID>",

"type": "permissions"

}'

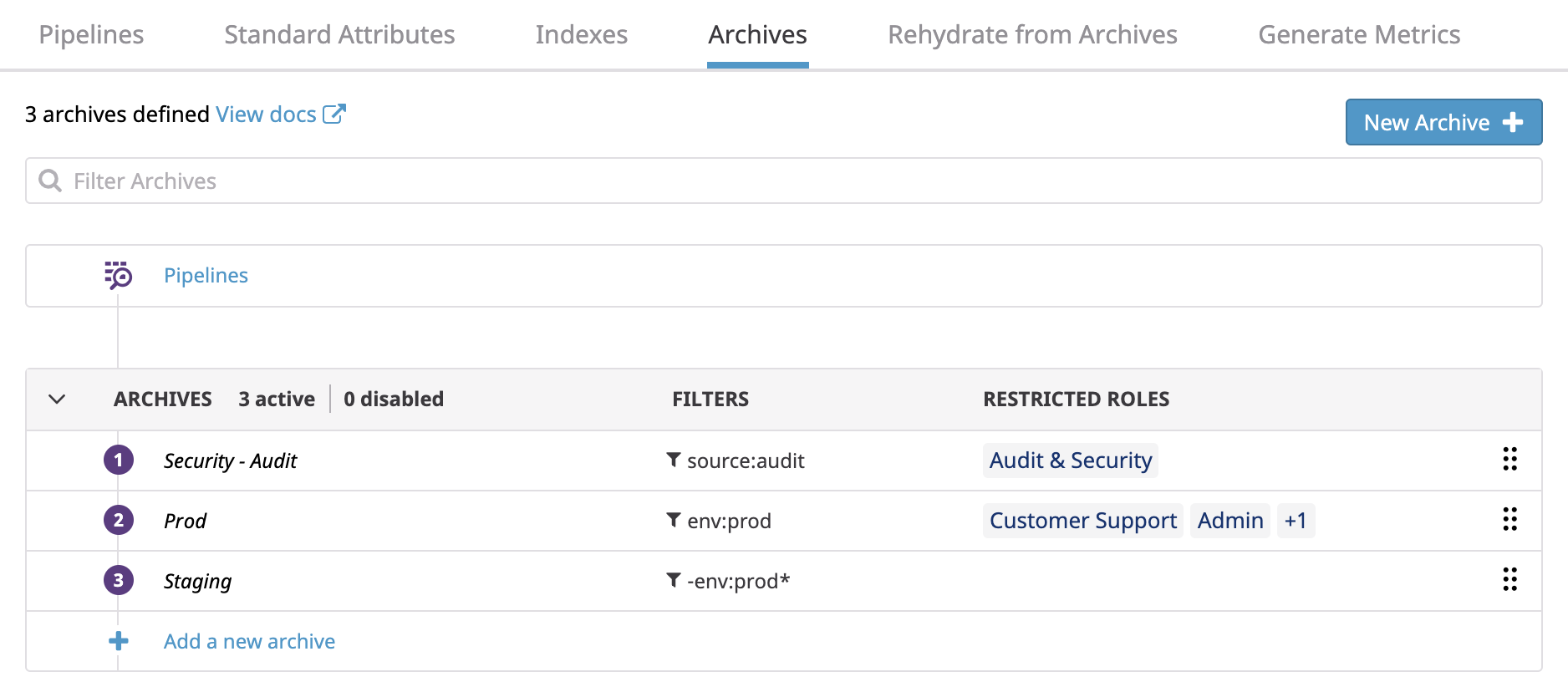

logs_write_archives

Concede la capacidad de crear, editar o eliminar archivos de logs. Esto incluye:

- Configurar filtros de archivo para determinar qué logs deben enviarse al archivo

- Definir el nombre del archivo

- Reordenar los archivos

- Restringir el permiso para archivos de lectura de logs a un subconjunto de roles.

Este permiso es global y permite crear nuevos archivos, así como editar y eliminar los archivos existentes.

logs_read_archives

Concede la capacidad de acceder a los detalles de configuración del archivo. Junto con las vistas históricas de escritura en logs. Este permiso también concede la capacidad de activar una recuperación a partir de archivos.

Este permiso puede aplicarse a un subconjunto de archivos. Un archivo sin restricciones es accesible para cualquier persona que pertenezca a un rol con el permiso logs_read_archives. Un archivo con restricciones sólo es accesible para los usuarios que pertenecen a uno de los roles registrados, siempre que estos roles tengan el permiso logs_read_archives.

En el siguiente ejemplo, suponiendo que todos los roles excepto Guest tienen el permiso logs_read_archive:

- La función de staging es accesible para todos los usuarios, excepto aquellos que sólo pertenecen al rol

Guest. - La producción es accesible para todos los usuarios pertenecientes a

Customer Support. - La auditoría de seguridad no es accesible para los usuarios que pertenecen a

Customer Support, a menos que también pertenezcan aAudit & Security.

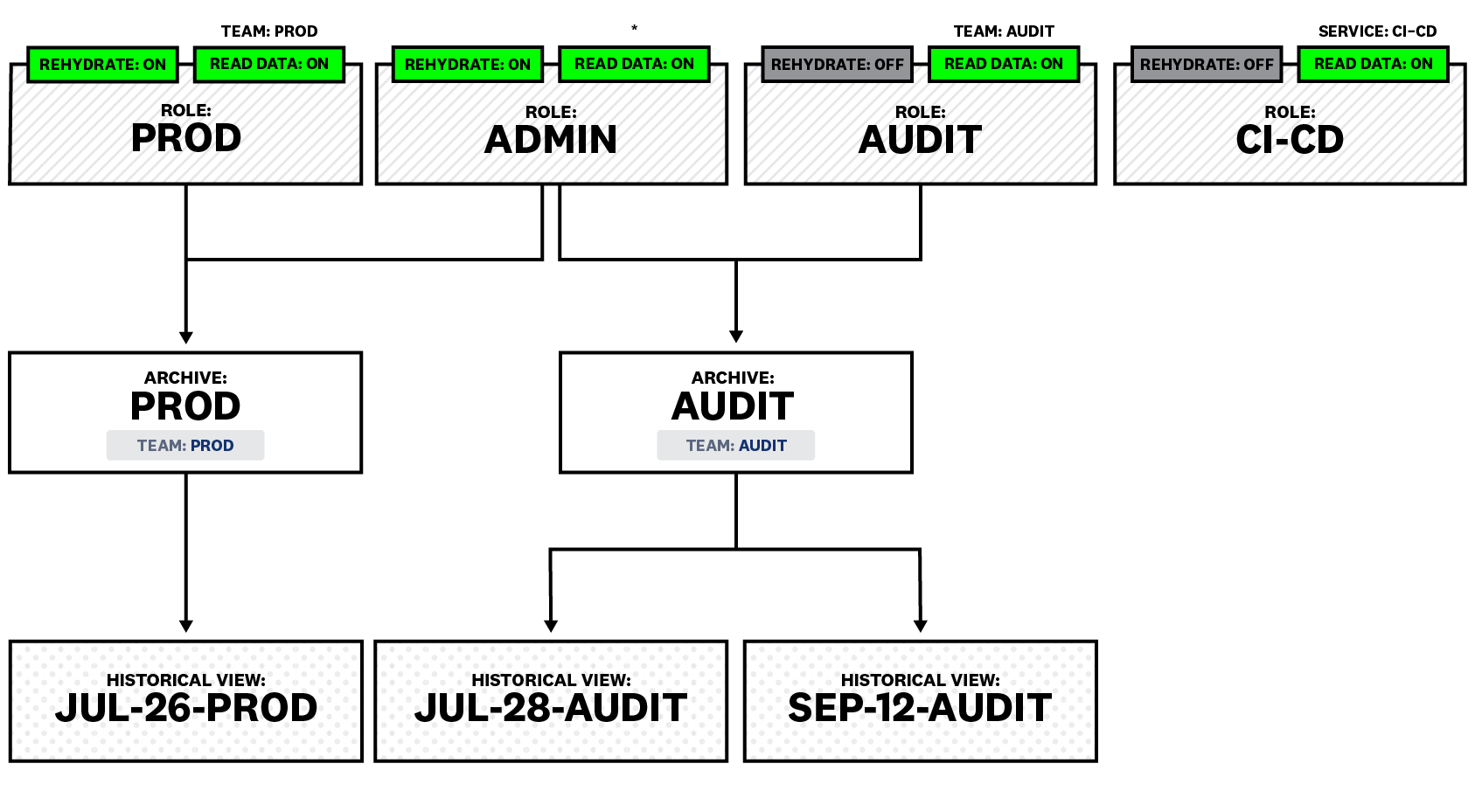

logs_write_historical_views

Concede la capacidad de escribir vistas históricas, lo que implica activar una recuperación de logs*.

Este permiso es global. Permite a los usuarios activar una recuperación de los archivos en los que tienen permiso para archivos de lectura de logs.

En el ejemplo anterior:

ADMINLos miembros del rol pueden recuperar desdeAudit Archive, ya que, para ese archivo, tienen el permiso para escribir la vista histórica (recuperar), así como el permiso para leer archivos.AUDITLos miembros del rol no pueden recuperarse desdeAudit Archive, ya que no tienen el permiso para escribir la vista histórica (recuperar).PRODLos miembros del rol no pueden recuperarse desdeAudit Archive, ya que no tienen el permiso para leer archivos.

Al asignar etiquetas (tags) team:audit a todos los logs recuperados del Audit Archive, asegúrate de que los miembros con el rol Audit, que tienen restringida la lectura de logs team:audit, sólo pueden acceder al contenido recuperado. Para ver más información sobre cómo añadir etiquetas y la recuperación, consulta la sección Configuración del archivo de log.

Para los logs service:ci-cd que se recuperan a partir del Prod Archive, ten en cuenta lo siguiente:

- Si no utilizas el permiso para datos de índices de lectura de logs heredado, estos logs son accesibles para los miembros del rol

CI-CD. - Si sí utilizas el permiso para datos de índices de lectura de logs heredado, estos logs no son accesibles para los miembros del rol

CI-CD, ya que la vista histórica resultante está restringida a miembros con los rolesPRODyADMIN.

Eliminado: logs_public_config_api

Datadog ha eliminado el permiso logs_public_config_api.

Cinco permisos distintos controlan la capacidad de ver, crear o modificar configuraciones de logs a través de la API Datadog:

Acceso a datos de logs

Concede los siguientes permisos para gestionar el acceso de lectura a subconjuntos de datos de logs:

- Los datos de lectura de logs (recomendado) ofrecen un control de acceso más detallado al restringir el acceso de un rol a los logs que coincidan con las consultas de restricción de un log.

- Los datos de índices de lectura de logs son el enfoque heredado para restringir el acceso a los datos indexados de logs en función del índice (sigue siendo necesario tener este permiso habilitado para acceder a los datos indexados).

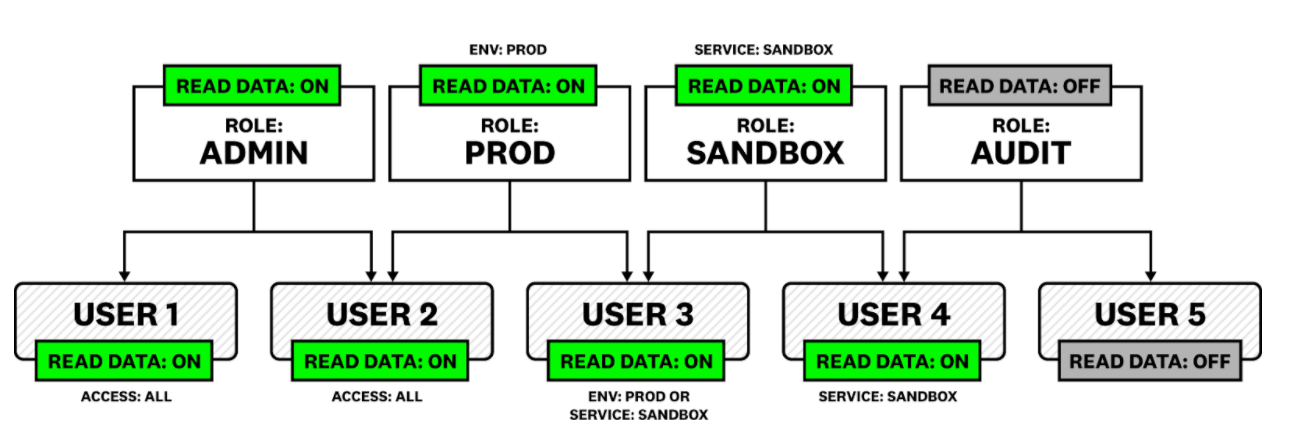

logs_read_data

Acceso de lectura a datos de logs. Si se concede, se aplican otras restricciones como logs_read_index_data o con la consulta de restricción.

Los roles son aditivos. Si un usuario pertenece a varios roles, los datos a los que tiene acceso son la unión de todos los permisos de cada uno de los roles.

Ejemplo:

- Si un usuario pertenece a un rol con datos de lectura de logs y también pertenece a un rol sin datos de lectura de logs, tiene permiso para leer datos.

- Si un usuario tiene restringido el acceso a

service:sandboxa través de un rol y tiene restringido el acceso aenv:proda través de otro rol, puede acceder a todos los logsenv:prodyservice:sandbox.

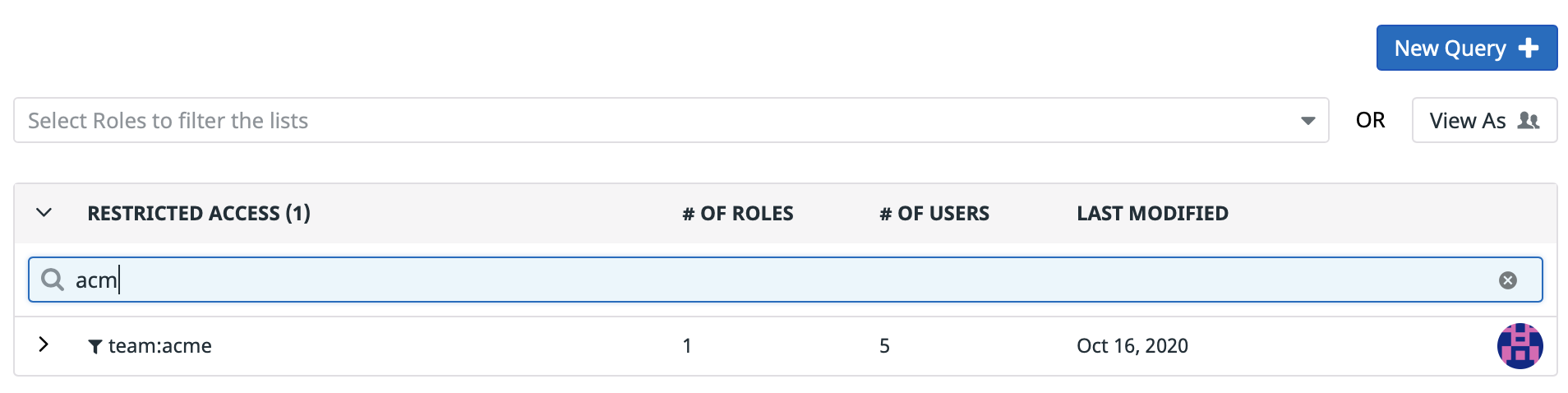

Para restringir a los usuarios y que sólo vean los logs que coinciden con una consulta de restricción, utiliza la página de acceso a datos:

- Crea una consulta de restricción.

- Asigna uno o múltiples roles a esa consulta de restricción.

- Comprueba qué roles y usuarios están asignados a qué consultas de restricción.

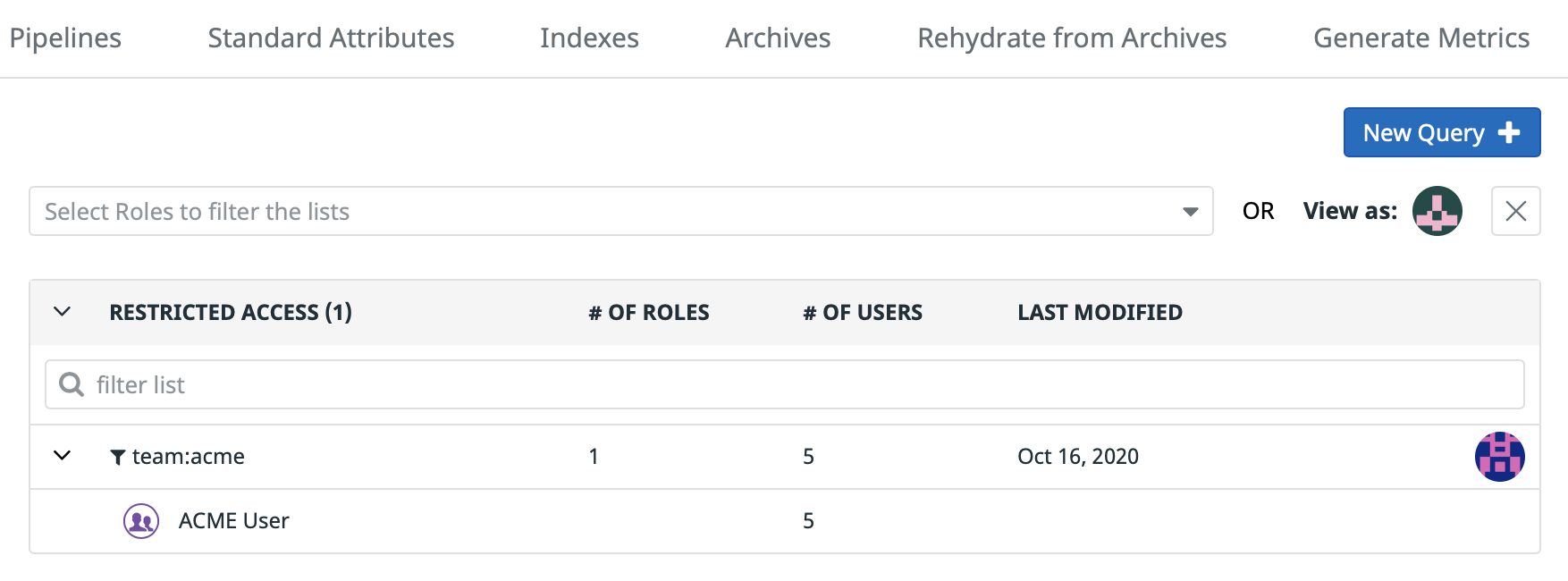

Esta vista muestra:

- Sección

Restricted Access: todas las consultas de restricción y qué roles tienen adjuntos - Sección

Unrestricted Access: todos los roles que tienen permisolog_read_datasin más restricciones - ** Sección

No Access**: todos los roles que no tienen el permisolog_read_data.

Crear una consulta de restricción

Crea una nueva consulta de restricción definiendo su filtro de consulta. La nueva consulta aparece en lista de restricciones sin ningún rol asociado.

Asignar un rol a una consulta de restricción

Elige el rol donde se encuentre y asígnalo a la consulta de restricción prevista.

Nota: Ten en cuenta que a un rol no se le puede asignar más de una consulta de restricción. Es decir, cuando se asigna un rol a una consulta de restricción, pierde la conexión con la consulta de restricción a la que estaba asignado.

Del mismo modo, utiliza la misma interacción “Move” (Mover) para conceder Unrestricted Access a un rol o, a la inversa, para convertirlo en un rol No Access.

Comprobar restricciones de consultas

La página de acceso a datos muestra un máximo de 50 restricciones de consultas y 50 roles por sección. Si tiene más funciones y restricciones de consultas de las que puede mostrar la página, utiliza los filtros para acotar esta vista:

con el filtro de restricción de consultas

con el filtro de roles:

con el filtro de usuario, que es una forma práctica de ver a qué tiene acceso realmente un usuario específico que pertenece a varios roles:

Revoca o concede este permiso desde un rol con la API de roles. Utiliza las restricciones de consultas para delimitar el permiso a un subconjunto de datos de logs.

Permisos heredados

Estos permisos están globalmente habilitados por defecto para todos los usuarios.

El permiso para datos de lectura de logs se añade a estos permisos heredados. Por ejemplo, supongamos que un usuario tiene restringida la consulta service:api.

- Si este usuario tiene un permiso para datos de lectura de logs restringido en los índices

audityerrors, sólo verá logsservice:apidentro de estos índices. - Si este usuario tiene un permiso Live Tail, sólo verá logs

service:apien Live Tail.

logs_read_index_data

Concede a un rol acceso de lectura a un número determinado de índices de logs. Esto puede configurarse globalmente o limitarse a un subconjunto de índices de logs.

Para acotar este permiso a un subconjunto de índices, primero elimina los permisos logs_read_index_data y logs_modify_indexes del rol. A continuación:

Concede a este rol acceso al índice en la página de configuración.

- Obtén el ID de rol del rol que quieres asignar a pipelines específicos.

- Obtén el ID de permiso para la API de permisos

logs_write_processorsde tu región. - Concede permiso a ese rol con la siguiente llamada:

curl -X POST \

https://app.datadoghq.com/api/v2/roles/<ROLE_UUID>/permissions \

-H "Content-Type: application/json" \

-H "DD-API-KEY: <YOUR_DATADOG_API_KEY>" \

-H "DD-APPLICATION-KEY: <YOUR_DATADOG_APPLICATION_KEY>" \

-d '{

"id": "<PERMISSION_UUID>",

"type": "permissions"

}'

logs_live_tail

Concede a un rol la capacidad de utilizar la función Live Tail.

Este permiso es global y concede acceso a Live Tail independientemente del permiso para datos de índice de lectura de logs.

Leer más

Más enlaces, artículos y documentación útiles:

*Log Rehydration es una marca registrada de Datadog, Inc.