- Principales informations

- Getting Started

- Datadog

- Site Datadog

- DevSecOps

- Serverless for AWS Lambda

- Agent

- Intégrations

- Conteneurs

- Dashboards

- Monitors

- Logs

- Tracing

- Profileur

- Tags

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Surveillance Synthetic

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- OpenTelemetry

- Développeurs

- Authorization

- DogStatsD

- Checks custom

- Intégrations

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- Checks de service

- IDE Plugins

- Communauté

- Guides

- API

- Application mobile

- CoScreen

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Alertes

- Infrastructure

- Métriques

- Watchdog

- Bits AI

- Service Catalog

- API Catalog

- Error Tracking

- Service Management

- Infrastructure

- Universal Service Monitoring

- Conteneurs

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- RUM et Session Replay

- Product Analytics

- Surveillance Synthetic

- Continuous Testing

- Software Delivery

- CI Visibility

- CD Visibility

- Test Visibility

- Exécuteur de tests intelligent

- Code Analysis

- Quality Gates

- DORA Metrics

- Securité

- Security Overview

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- Administration

Connexion à Datadog via AWS PrivateLink

Datadog via PrivateLink ne prend pas en charge le site Datadog sélectionné.

Ce guide vous explique comment configurer AWS PrivateLink afin de l’utiliser avec Datadog.

Présentation

Pour utiliser PrivateLink, vous devez configurer un endpoint interne dans votre VPC vers lequel les Agents Datadog locaux peuvent envoyer des données. L’endpoint de votre VPC est ensuite associé au endpoint du VPC de Datadog.

Implémentation

Datadog expose les endpoints AWS PrivateLink sur .

Toutefois, pour acheminer le trafic vers l’endpoint PrivateLink de Datadog sur dans d’autres régions, utilisez la fonctionnalité d’appairage inter-région d’Amazon VPC. L’appairage inter-région de VPC vous permet de connecter plusieurs VPC répartis sur diverses régions AWS les uns aux autres. Vos ressources de VPC issues des différentes régions peuvent ainsi communiquer entre elles par l’intermédiaire d’adresses IP privées. Pour en savoir plus, consultez la documentation AWS sur l’appairage de VPC.

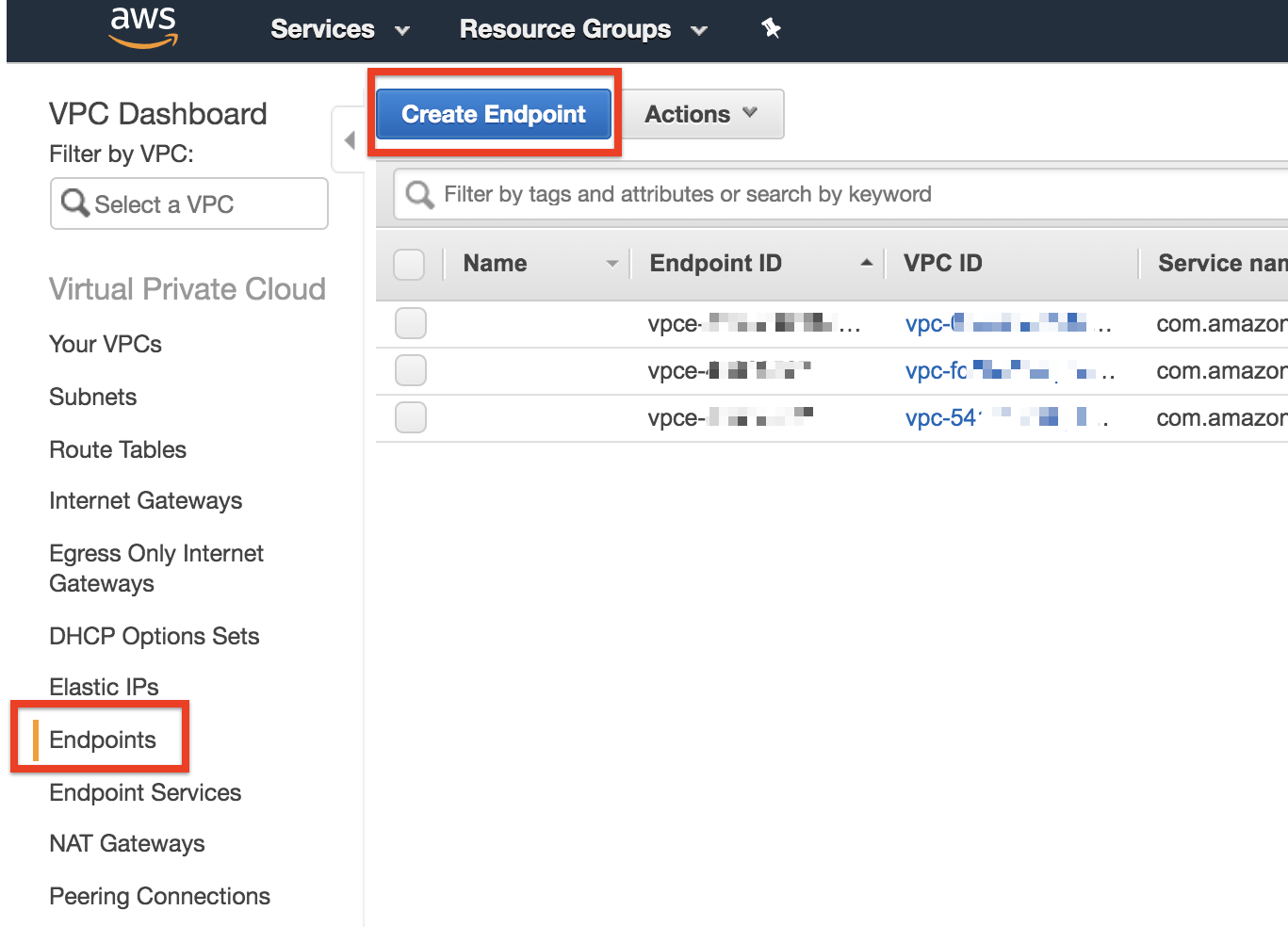

Connectez la console AWS à la région et créez un endpoint de VPC.

Sélectionnez Find service by name.

Remplissez la zone de texte Service Name en indiquant les informations du service pour lequel vous souhaitez configurer AWS PrivateLink :

| Datadog | Nom du service PrivateLink | Nom du DNS privé |

|---|---|---|

| Logs (admission HTTP de l’Agent) | | |

| Logs (admission HTTP des utilisateurs) | | |

| API | | api. |

| Métriques | | metrics.agent. |

| Conteneurs | | orchestrator. |

| Processus | | process. |

| Profiling | | intake.profile. |

| Traces | | trace.agent. |

| Database Monitoring | | dbm-metrics-intake. |

| Configuration à distance | | config. |

Cliquez sur Verify. Si le message Service name found, ne s’affiche pas, contactez l’assistance Datadog.

Choisissez le VPC et les sous-réseaux à associer avec l’endpoint du service VPC Datadog.

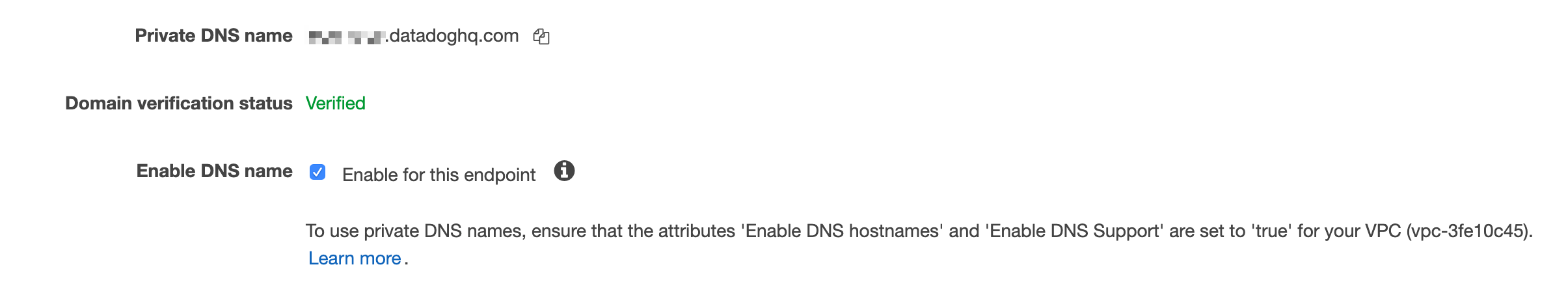

Pour l’option Enable DNS name, assurez-vous que la case Enable for this endpoint est cochée :

Choisissez le groupe de sécurité de votre choix afin de contrôler les éléments capables de générer du trafic vers cet endpoint de VPC.

Remarque : Le groupe de sécurité doit accepter le trafic entrant sur le port

443.Cliquez sur Create endpoint en bas de l’écran. En l’absence d’erreur, le message suivant s’affiche :

Cliquez sur l’ID de l’endpoint de VPC pour consulter son statut.

Patientez jusqu’à ce que le statut Pending soit remplacé par Available. Cela peut prendre jusqu’à 10 minutes. Dès lors que le statut Available, s’affiche, vous pouvez commencer à utiliser AWS PrivateLink.

Si vous recueillez les données de vos logs, vérifiez que votre Agent est configuré de façon à envoyer les logs via HTTPS. Si les données ne sont pas déjà disponibles, ajoutez ce qui suit au fichier de configuration

datadog.yamlde l’Agent :logs_config: use_http: trueSi vous utilisez l’Agent de conteneur, définissez plutôt les variables d’environnement ci-dessous :

DD_LOGS_CONFIG_USE_HTTP=trueCette configuration est requise pour envoyer des logs à Datadog avec AWS PrivateLink et l’Agent Datadog. Elle est toutefois facultative si vous utilisez l’extension Lambda. Pour en savoir plus, consultez la section relative à la collecte de logs de l’Agent.

Si votre extension Lambda charge la clé d’API Datadog depuis AWS Secrets Manager en utilisant l’ARN spécifié via la variable d’environnement

DD_API_KEY_SECRET_ARN, vous devez créer un endpoint de VPC pour Secrets Manager.Redémarrez votre Agent pour envoyer des données à Datadog via AWS PrivateLink.

Appairage de VPC Amazon

- Connectez la console AWS à la région et créez un endpoint de VCP.

- Sélectionnez Find service by name.

- Remplissez la zone de texte Service Name en indiquant les informations du service pour lequel vous souhaitez configurer AWS PrivateLink :

| Datadog | Nom du service PrivateLink |

|---|---|

| Logs (admission HTTP de l’Agent) | |

| Logs (admission HTTP des utilisateurs) | |

| API | |

| Métriques | |

| Conteneurs | |

| Processus | |

| Profiling | |

| Traces | |

| Database Monitoring | |

| Configuration à distance | |

Cliquez sur Verify. Si le message Service name found ne s’affiche pas, contactez l’assistance Datadog.

Choisissez ensuite le VPC et les sous-réseaux à appairer avec l’endpoint du service VPC Datadog. Ne sélectionnez pas l’option Enable DNS name, car l’appairage de VPC nécessite une configuration manuelle du DNS.

Choisissez le groupe de sécurité de votre choix afin de contrôler les éléments capables de générer du trafic vers cet endpoint de VPC.

Remarque : le groupe de sécurité doit accepter le trafic entrant sur le port

443.Cliquez sur Create endpoint en bas de l’écran. En l’absence d’erreur, le message suivant s’affiche :

- Cliquez sur l’ID de l’endpoint de VPC pour consulter son statut.

- Patientez jusqu’à ce que le statut Pending soit remplacé par Available. Cela peut prendre jusqu’à 10 minutes.

- Une fois l’endpoint créé, utilisez l’appairage de VPC pour que l’endpoint PrivateLink soit disponible dans une autre région, afin d’envoyer des données de télémétrie à Datadog via PrivateLink. Pour en savoir plus, consultez la page Utilisation de connexions d’appairage de VPC de la documentation AWS.

Amazon Route53

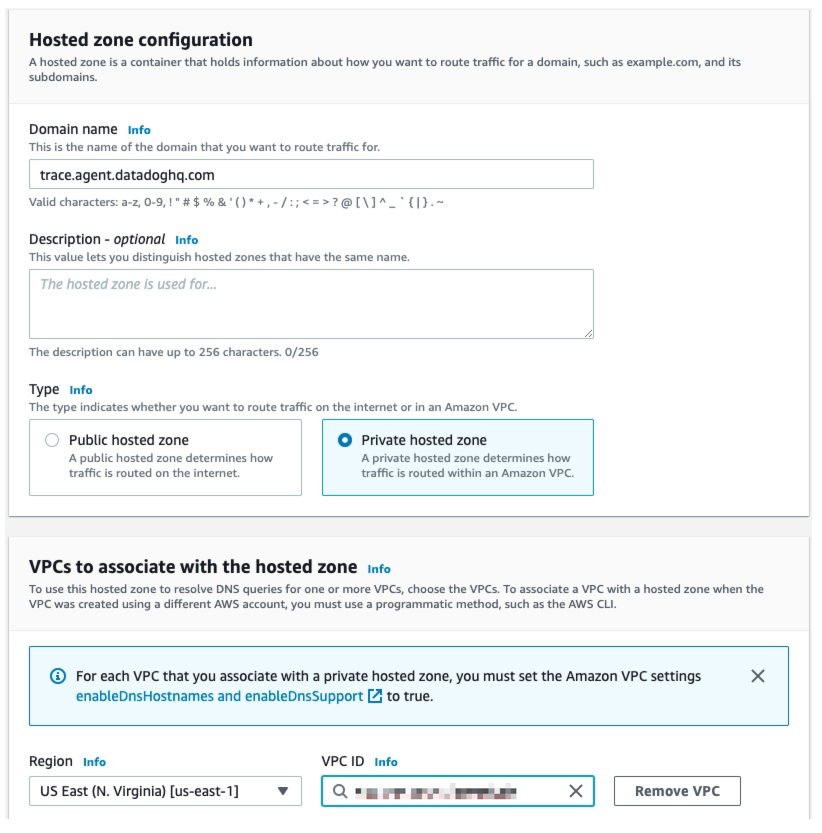

- Créez une zone hébergée privée Route 53 pour chaque service pour lequel vous avez créé un endpoint AWS PrivateLink. Associez la zone hébergée privée au VPC dans la région

.

La liste ci-dessous vous permet de mapper les noms de services et de DNS à différents composants de Datadog :

| Datadog | Nom du service PrivateLink | Nom du DNS privé |

|---|---|---|

| Logs (admission HTTP de l’Agent) | | agent-http-intake.logs. |

| Logs (admission HTTP des utilisateurs) | | http-intake.logs. |

| API | | api. |

| Métriques | | metrics.agent. |

| Conteneurs | | orchestrator. |

| Processus | | process. |

| Profiling | | intake.profile. |

| Traces | | trace.agent. |

| Database Monitoring | | dbm-metrics-intake. |

| Configuration à distance | | config. |

Vous pouvez également obtenir ces informations en interrogeant l’API AWS DescribeVpcEndpointServices, ou en utilisant la commande CLI suivante :

aws ec2 describe-vpc-endpoint-services --service-names <service-name>`

Par exemple, pour l’endpoint de métriques Datadog dans la région :

aws ec2 describe-vpc-endpoint-services --service-names | jq '.ServiceDetails[0].PrivateDnsName'Cette commande renvoie metrics.agent., à savoir le nom de la zone hébergée privée requis pour associer le VPC à l’origine du trafic de l’Agent. Si vous remplacez cette entrée, tous les hostnames d’admission liés aux métriques sont récupérés.

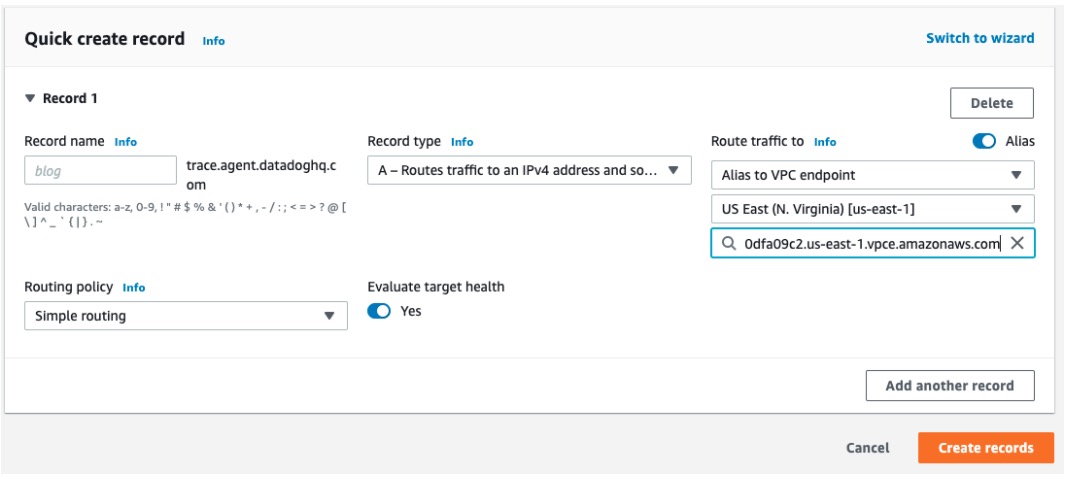

Pour chaque nouvelle zone hébergée privée Route 53, créez un enregistrement A du même nom. Activez l’option Alias, puis, dans la section Route traffic to, sélectionnez Alias to VPC endpoint, . Saisissez ensuite le nom DNS de l’endpoint de VPC associé au nom DNS.

Remarques :

- Pour récupérer votre nom DNS, consultez la documentation relative à l’affichage de la configuration du nom DNS privé du service d’endpoint (en anglais).

- L’Agent envoie les données de télémétrie aux endpoints versionnés, par exemple

[version]-app.agent.qui renvoie versmetrics.agent.via un alias CNAME. Ainsi, vous devez uniquement configurer une zone hébergée privée pourmetrics.agent..

Configurez l’appairage et le routage de VPC entre le VPC dans la région

qui comprend les endpoints PrivateLink Datadog et le VPC dans la région où les Agents Datadog s’exécutent.Si les VPC se trouvent dans plusieurs comptes AWS, le VPC contenant l’Agent Datadog doit être autorisé à s’associer avec les zones hébergées privées Route 53 avant de poursuivre. Créez une autorisation d’association de VPC pour chaque zone hébergée privée Route 53 à l’aide de la région et de l’ID du VPC sur lequel l’Agent Datadog s’exécute. Il n’est pas possible d’utiliser la console AWS pour réaliser cette opération : servez-vous plutôt de la CLI, du SDK ou de l’API AWS.

Modifiez la zone hébergée privée Route 53 afin d’ajouter des VPC pour les autres régions.

Certains paramètres, notamment

enableDnsHostnamesetenableDnsSupport, doivent être activés pour les VPC qui sont associés à la zone hébergée privée. Consultez la section Remarque sur l’utilisation des zones hébergées privées pour en savoir plus.Redémarrez l’Agent pour envoyer des données à Datadog via AWS PrivateLink.

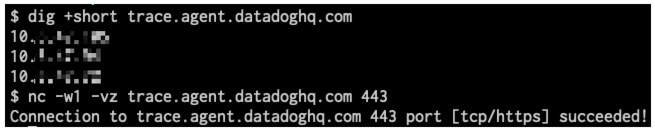

Dépannage des problèmes de connectivité et de résolution DNS

Les noms DNS doivent correspondre à des adresses IP contenues dans le bloc CIDR du VPC dans la région . De plus, les connexions sur le port 443 ne doivent pas échouer.

Si le DNS correspond à des adresses IP publiques, la zone Route 53 n’est pas associée au VPC dans l’autre région, ou l’enregistrement A n’existe pas.

Si le DNS est résolu correctement, mais que les connexions au port 443 échouent, il est possible que l’appairage ou le routage de VPC soient mal configurés, ou que le port 443 n’autorise pas de connexion sortante vers le bloc CIDR du VPC dans la région .

Certains paramètres, notamment enableDnsHostnames et enableDnsSupport, doivent être activés pour les VPC qui sont associés à la zone hébergée privée. Consultez les paramètres VPC Amazon pour en savoir plus.

Agent Datadog

Si vous recueillez les données de vos logs, vérifiez que votre Agent est configuré de façon à envoyer les logs via HTTPS. Si les données ne sont pas déjà disponibles, ajoutez ce qui suit au fichier de configuration

datadog.yamlde l’Agent :logs_config: force_use_http: trueSi vous utilisez l’Agent de conteneur, définissez plutôt les variables d’environnement ci-dessous :

DD_LOGS_CONFIG_FORCE_USE_HTTP=trueCette configuration est requise pour envoyer des logs à Datadog avec AWS PrivateLink et l’Agent Datadog. Elle est toutefois facultative si vous utilisez l’extension Lambda. Pour en savoir plus, consultez la section relative à la collecte de logs de l’Agent.

Si votre extension Lambda charge la clé d’API Datadog depuis AWS Secrets Manager en utilisant l’ARN spécifié via la variable d’environnement

DD_API_KEY_SECRET_ARN, vous devez créer un endpoint de VPC pour Secrets Manager.

Pour aller plus loin

Documentation, liens et articles supplémentaires utiles: