- Principales informations

- Getting Started

- Datadog

- Site Datadog

- DevSecOps

- Serverless for AWS Lambda

- Agent

- Intégrations

- Conteneurs

- Dashboards

- Monitors

- Logs

- Tracing

- Profileur

- Tags

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Surveillance Synthetic

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- OpenTelemetry

- Développeurs

- Authorization

- DogStatsD

- Checks custom

- Intégrations

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- Checks de service

- IDE Plugins

- Communauté

- Guides

- API

- Application mobile

- CoScreen

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Alertes

- Infrastructure

- Métriques

- Watchdog

- Bits AI

- Service Catalog

- API Catalog

- Error Tracking

- Service Management

- Infrastructure

- Universal Service Monitoring

- Conteneurs

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- RUM et Session Replay

- Product Analytics

- Surveillance Synthetic

- Continuous Testing

- Software Delivery

- CI Visibility

- CD Visibility

- Test Visibility

- Exécuteur de tests intelligent

- Code Analysis

- Quality Gates

- DORA Metrics

- Securité

- Security Overview

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- Administration

Open Policy Agent

Supported OS

Intégration0.0.1

Présentation

Ce check recueille des métriques à partir d’Open Policy Agent.

Configuration

Suivez les instructions ci-dessous pour installer et configurer ce check pour un Agent exécuté sur un cluster Kubernetes. Consultez également la documentation relative aux modèles d’intégration Autodiscovery pour découvrir comment appliquer ces instructions.

Installation

Pour installer le check open_policy_agent sur votre cluster Kubernetes :

Installez le kit de développement.

Clonez le dépôt

integrations-extras:git clone https://github.com/DataDog/integrations-extras.git.Mettez à jour votre configuration

ddevavec le cheminintegrations-extras/:ddev config set extras ./integrations-extrasPour générer le package

open_policy_agent, exécutez :ddev -e release build open_policy_agentTéléchargez le manifeste de l’Agent pour installer l’Agent Datadog en tant que DaemonSet.

Créez deux

PersistentVolumeClaim, un pour le code des checks et l’autre pour la configuration.Ajoutez-les en tant que volumes au modèle de pod de l’Agent, puis utilisez-les pour vos checks et votre configuration :

env: - name: DD_CONFD_PATH value: "/confd" - name: DD_ADDITIONAL_CHECKSD value: "/checksd" [...] volumeMounts: - name: agent-code-storage mountPath: /checksd - name: agent-conf-storage mountPath: /confd [...] volumes: - name: agent-code-storage persistentVolumeClaim: claimName: agent-code-claim - name: agent-conf-storage persistentVolumeClaim: claimName: agent-conf-claimDéployez l’Agent Datadog sur votre cluster Kubernetes :

kubectl apply -f agent.yamlCopiez le fichier d’artefact de l’intégration (.whl) sur vos nœuds Kubernetes ou importez-le sur une URL publique.

Exécutez la commande suivante pour installer le wheel de l’intégration à l’aide de l’Agent :

kubectl exec ds/datadog -- agent integration install -w <PATH_OF_OPEN_POLICY_AGENT_ARTIFACT_>/<OPEN_POLICY_AGENT_ARTIFACT_NAME>.whlExécutez les commandes suivantes pour copier les checks et la configuration sur les PVC correspondants :

kubectl exec ds/datadog -- sh # cp -R /opt/datadog-agent/embedded/lib/python2.7/site-packages/datadog_checks/* /checksd # cp -R /etc/datadog-agent/conf.d/* /confdRedémarrez les pods de l’Agent Datadog.

Métriques générées par des logs

Le dashboard par défaut inclut des graphiques représentant une métrique portant sur les décisions d’OPA, à savoir open_policy_agent.decisions. Cette métrique est créée à partir des « logs de décision » d’OPA. Pour générer cette métrique et l’ajouter à cette section du dashboard, vous devez créer une nouvelle métrique générée par des logs dans Datadog.

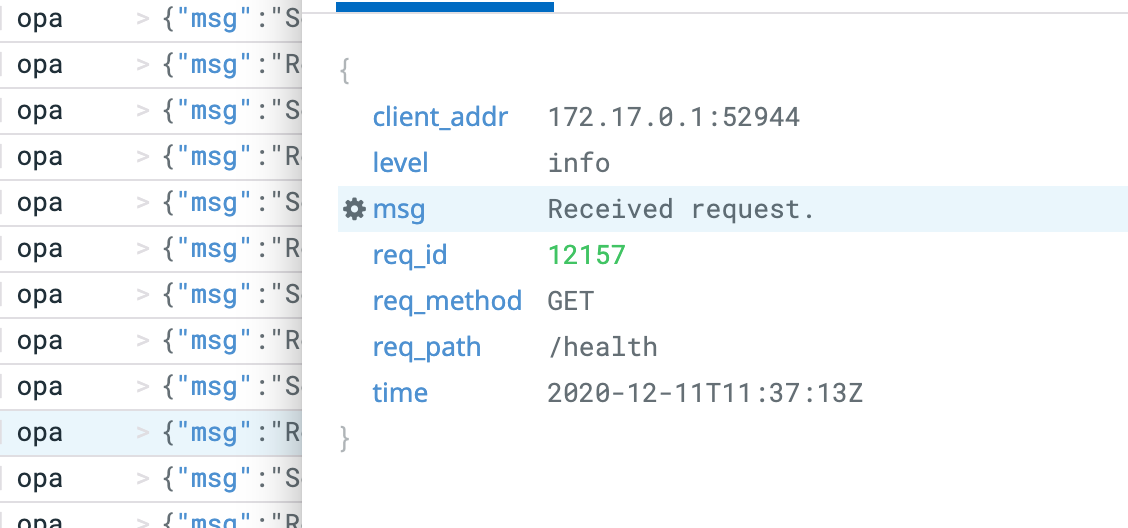

Commencez par créer une facette pour le champ msg des logs OPA. En effet, OPA génère uniquement des métriques pour les entrées de log de type « log de décision ». Pour ce faire, sélectionnez une entrée de log provenant d’OPA, cliquez sur l’icône de réglages en regard du champ msg et sélectionnez « Create facet for @msg » :

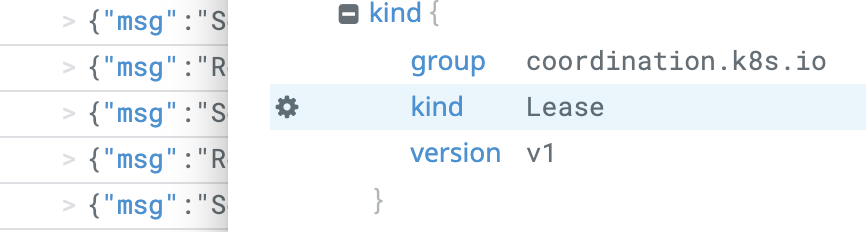

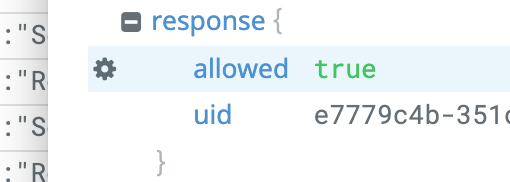

Créez deux facettes, pour les champs input.request.kind.kind et result.response.allowed. Ces deux facettes doivent être disponibles dans les entrées de log de type « log de décision ».

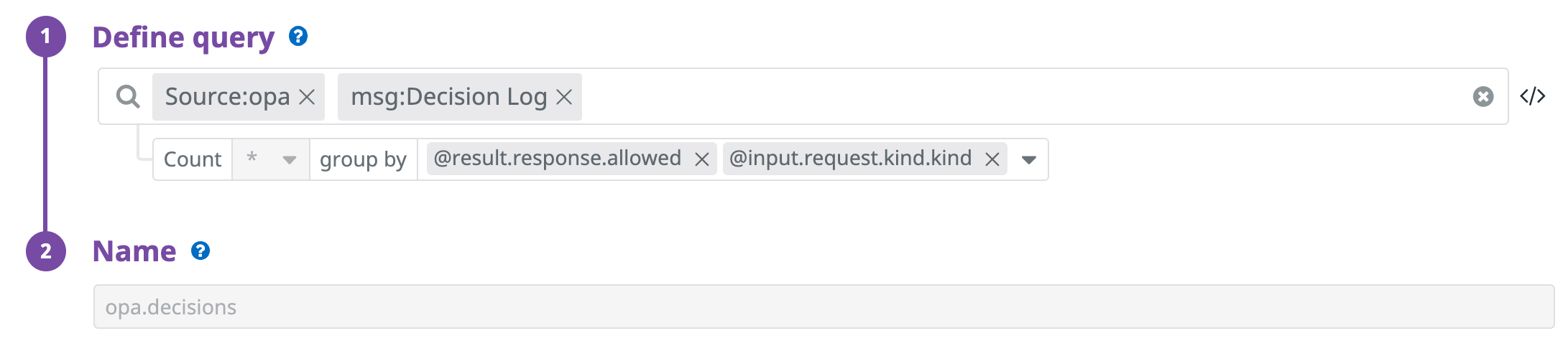

Une fois les facettes créées, générez la métrique souhaitée afin de compléter le dashboard. Cliquez sur le menu Logs, puis sur Generate Metrics. Cliquez sur « Add a new metric » et remplissez le formulaire avec les données suivantes :

Configuration

Modifiez le fichier

open_policy_agent/conf.yamldans le dossier/confdque vous avez ajouté au pod de l’Agent pour commencer à recueillir vos données de performance OPA. Consultez le fichier d’exemple open_policy_agent/conf.yaml pour découvrir toutes les options de configuration disponibles.

Validation

Lancez la sous-commande status de l’Agent et cherchez open_policy_agent dans la section Checks.

Données collectées

Métriques

| open_policy_agent.request.duration.count (count) | The count of the HTTP request latencies in seconds for the OPA service Shown as second |

| open_policy_agent.request.duration.sum (count) | The sum of the HTTP request latencies in seconds for the OPA service Shown as second |

| open_policy_agent.policies (gauge) | The number of policies enabled in the OPA server |

Événements

open_policy_agent n’inclut aucun événement.

Checks de service

open_policy_agent.prometheus.health

Returns CRITICAL if the agent fails to connect to the Prometheus endpoint, otherwise OK.

Statuses: ok, critical

open_policy_agent.health

Returns CRITICAL if the agent fails to connect to the OPA health endpoint, OK if it returns 200, WARNING otherwise.

Statuses: ok, warning, critical

open_policy_agent.bundles_health

Returns CRITICAL if the agent fails to connect to the OPA bundles health endpoint, OK if it returns 200, WARNING otherwise.

Statuses: ok, warning, critical

open_policy_agent.plugins_health

Returns CRITICAL if the agent fails to connect to the OPA plugins health point, OK if it returns 200, WARNING otherwise.

Statuses: ok, warning, critical

Dépannage

Besoin d’aide ? Contactez l’assistance Datadog.