- Principales informations

- Getting Started

- Datadog

- Site Datadog

- DevSecOps

- Serverless for AWS Lambda

- Agent

- Intégrations

- Conteneurs

- Dashboards

- Monitors

- Logs

- Tracing

- Profileur

- Tags

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Surveillance Synthetic

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- OpenTelemetry

- Développeurs

- Authorization

- DogStatsD

- Checks custom

- Intégrations

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- Checks de service

- IDE Plugins

- Communauté

- Guides

- API

- Application mobile

- CoScreen

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Alertes

- Infrastructure

- Métriques

- Watchdog

- Bits AI

- Service Catalog

- API Catalog

- Error Tracking

- Service Management

- Infrastructure

- Universal Service Monitoring

- Conteneurs

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- RUM et Session Replay

- Product Analytics

- Surveillance Synthetic

- Continuous Testing

- Software Delivery

- CI Visibility

- CD Visibility

- Test Visibility

- Exécuteur de tests intelligent

- Code Analysis

- Quality Gates

- DORA Metrics

- Securité

- Security Overview

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- Administration

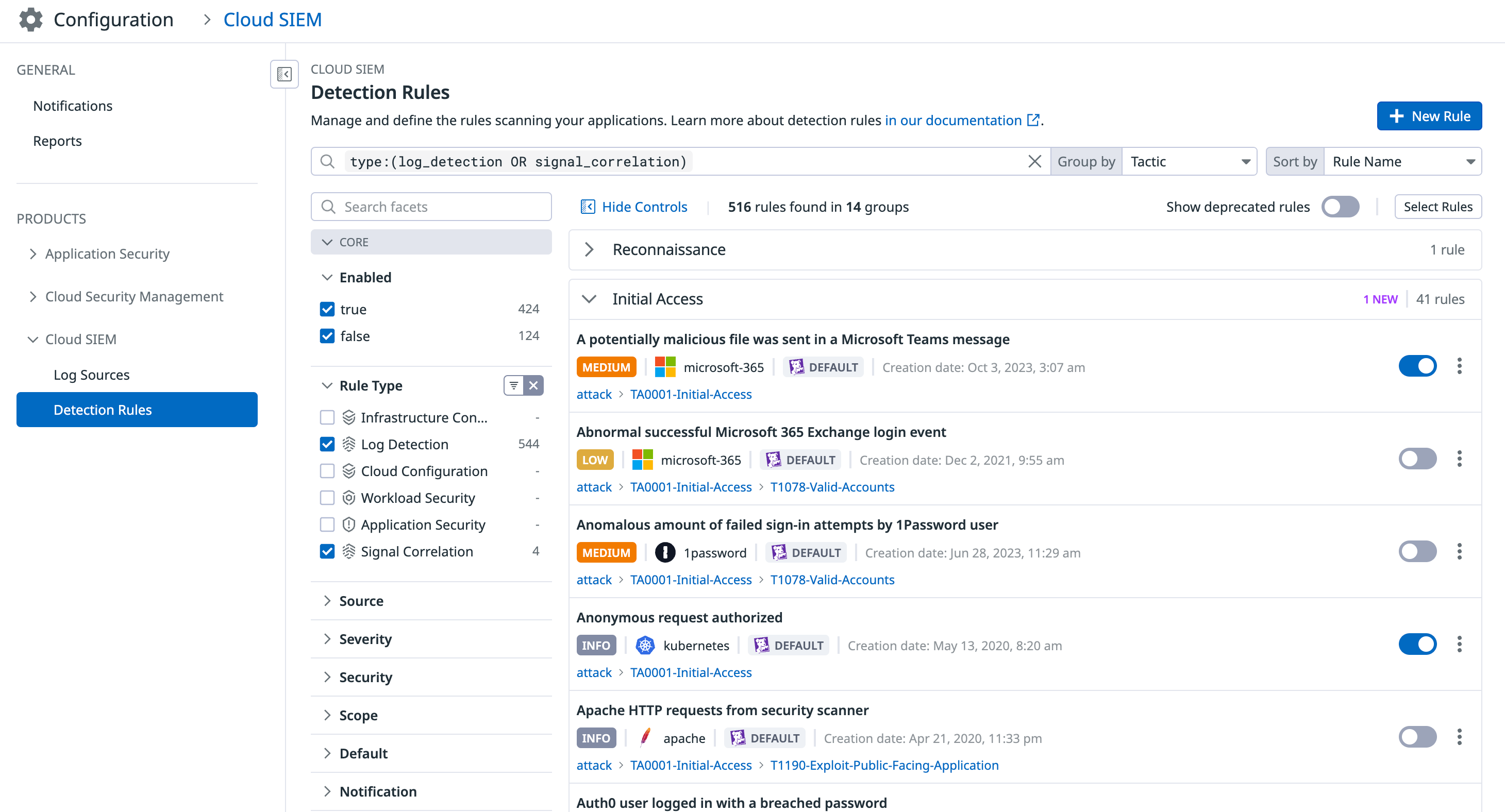

Règles de détection

Les règles de détection définissent la logique conditionnelle appliquée à l’ensemble des configurations cloud et des logs ingérés. Lorsque le scénario d’une règle se réalise sur une période donnée, un signal de sécurité est généré. Ces signaux sont accessibles depuis le Signals Explorer.

Règles de détection prêtes à l’emploi

Datadog fournit des règles de détection prêtes à l’emploi afin de signaler les attaques et dʼéventuels problèmes de configuration. Lorsque de nouvelles règles de détection sont publiées, elles sont automatiquement importées dans votre compte, dans votre bibliothèque Application Security Management, ainsi que dans l’Agent, selon votre configuration.

Les règles de détection prêtes à l’emploi sont disponibles pour les solutions de sécurité suivantes :

- Cloud SIEM se sert de la détection des logs pour analyser les logs ingérés en temps réel.

- Cloud Security Management (CSM) :

- La solution CSM Misconfigurations exploite des règles de détection de configuration cloud et d’infrastructure pour analyser l’intégrité de votre environnement cloud.

- La solution CSM Threats tire profit des règles de détection et de l’Agent Datadog pour surveiller et évaluer de façon active l’activité système.

- La solution CSM Identity Risks utilise les règles de détection pour identifier les risques IAM encourus par votre infrastructure cloud.

- Application Security Management (ASM) tire profit de la solution APM Datadog, de l’Agent Datadog et des règles de détection afin d’identifier les menaces à l’encontre de l’environnement de votre application.

Règle de détection en version bêta

L’équipe de sécurité de Datadog ajoute régulièrement de nouvelles règles de détection prêtes à l’emploi visant à garantir votre sécurité. Bien que chaque règle vise à détecter efficacement les problèmes liés à la publication de nouvelles intégrations et d’autres fonctionnalités, il est nécessaire d’observer les capacités de détection à grande échelle d’une règle avant de la rendre disponible pour tous. Ainsi, l’équipe de sécurité Datadog est à même d’optimiser ou de supprimer les mécanismes de détection qui ne répondent pas aux normes établies.

Règles de détection personnalisées

Dans certaines situations, il peut être pertinent de personnaliser une règle en fonction de votre environnement ou workload. Par exemple, si vous utilisez la solution ASM, vous pouvez choisir de personnaliser une règle visant à détecter les utilisateurs qui effectuent des opérations sensibles dans une région où votre organisation n’est pas présente.

Pour créer des règles personnalisées, vous pouvez dupliquer des règles par défaut et modifier les doublons, ou créer de toutes pièces vos propres règles.

Rechercher et filtrer des règles de détection

Pour consulter dans Datadog les règles de détection prêtes à l’emploi et personnalisées, accédez à la page Security Settings. Les règles de chaque solution (Application Security, Cloud Security Management et Cloud SIEM) sont répertoriées sur des pages distinctes.

Pour rechercher et filtrer des règles, utilisez la zone de recherche et les facettes afin de créer une requête basée sur une valeur. Par exemple, pour afficher uniquement les règles d’un certain type, passez votre curseur sur le type de règle, puis sélectionnez only. Vous pouvez également appliquer un filtre basé sur des facettes, comme source et severity, pendant l’analyse et le tri de problèmes en cours.

Créer des règles de détection

Pour créer une règle de détection personnalisée, cliquez sur le bouton New Rule dans le coin supérieur droit de la page Detection Rules. Vous pouvez également dupliquer une règle par défaut ou personnalisée afin de l’utiliser comme modèle.

Pour obtenir des instructions détaillées, consultez la documentation relative aux solutions suivantes :

Gérer les règles de détection

Activer ou désactiver des règles

Pour activer ou désactiver une règle, cliquez sur le bouton en regard du nom de la règle.

Vous pouvez également activer ou désactiver plusieurs règles à la fois :

- Cliquez sur Select Rules.

- Sélectionnez les règles à activer ou désactiver.

- Cliquez sur le menu déroulant Edit Rules.

- Sélectionnez Enable Rules pour activer les règles ou Disable Rules pour les désactiver.

Modifier une règle

Pour les règles de détection prête à l’emploi, il est uniquement possible d’ajouter ou de modifier une requête de suppression. Pour mettre à jour une requête, ajuster des déclencheurs ou gérer les notifications, vous pouvez dupliquer la règle par défaut et l’utiliser comme modèle pour créer une règle personnalisée. Désactivez ensuite la règle par défaut.

- Pour modifier une règle par défaut, cliquez sur l’icône des trois points verticaux de la règle, puis sélectionnez Edit default rule.

- Pour modifier une règle personnalisée, cliquez sur l’icône des trois points verticaux de la règle, puis sélectionnez Edit default rule.

Dupliquer une règle

Pour dupliquer une règle personnalisée, cliquez sur l’icône des trois points verticaux de la règle, puis sélectionnez Clone rule.

La duplication d’une règle vous permet notamment d’apporter de légères modifications à ses paramètres afin de modifier la détection. Par exemple, vous pouvez dupliquer une règle de détection de logs en remplaçant son paramètre Threshold par Anomaly, afin d’ajouter une nouvelle dimension à la détection des menaces tout en conservant les mêmes requêtes et déclencheurs.

Supprimer une règle

Pour supprimer une règle personnalisée, cliquez sur l’icône des trois points verticaux de la règle, puis sélectionnez Delete rule.

Remarque : seules les règles personnalisées peuvent être supprimées. Pour ne plus voir une règle par défaut, vous devez la désactiver.

Restreindre les autorisations de modification

Par défaut, les utilisateurs disposent d’un accès complet aux règles de détection. Pour limiter les rôles pouvant modifier une règle spécifique, et ainsi bénéficier d’un contrôle plus granulaire, procédez comme suit :

- Cliquez sur l’icône des trois points verticaux de la règle, puis sélectionnez Permissions.

- Cliquez sur Restrict Access. La boîte de dialogue affiche alors les membres de votre organisation disposant de l’autorisation Viewer par défaut.

- Depuis le menu déroulant, sélectionnez les rôles, équipes ou utilisateurs autorisés à modifier la règle de sécurité.

- Cliquez sur Add.

- Cliquez sur Save.

Remarque : afin de toujours pouvoir modifier la règle, vous devez inclure au moins un de vos rôles avant d’enregistrer vos modifications.

Pour rétablir l’accès à une règle, procédez comme suit :

- Cliquez sur l’icône des trois points verticaux de la règle, puis sélectionnez Permissions.

- Cliquez sur Restore Full Access.

- Cliquez sur Save.

Visualiser les signaux générés

Pour visualiser les signaux de sécurité d’une règle dans le Signals Explorer, cliquez sur l’icône des trois points verticaux, puis sélectionnez View generated signals. Cette fonctionnalité est particulièrement utile pour corréler des signaux avec différentes sources en fonction d’une règle spécifique, ou encore pour procéder à l’audit de plusieurs règles.

Exporter une règle au format JSON

Pour exporter la copie d’une règle au format JSON, cliquez sur l’icône des trois points verticaux de la règle, puis sélectionnez Export as JSON.

Obsolescence des règles

Des audits de toutes les règles de détection sont régulièrement effectués afin de maintenir un signal de haute fidélité. Les règles obsolètes sont remplacées par une règle améliorée.

Le processus d’obsolescence des règles suit les étapes suivantes :

- Un avertissement avec la date d’obsolescence est ajouté à la règle. Cet avertissement s’affiche à différents endroits de l’interface :

- Dans la section Rule Details > Playbook du volet latéral des signaux

- Dans le volet latéral des problèmes de configuration (CSM Misconfigurations uniquement)

- Dans l’éditeur de règle de la règle en question

- Lorsqu’une règle devient obsolète, elle reste disponible pendant 15 mois avant d’être supprimée, car les signaux sont conservés pendant cette durée. Durant cette période, vous pouvez réactiver la règle en la dupliquant dans l’interface.

- Après que la règle a été supprimée, vous ne pouvez plus la dupliquer ni la réactiver.

Pour aller plus loin

Documentation, liens et articles supplémentaires utiles: