- Principales informations

- Getting Started

- Datadog

- Site Datadog

- DevSecOps

- Serverless for AWS Lambda

- Agent

- Intégrations

- Conteneurs

- Dashboards

- Monitors

- Logs

- Tracing

- Profileur

- Tags

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Surveillance Synthetic

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- OpenTelemetry

- Développeurs

- Authorization

- DogStatsD

- Checks custom

- Intégrations

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- Checks de service

- IDE Plugins

- Communauté

- Guides

- API

- Application mobile

- CoScreen

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Alertes

- Infrastructure

- Métriques

- Watchdog

- Bits AI

- Service Catalog

- API Catalog

- Error Tracking

- Service Management

- Infrastructure

- Universal Service Monitoring

- Conteneurs

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- RUM et Session Replay

- Product Analytics

- Surveillance Synthetic

- Continuous Testing

- Software Delivery

- CI Visibility

- CD Visibility

- Test Visibility

- Exécuteur de tests intelligent

- Code Analysis

- Quality Gates

- DORA Metrics

- Securité

- Security Overview

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- Administration

Changements à venir dans les règles des notifications de sécurité

Cet article présente les changements à venir dans la configuration des règles de notification. Bien que les changements les plus importants s’appliquent à Cloud Security Management (CSM), ils ont également un impact sur Application Security Management et Cloud SIEM.

Obsolescence des signaux pour CSM Misconfigurations

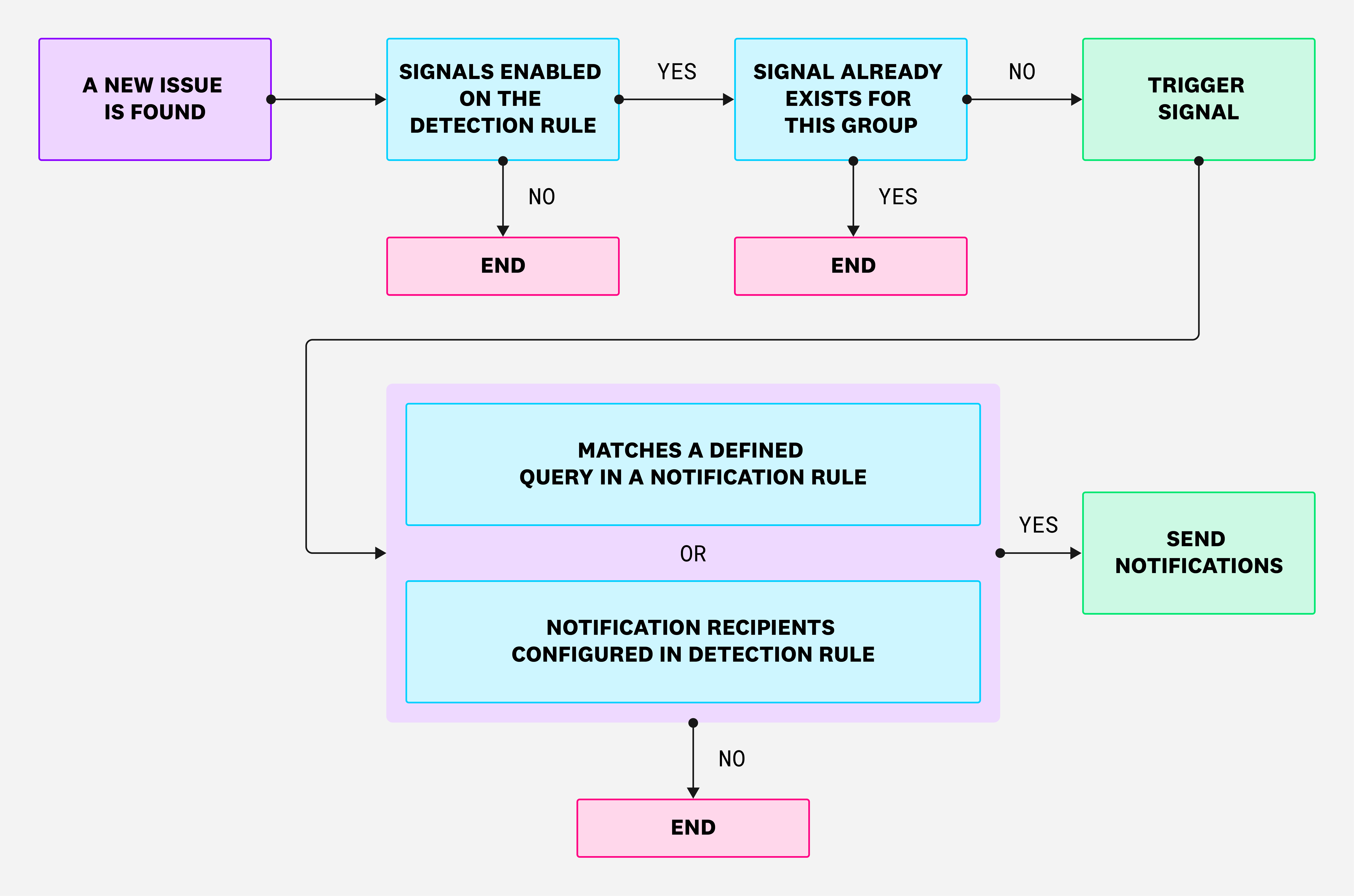

Actuellement, les notifications pour CSM Misconfigurations ne peuvent être configurées que pour les règles de détection dont les signaux sont activés, comme le montre le diagramme suivant :

Workflow actuel :

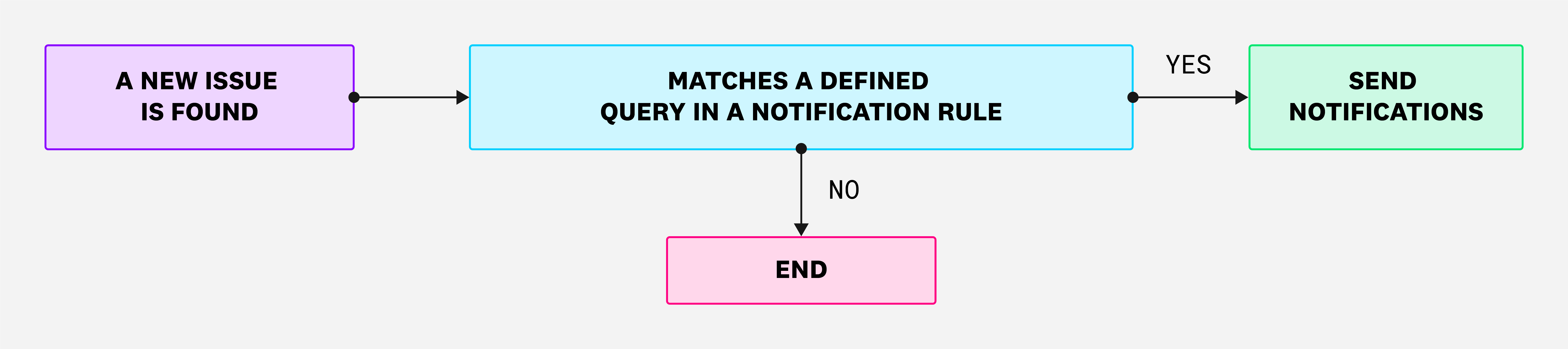

Dans le cadre des changements à venir dans les règles de notification, vous n’êtes plus obligé d’activer les signaux pour générer des notifications. Le nouveau workflow est illustré dans le diagramme suivant :

Nouveau workflow :

Cette modification a l’impact suivant sur la façon dont les notifications sont générées pour CSM Misconfigurations :

- Vous pourrez désormais spécifier une mauvaise configuration comme type de source lors de la création des règles de notification.

- Les signaux ne sont plus générés pour CSM Misconfigurations. Cela signifie également que les notifications ne peuvent plus être activées pour les règles de détection individuelles.

En raison de ce changement de comportement, vous remarquerez peut-être une augmentation du nombre de notifications générés. Si les conditions définies dans une règle de notification entraînent un nombre élevé de notifications, un message d'avertissement s'affiche dans le volet Preview of Matching Results.

- Les signaux de CSM Misconfigurations ne seront plus pris en charge fin 2024. Les anciens signaux seront conservés pendant 15 mois à compter de leur date de déclenchement (gratuitement).

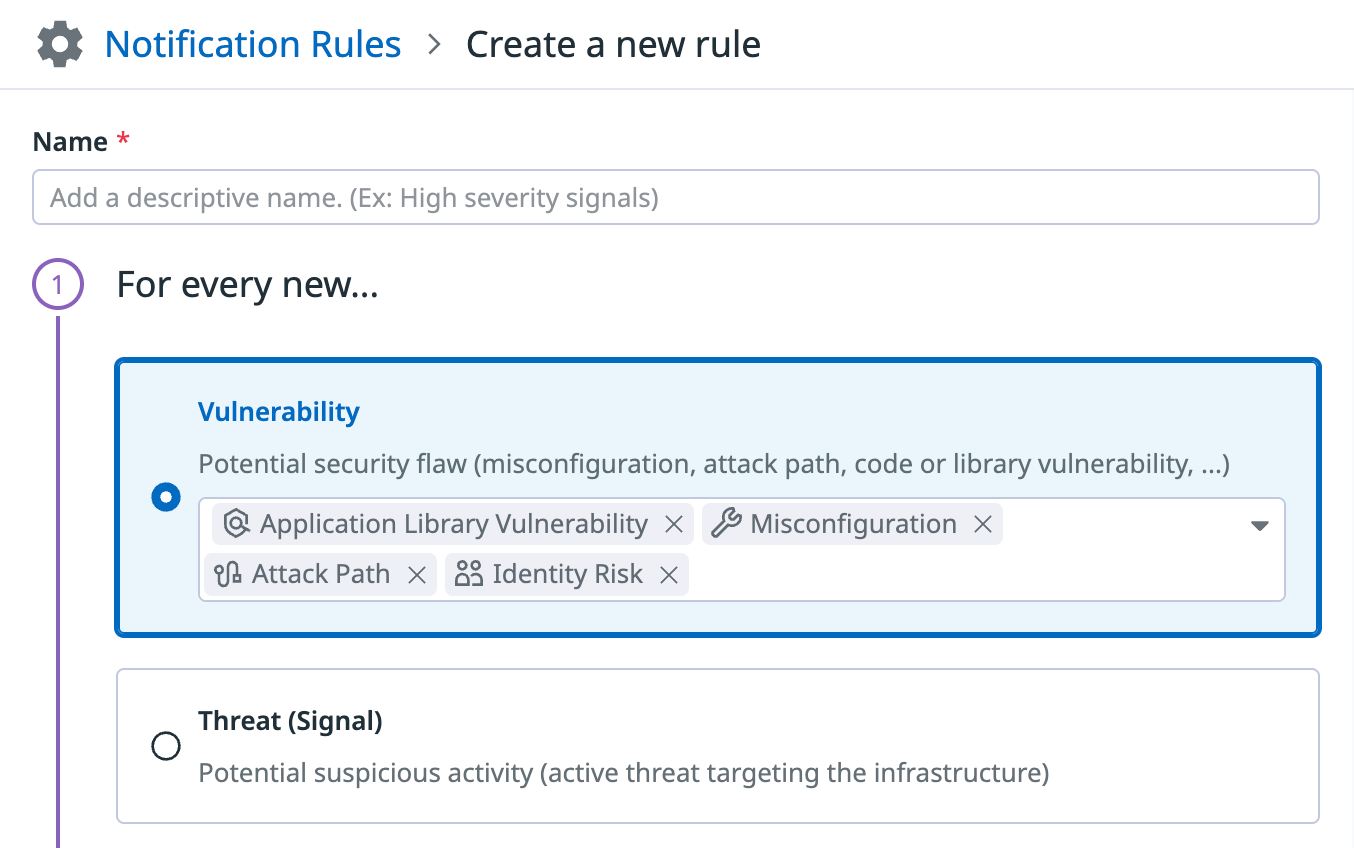

Sélecteur de types de sources de règles de notifications

Lorsque vous créez une règle de notification, vous devez désormais choisir entre deux types de source : Vulnérabilité ou Menace (Signal).

- Une vulnérabilité représente une faille de sécurité potentielle dans votre infrastructure.

- Une menace (signal) représente une activité suspecte qui constitue une menace active pour votre infrastructure.

Autres changements

- Des règles de notification peuvent désormais être configurées pour les risques liés à l’identité et les chemins d’attaque.

- Les notifications de CSM Misconfigurations contiennent désormais l’intégralité des métadonnées des résultats. Auparavant, les notifications ne contenaient qu’un nombre limité de métadonnées sur les signaux.

- Les règles de détection personnalisées terraformées utilisant l’ancien attribut des notifications ne seront plus prises en charge.

Comment migrer les notifications existantes

Notifications des règles de détection

Pour migrer les notifications qui sont configurées pour des règles de détection individuelles :

Sur la page relative aux règles des mauvaises configurations, sélectionnez une règle de détection pour laquelle les notifications sont activées.

Dans la bannière affichée dans la section Set severity and notifications, cliquez sur Update in 1-Click.

La page d’édition Notification Rules s’affiche et montre les champs pré-remplis avec les informations de la règle.

Modifiez les paramètres, si vous le souhaitez.

Cliquez sur Save and Activate.

Pour aller plus loin

Documentation, liens et articles supplémentaires utiles: