- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

Cloud SIEM の概要

概要

Datadog Cloud SIEM は、アプリケーションやインフラストラクチャーに対する脅威をリアルタイムに検出します。これらの脅威には、標的型攻撃、脅威情報が記載された IP がシステムと通信している場合、または安全でない構成が含まれる場合があります。検出されるとシグナルが生成され、チームに通知することができます。

このガイドでは、Cloud SIEM を使い始めるためのベストプラクティスを説明します。

フェーズ 1: セットアップ

ログ取り込みを構成して、ソースからログを収集します。ログ管理のベストプラクティスを確認してください。

すぐに使えるインテグレーションパイプラインを使って 800 以上のインテグレーションのログを収集したり、カスタムログパイプラインを作成して以下を送信したりすることができます。

- クラウド監査ログ。

- ID プロバイダーログ

- SaaS と Workspace のログ

- サードパーティセキュリティインテグレーション (例: Amazon GuardDuty)

Cloud SIEM を有効にします。

コンテンツパックを選択し、構成します。コンテンツパックは、重要なセキュリティログソースに対するすぐに使えるコンテンツを提供します。

Cloud SIEM に分析させたい追加のログソースを選択し、構成します。

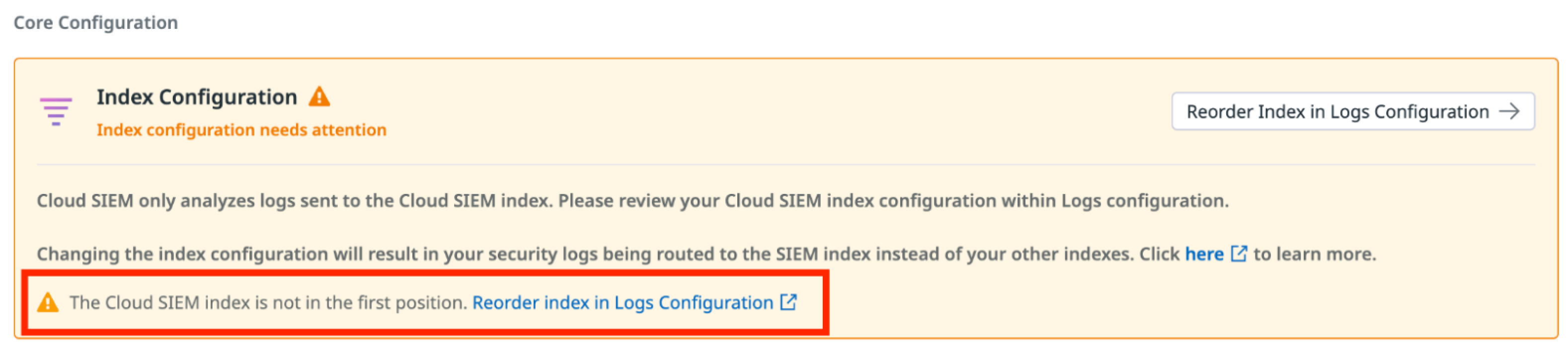

Activate をクリックします。カスタム Cloud SIEM ログインデックス (

cloud-siem-xxxx) が作成されます。Cloud SIEM のセットアップページで「Cloud SIEM index is not in first position」(Cloud SIEM インデックスが最初の位置にありません) という警告が表示された場合は、Cloud SIEM インデックスの並び替えセクションの手順に従ってください。

Cloud SIEM インデックスの並び替え

Reorder index in Logs Configuration をクリックします。

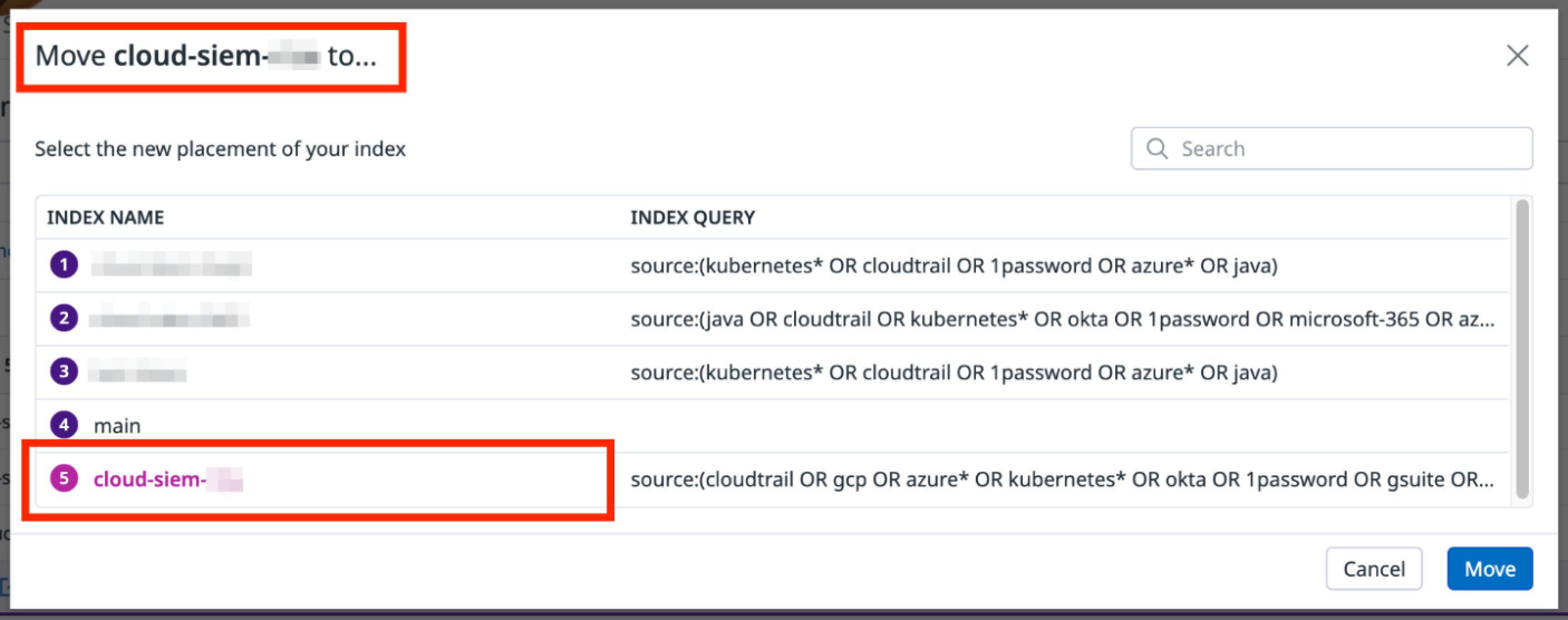

モーダルタイトルに「Move cloud-siem-xxxx to…」と表示され、インデックス列の

cloud-siem-xxxxテキストが薄紫色になっていることを確認します。

- インデックスの新しい配置を選択するには、

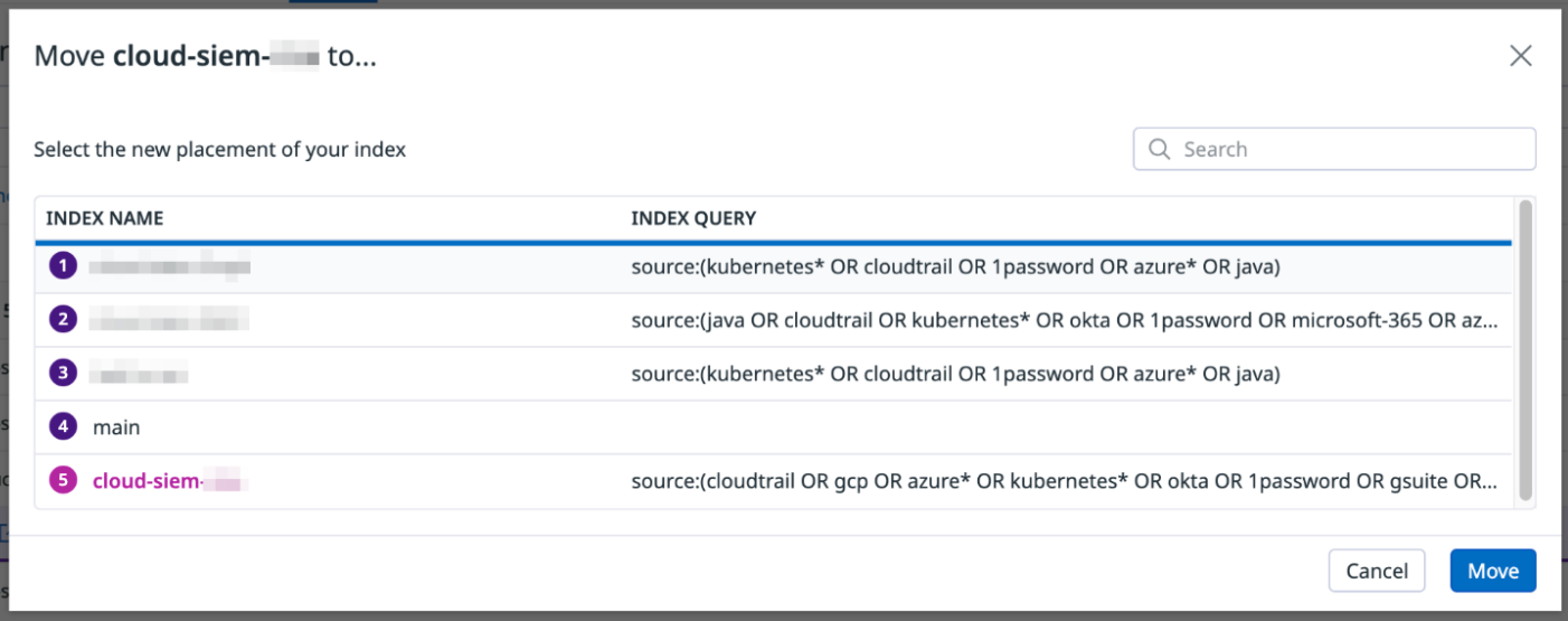

cloud-siem-xxxxを配置したいインデックスの一番上の行をクリックします。例えば、cloud-siem-xxxxインデックスを最初のインデックスにしたい場合、現在の最初のインデックスの上の行をクリックします。新しい位置は青い太い線でハイライトされます。

テキストは選択された位置を確認します: “Select the new placement of your index: Position 1” (インデックスの新しい配置を選択: 位置 1)。Move をクリックします。

警告テキストを確認します。変更内容に問題がなければ、Reorder をクリックします。

インデックスの順序を確認し、

cloud-siem-xxxxインデックスが希望の位置にあることを確認します。インデックスを移動したい場合は、Move to アイコンをクリックし、手順 3 から 5 を実行します。Cloud SIEM セットアップページに戻ります。

Cloud SIEM インデックスは最初のインデックス位置にあるはずです。セットアップページでインデックス位置に関する警告がまだ表示される場合は、数分待ってからブラウザを更新します。

インデックスが最初のインデックス位置に移動したら、コンテンツパックとその他のログソースの設定とステータスを確認します。警告またはエラーが表示されたインテグレーションごとに、そのインテグレーションをクリックし、指示に従って修正します。

フェーズ 2: シグナルの確認

すぐに使える検出ルールを確認し、お使いの環境における脅威の検出を開始します。検出ルールは、処理されたすべてのログに適用され、検出範囲を最大化します。詳細については、検出ルールのドキュメントを参照してください。

セキュリティシグナルを確認します。検出ルールで脅威が検出されると、セキュリティシグナルが生成されます。詳しくは、セキュリティシグナルのドキュメントをご覧ください。

フェーズ 3: 調査

- より迅速な修復のために、Investigator を確認します。詳しくは Investigator のドキュメントをご覧ください。

- 調査、レポート、モニタリングには、すぐに使えるダッシュボードを使用するか、または独自のダッシュボードを作成します。

フェーズ 4: カスタマイズ

- 抑制ルールを設定し、ノイズを低減します。

- カスタム検出ルールを作成します。検出ルールを作成するためのベストプラクティスを確認します。

その他の参考資料

お役に立つドキュメント、リンクや記事:

Cloud SIEM 入門コースラーニングセンター

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()

![more]()