- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

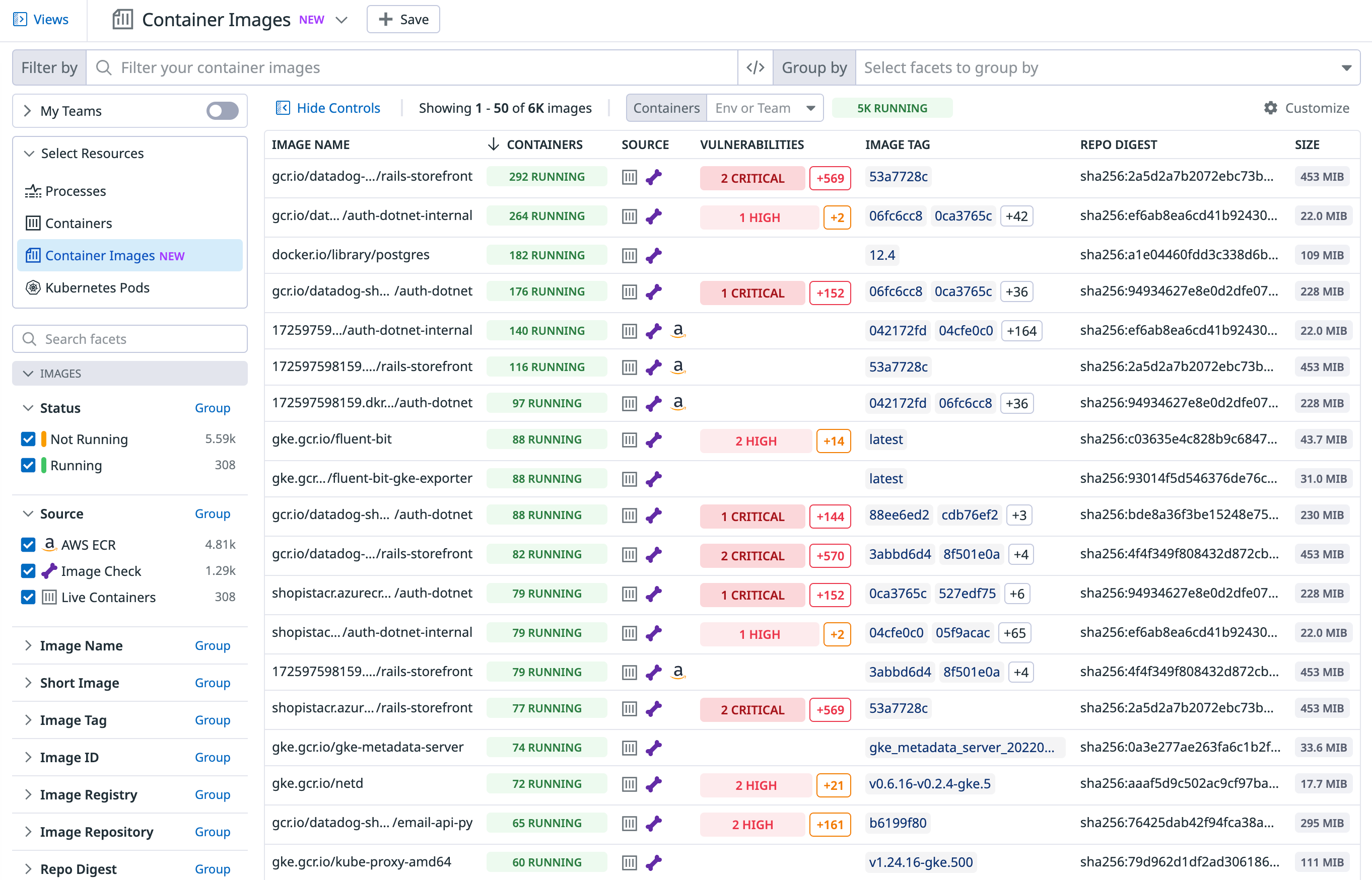

コンテナイメージビュー

概要

Datadog のコンテナイメージビューは、環境で使用されているすべてのイメージに関する重要な洞察を提供し、それらのデプロイメントの足跡を評価するのに役立ちます。また、複数のコンテナに影響する可能性のあるセキュリティやパフォーマンスの問題を検出して修正することもできます。インフラストラクチャーの健全性に影響するイメージの問題をトラブルシューティングするために、コンテナイメージの詳細を他のコンテナデータと一緒に表示することができます。さらに、Cloud Security Management (CSM) からコンテナイメージに見つかった脆弱性を表示し、セキュリティ対策の効率化に役立てることができます。

コンテナイメージのトレンドビューは、コンテナ化されたインフラストラクチャー内のすべてのイメージに関するおおまかな洞察を提供します。コンテナイメージのトレンドメトリクスは、数週間から数か月にわたるセキュリティ態勢やデプロイのフットプリントに関する重要なポイントを把握するのに役立ちます。

コンテナイメージビューの構成

コンテナイメージビューのイメージは、いくつかの異なるソース (Live Containers、Image Collection、Amazon ECR) から収集されます。以下の手順では、これらの各ソースからのイメージを有効にする方法を説明します。

ライブコンテナ

ライブコンテナ収集を有効にするには、コンテナのドキュメントを参照してください。このドキュメントには、Process Agent の有効化、コンテナの除外と包含に関する情報が記載されています。

イメージの収集

Datadog はコンテナイメージのメタデータを収集し、関連するコンテナや Cloud Security Management (CSM) の脆弱性に関するデバッグのコンテキストを強化します。

コンテナイメージ収集の有効化

Datadog Operator v1.3.0 以降では、イメージ収集がデフォルトで有効になっています。古いバージョンの Datadog Operator を使用している場合は、v1.3.0 以降にアップデートすることをお勧めします。

Datadog Helm chart v3.46.0 以降では、イメージ収集はデフォルトで有効になっています。これを確認するには、または以前のバージョンの Helm chart を使用している場合は、datadog-values.yaml で datadog.containerImageCollection.enabled が true に設定されていることを確認してください。

datadog:

containerImageCollection:

enabled: true

ECS EC2 インスタンスでコンテナイメージの収集を有効にするには、datadog-agent コンテナ定義に以下の環境変数を追加します。

{

"containerDefinitions": [

{

"name": "datadog-agent",

...

"environment": [

...

{

"name": "DD_CONTAINER_IMAGE_ENABLED",

"value": "true"

}

]

}

]

...

}

datadog.yaml コンフィギュレーションファイルに以下を追加します。

container_image:

enabled: true

SBOM 収集の有効化

以下の手順では、CSM Vulnerabilities の Software Bill of Materials (SBOM) 収集を有効にします。SBOM 収集は、コンテナイメージの脆弱性の自動検出を可能にします。脆弱性は 1 時間ごとに評価され、コンテナに対してスキャンされます。コンテナイメージの脆弱性管理は、CSM Pro および Enterprise プランに含まれています。

注: CSM Vulnerabilities 機能は AWS Fargate または Windows 環境では利用できません。

datadog-agent.yaml ファイルの spec セクションに以下を追加します。

apiVersion: datadoghq.com/v2alpha1

kind: DatadogAgent

metadata:

name: datadog

spec:

features:

# ...

sbom:

enabled: true

containerImage:

enabled: true

Helm のコンフィギュレーションファイル datadog-values.yaml に以下を追加します。

datadog:

sbom:

containerImage:

enabled: true

ECS EC2 インスタンスでコンテナイメージの脆弱性スキャンを有効にするには、datadog-agent コンテナ定義に以下の環境変数を追加します。

{

"containerDefinitions": [

{

"name": "datadog-agent",

...

"environment": [

...

{

"name": "DD_SBOM_ENABLED",

"value": "true"

},

{

"name": "DD_SBOM_CONTAINER_IMAGE_ENABLED",

"value": "true"

}

]

}

]

...

}

Agent がコンテナイメージから SBOM を抽出できない場合は、コンテナ定義の Agent メモリを増やしてください。

{

"containerDefinitions": [

{

"name": "datadog-agent",

"memory": 256,

...

}

]

...

}

datadog.yaml コンフィギュレーションファイルに以下を追加します。

sbom:

enabled: true

container_image:

enabled: true

コンテナレジストリ

Amazon Elastic Container Registry (Amazon ECR)

Amazon ECR からコンテナイメージのメタデータのクロールを開始するために、AWS インテグレーションをセットアップします。

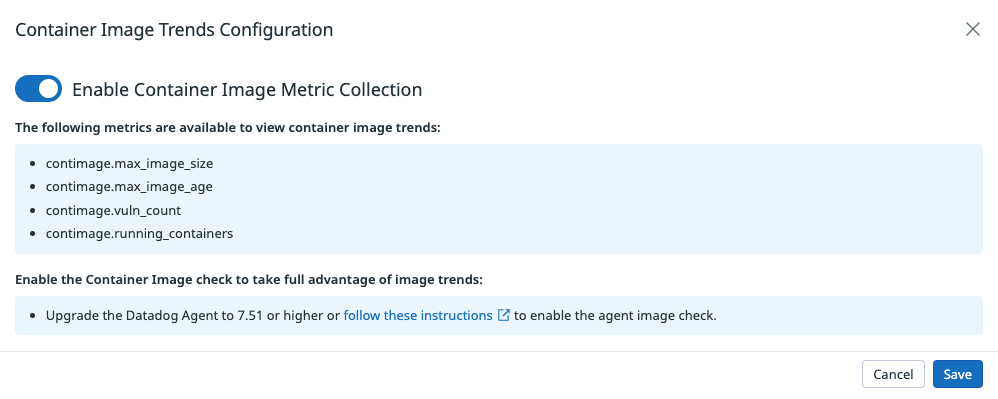

コンテナイメージのトレンド構成

コンテナイメージのトレンド構成モーダルを使用し、Enable Container Image Metric Collection を切り替えて、イメージメトリクスの生成をオンにします。

イメージメトリクスは、Live Containers および Image Check ソースから収集されます。上記と同じ手順に従って、インフラストラクチャー全体でこれらの収集が有効になっていることを確認し、トレンドビューを最大限に活用してください。

コンテナイメージのタグ付け

Agent の extract labels as tags 構成により、コンテナイメージに任意のタグを付け、リッチ化します。これらのタグはコンテナイメージのチェックで選択されます。