- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

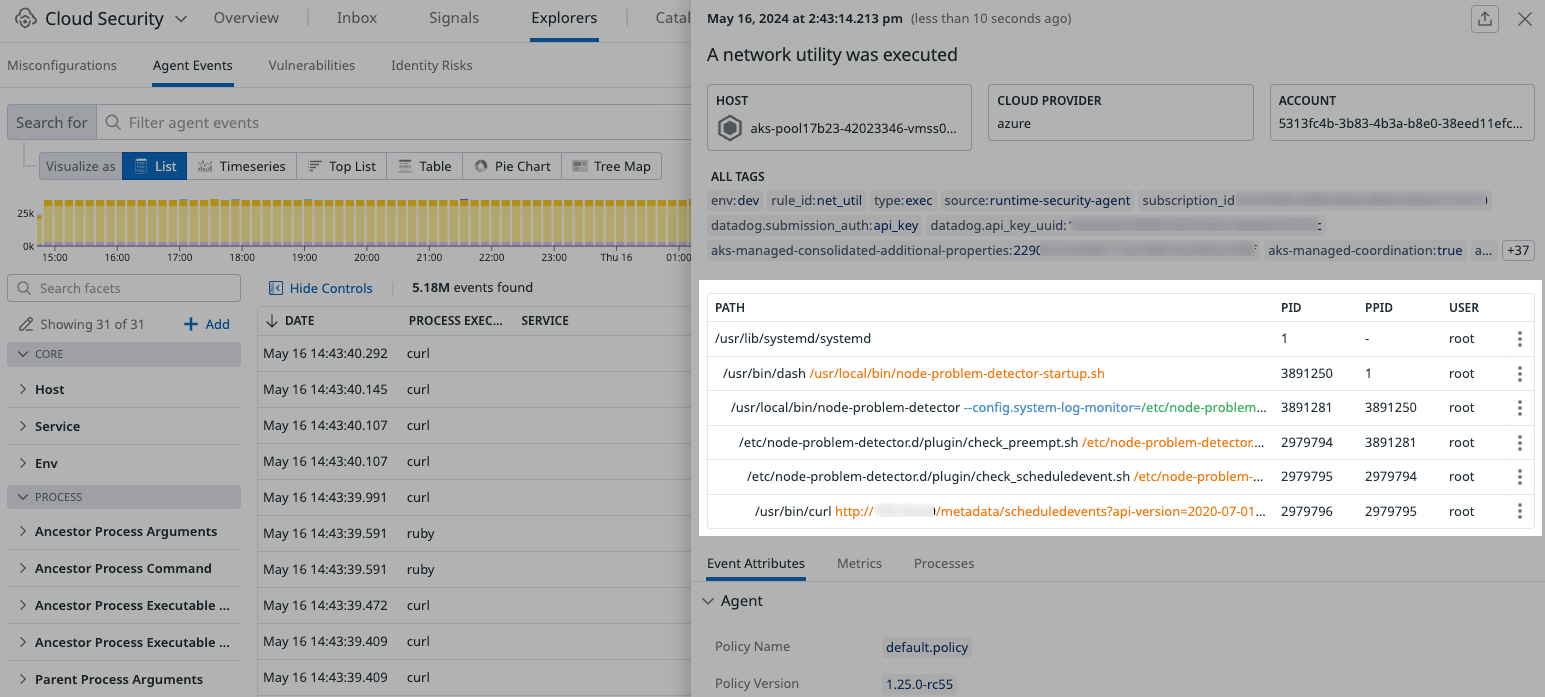

Agent イベントの調査

このトピックでは、すぐに使える (OOTB) 検出ルールによって生成された Datadog Agent の脅威検出イベントを、Agent Events エクスプローラーを使用してクエリし、確認する方法を説明します。

Datadog Agent は Agent ホスト上のシステムアクティビティを評価します。アクティビティが Agent ルールの式に一致すると、Agent は検出イベントを生成し、それを Datadog バックエンドに渡します。

イベントが Agent 検出ルールとバックエンドの脅威検出ルールの両方に一致する場合、シグナルが作成され、Signals に表示されます (Agent 検出ルール + バックエンドの脅威検出ルール = シグナル)。

Agent Events エクスプローラーを使用すると、シグナルとは別に Agent イベントを調査できます。イベントが発生したホストパスを確認し、イベントの属性、メトリクス、プロセスを表示できます。また、イベントを生成した Agent ルールを確認し、トリアージと対応に関する指示を表示することもできます。

Active Protection で脅威を積極的にブロック

デフォルトでは、Agent のすぐに使える暗号マイニングの脅威検出ルールがすべて有効になっており、脅威を積極的に監視しています。

Active Protection を使用すると、Datadog Agent の脅威検出ルールによって特定された暗号マイニングの脅威を積極的にブロックし、終了させることができます。

Agent イベントの表示

Agent イベントを表示するには、Agent Events エクスプローラーに移動します。

Agent イベントは、Datadog Events エクスプローラーの標準エクスプローラーコントロールを使用してクエリが実行され、表示されます。

Agent イベントの調査

Agent Events エクスプローラーにイベントがリストされている理由を調査するには、イベントを選択します。

イベントの詳細には、属性、メトリクス、およびプロセスが含まれます。メトリクスはホストダッシュボードにリンクし、プロセスはホストのプロセスダッシュボードおよびプロセスエージェントのインストール手順にリンクします。

Path では、最新のプロセスツリーが表示され、イベントを開始したコマンドに至るすべてのコマンドを確認でき、何が起こったのかを把握しやすくなります。

Path は、多くの場合イベントの調査を始める際に最も適した場所となります。

Agent イベントのトリアージ

イベントをトリアージするには

- Agent Events エクスプローラーの AGENT RULE 列でイベントを選択します。

- Click to copy を選択します。

- OOTB ルールドキュメントを開きます。

- 検索フィールドにコピーしたルール名を貼り付けます。

- 結果からルールを選択します。

- ルールの目標、戦略を確認し、トリアージと対応の手順に従います。