- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

Guía de configuración de AWS Fargate para la seguridad de Datadog

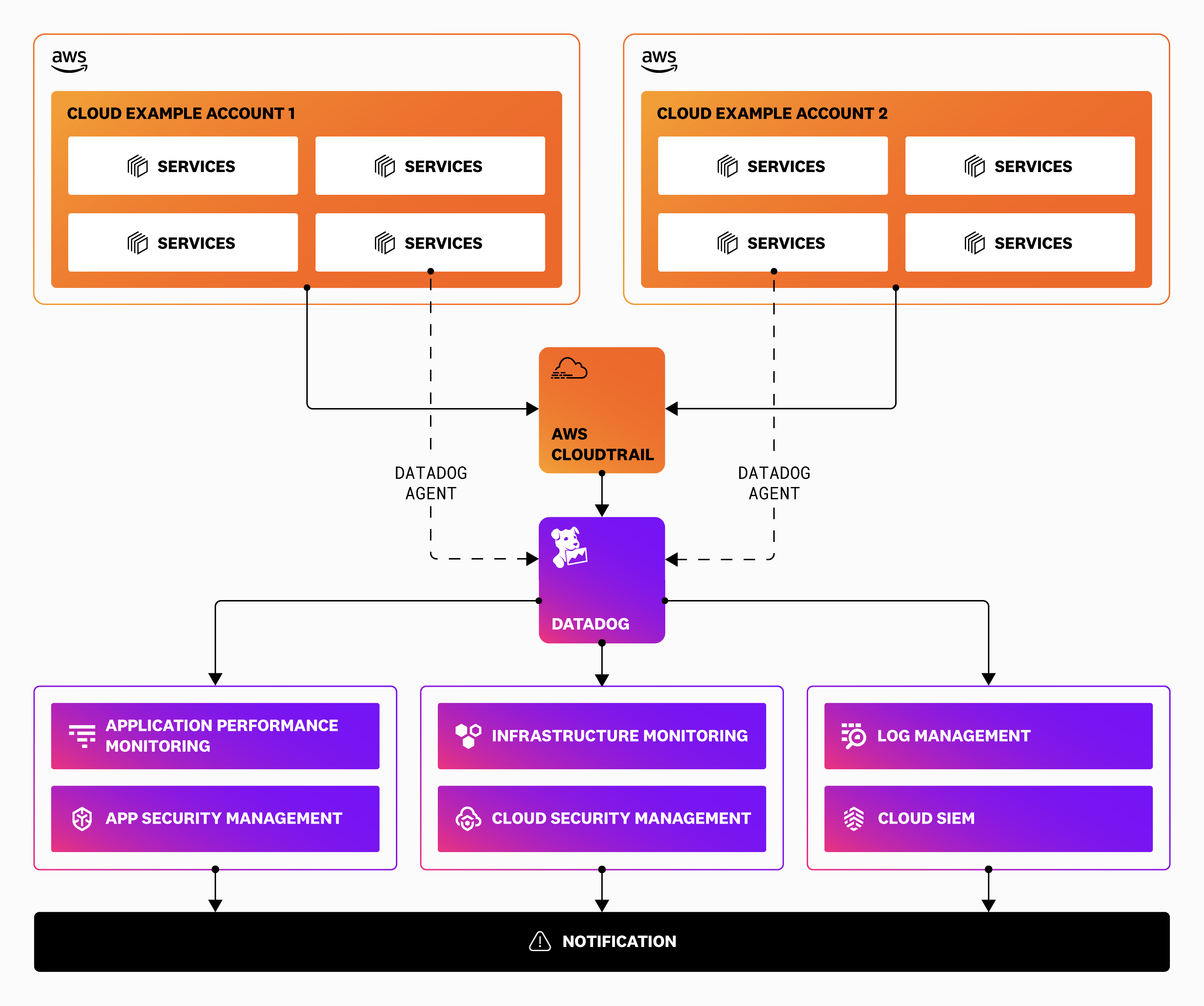

Esta guía te indicará los pasos de la configuración de Cloud Security Management (CSM), Application Security Management (ASM) y Cloud SIEM en AWS Fargate.

Cobertura completa del stack para AWS Fargate

Seguridad de Datadog proporciona múltiples capas de visibilidad para AWS Fargate. Utiliza los productos en combinación con otros para obtener una cobertura completa del stack, como se muestra en las tablas siguientes:

Activos de Fargate

| Activos | Observabilidad | Corrección de vulnerabilidades y errores de configuración | Detección de amenazas y respuesta |

|---|---|---|---|

| Aplicación de Fargate | Application Performance Monitoring | Application Security Management | Application Security Management |

| Infraestructura de Fargate | Monitorización de infraestructura | Aún no compatible | CSM Threats |

Recursos relacionados con Fargate

| Activos | Observabilidad | Corrección de vulnerabilidades y errores de configuración | Detección de amenazas y respuesta |

|---|---|---|---|

| Roles y políticas de AWS IAM | Gestión de logs | Cloud Security Management | Cloud SIEM |

| Bases de datos de AWS | Gestión de logs | Cloud Security Management | Cloud SIEM |

| Buckets de AWS S3 | Gestión de logs | Cloud Security Management | Cloud SIEM |

Cloud Security Management

Requisitos previos

- La integración de Datadog AWS está instalada y configurada para tus cuentas de AWS

- Acceso a AWS Management Console

- Cargas de trabajo de AWS Fargate ECS o EKS

Para obtener información adicional sobre el rendimiento y fiabilidad, Datadog recomienda habilitar la monitorización de infraestructura con Cloud Security Management.

Imágenes

cws-instrumentation-init:public.ecr.aws/datadog/cws-instrumentation:latestdatadog-agent:public.ecr.aws/datadog/agent:latest

Instalación

Consola de AWS

- Inicia sesión en AWS Management Console.

- Navega hasta la sección de ECS.

- En el menú de la izquierda, selecciona Task Definitions (Definiciones de tarea) y, a continuación, selecciona Create new Task Definition with JSON (Crear nueva definición de tarea con JSON). Como alternativa, selecciona una definición de tarea de Fargate existente.

- Para crear una nueva definición de tarea, utiliza la definición JSON o el método de AWS CLI.

- Haz clic en Create (Crear) para crear la definición de la tarea.

AWS CLI

- Descarga datadog-agent-cws-ecs-fargate.json.

datadog-agent-cws-ecs-fargate.json

{

"family": "<YOUR_TASK_NAME>",

"cpu": "256",

"memory": "512",

"networkMode": "awsvpc",

"pidMode": "task",

"requiresCompatibilities": [

"FARGATE"

],

"containerDefinitions": [

{

"name": "cws-instrumentation-init",

"image": "public.ecr.aws/datadog/cws-instrumentation:latest",

"essential": false,

"user": "0",

"command": [

"/cws-instrumentation",

"setup",

"--cws-volume-mount",

"/cws-instrumentation-volume"

],

"mountPoints": [

{

"sourceVolume": "cws-instrumentation-volume",

"containerPath": "/cws-instrumentation-volume",

"readOnly": false

}

]

},

{

"name": "datadog-agent",

"image": "public.ecr.aws/datadog/agent:latest",

"essential": true,

"environment": [

{

"name": "DD_API_KEY",

"value": "<DD_API_KEY>"

},

{

"name": "DD_SITE",

"value": "datadoghq.com"

},

{

"name": "ECS_FARGATE",

"value": "true"

},

{

"name": "DD_RUNTIME_SECURITY_CONFIG_ENABLED",

"value": "true"

},

{

"name": "DD_RUNTIME_SECURITY_CONFIG_EBPFLESS_ENABLED",

"value": "true"

}

],

"healthCheck": {

"command": [

"CMD-SHELL",

"/probe.sh"

],

"interval": 30,

"timeout": 5,

"retries": 2,

"startPeriod": 60

}

},

{

"name": "<YOUR_APP_NAME>",

"image": "<YOUR_APP_IMAGE>",

"entryPoint": [

"/cws-instrumentation-volume/cws-instrumentation",

"trace",

"--",

"<ENTRYPOINT>"

],

"mountPoints": [

{

"sourceVolume": "cws-instrumentation-volume",

"containerPath": "/cws-instrumentation-volume",

"readOnly": true

}

],

"linuxParameters": {

"capabilities": {

"add": [

"SYS_PTRACE"

]

}

},

"dependsOn": [

{

"containerName": "datadog-agent",

"condition": "HEALTHY"

},

{

"containerName": "cws-instrumentation-init",

"condition": "SUCCESS"

}

]

}

],

"volumes": [

{

"name": "cws-instrumentation-volume"

}

]

}Actualiza los siguientes elementos en el archivo JSON:

TASK_NAMEDD_API_KEYDD_SITEYOUR_APP_NAMEYOUR_APP_IMAGEENTRYPOINT

Puedes utilizar el siguiente comando para encontrar el punto de entrada de tu carga de trabajo:

docker inspect <YOUR_APP_IMAGE> -f '{{json .Config.Entrypoint}}'o

docker inspect <YOUR_APP_IMAGE> -f '{{json .Config.Cmd}}'Nota: La variable de entorno

ECS_FARGATEya está configurada en “true”.Añade tus otros contenedores de aplicaciones a la definición de la tarea. Para obtener más información sobre la recopilación de métricas de integración, consulta Configuración de integración para ECS Fargate.

Ejecuta el siguiente comando para registrar la definición de la tarea de ECS:

aws ecs register-task-definition --cli-input-json file://<PATH_TO_FILE>/datadog-agent-ecs-fargate.jsonPara recopilar datos de tus pods de AWS Fargate, debes ejecutar el Agent como auxiliar de tu pod de aplicación y configurar reglas de control de acceso basado en roles (RBAC).

Si el Agent se ejecuta como auxiliar, solo puede comunicarse con contenedores del mismo pod. Ejecuta un Agent para cada pod que desees monitorizar.

Configurar reglas de RBAC

Utiliza las siguientes instrucciones de despliegue de RBAC en el Agent antes de desplegar el Agent como auxiliar.

Despliegue del Agent como auxiliar

El siguiente manifiesto representa la mínima configuración requerida para desplegar tu aplicación con el Datadog Agent como auxiliar con CSM Threats habilitado:

apiVersion: apps/v1

kind: Deployment

metadata:

name: "<APPLICATION_NAME>"

namespace: default

spec:

replicas: 1

selector:

matchLabels:

app: "<APPLICATION_NAME>"

template:

metadata:

labels:

app: "<APPLICATION_NAME>"

name: "<POD_NAME>"

spec:

initContainers:

- name: cws-instrumentation-init

image: public.ecr.aws/datadog/cws-instrumentation:latest

command:

- "/cws-instrumentation"

- "setup"

- "--cws-volume-mount"

- "/cws-instrumentation-volume"

volumeMounts:

- name: cws-instrumentation-volume

mountPath: "/cws-instrumentation-volume"

securityContext:

runAsUser: 0

containers:

- name: "<YOUR_APP_NAME>"

image: "<YOUR_APP_IMAGE>"

command:

- "/cws-instrumentation-volume/cws-instrumentation"

- "trace"

- "--"

- "<ENTRYPOINT>"

volumeMounts:

- name: cws-instrumentation-volume

mountPath: "/cws-instrumentation-volume"

readOnly: true

- name: datadog-agent

image: public.ecr.aws/datadog/agent:latest

env:

- name: DD_API_KEY

value: "<DD_API_KEY>"

- name: DD_RUNTIME_SECURITY_CONFIG_ENABLED

value: "true"

- name: DD_RUNTIME_SECURITY_CONFIG_EBPFLESS_ENABLED

value: "true"

- name: DD_EKS_FARGATE

value: "true"

- name: DD_CLUSTER_NAME

value: "<CLUSTER_NAME>"

- name: DD_KUBERNETES_KUBELET_NODENAME

valueFrom:

fieldRef:

apiVersion: v1

fieldPath: spec.nodeName

volumes:

- name: cws-instrumentation-volume

serviceAccountName: datadog-agent

shareProcessNamespace: true

Comprobar que el Agent envía eventos a CSM

Cuando activas CSM en AWS Fargate ECS o EKS, el Agent envía un log a Datadog para confirmar que el conjunto de reglas predeterminado se ha desplegado correctamente. Para ver el log, navega a la página Logs en Datadog y busca @agent.rule_id:ruleset_loaded.

También puedes verificar que el Agent está enviando eventos a CSM activando manualmente una señal de seguridad para AWS Fargate.

En la definición de la tarea, sustituye el contenedor de “carga de trabajo” por lo siguiente:

"name": "cws-signal-test",

"image": "ubuntu:latest",

"entryPoint": [

"/cws-instrumentation-volume/cws-instrumentation",

"trace",

"--verbose",

"--",

"/usr/bin/bash",

"-c",

"apt update;apt install -y curl; while true; do curl https://google.com; sleep 5; done"

],Application Security Management

Requisitos previos

- El Datadog Agent se instala y configura para el sistema operativo de tu aplicación o contenedor, entorno en la nube o virtual

- Datadog APM está configurado para tu aplicación o servicio

Para obtener información adicional sobre el rendimiento y la fiabilidad, Datadog recomienda habilitar Application Performance Monitoring con Application Security Management.

Instalación

Protección y detección de amenazas

Para obtener instrucciones paso a paso, consulta los siguientes artículos:

Código de seguridad

Para obtener instrucciones paso a paso, consulta los siguientes artículos:

Cloud SIEM

Requisitos previos

- La ingesta de logs está configurada para recopilar logs de tus fuentes.

Instalación

Para obtener instrucciones paso a paso, consulta la Guía de configuración de AWS para Cloud SIEM.

Habilitar el registro de AWS CloudTrail

Enable AWS CloudTrail logging so that logs are sent to a S3 bucket. If you already have this setup, skip to Send AWS CloudTrail logs to Datadog.

- Click Create trail on the CloudTrail dashboard.

- Enter a name for your trail.

- Create a new S3 bucket or use an existing S3 bucket to store the CloudTrail logs.

- Create a new AWS KMS key or use an existing AWS KMS key, then click Next.

- Leave the event type with the default management read and write events, or choose additional event types you want to send to Datadog, then click Next.

- Review and click Create trail.

Enviar logs de AWS CloudTrail a Datadog

Set up a trigger on your Datadog Forwarder Lambda function to send CloudTrail logs stored in the S3 bucket to Datadog for monitoring.

- Go to the Datadog Forwarder Lambda that was created during the AWS integration set up.

- Click Add trigger.

- Select S3 for the trigger.

- Select the S3 bucket you are using to collect AWS CloudTrail logs.

- For Event type, select All object create events.

- Click Add.

- See CloudTrail logs in Datadog’s Log Explorer.

See Log Explorer for more information on how to search and filter, group, and visualize your logs.

Referencias adicionales

Más enlaces, artículos y documentación útiles: