- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Actualizar el Agent

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

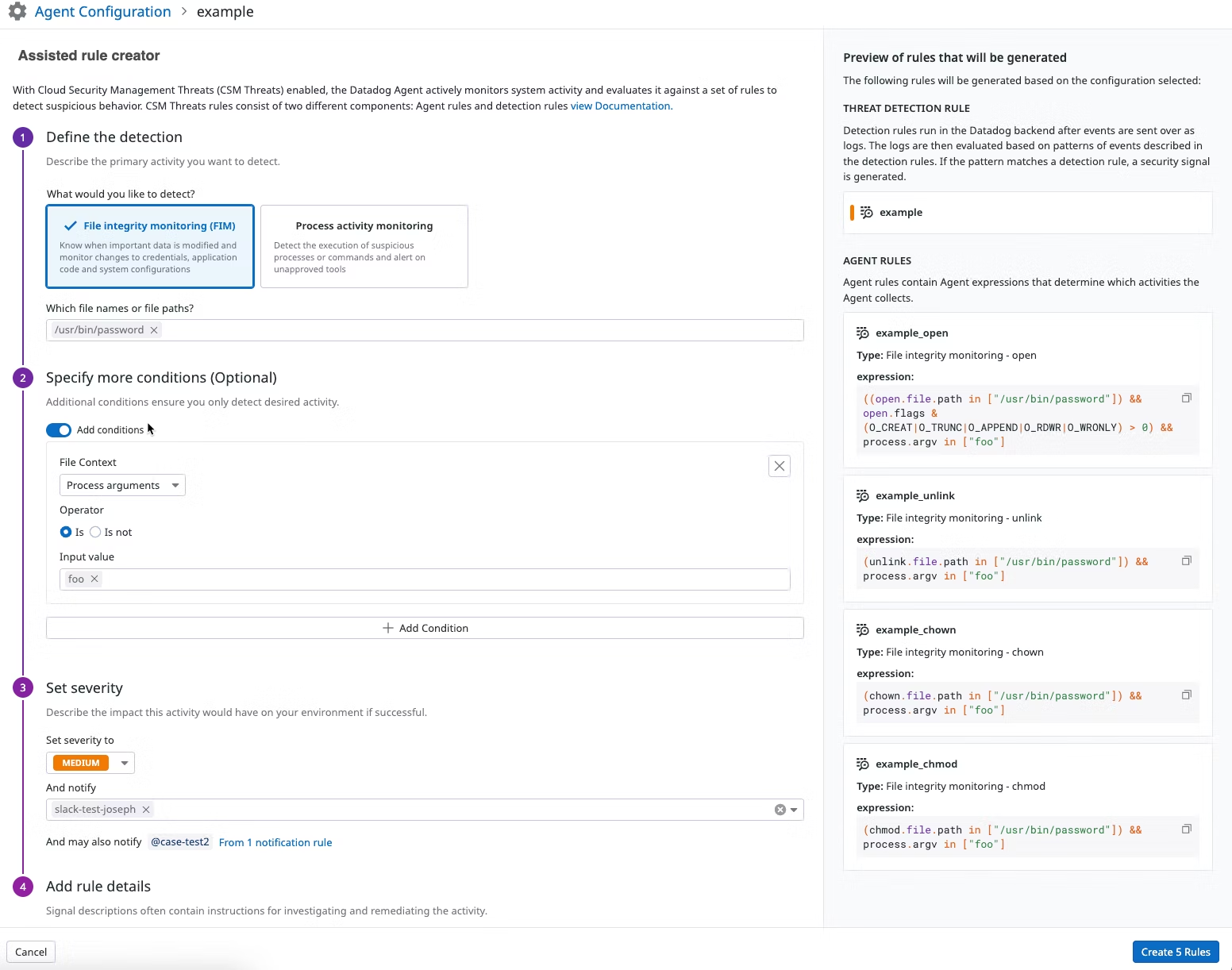

Creación de reglas de detección personalizadas

En este tema, se explica cómo crear reglas personalizadas de Datadog Agent y reglas de detección para CSM Threats.

Además de las reglas de Agent y reglas de detección predeterminadas predefinidas (OOTB), puedes escribir reglas de Agent y reglas de detección personalizadas. Las reglas personalizadas te ayudan a detectar eventos que Datadog no está detectando con sus reglas predefinidas.

Resumen de reglas de detección personalizadas

Las reglas de detección personalizadas dependen de las reglas de Agent. Se componen de reglas de Agent existentes y desplegadas y de parámetros de expresión adicionales.

Hay dos casos de uso:

- Crear una regla de detección utilizando una regla de Agent existente: para crear una regla de detección de amenazas que utilice una regla de Agent existente, solo tienes que crear una regla de detección de amenazas que haga referencia a la regla de Agent y añadir los parámetros de expresión adicionales que necesites.

- Crear una regla de detección de amenazas utilizando una nueva regla de Agent: para detectar un evento que las reglas actuales de Agent no admiten, debes crear una regla de Agent personalizada para detectar ese evento y, luego, crear una regla de detección de amenazas personalizada que utilice la regla de Agent personalizada.

Para obtener más información, consulta Reglas de detección de CSM Threats.

Puedes crear reglas personalizadas utilizando estos métodos:

- Simple: utiliza el Creador de reglas asistido para crear las reglas de Agent y de detección personalizadas juntas.

- Para obtener información sobre cómo utilizar el creador de reglas asistido, consulta Crear las reglas de Agent y de detección personalizadas juntas.

- Avanzado: crea reglas de detección y de Agent personalizadas individualmente definiendo sus expresiones de detección de amenazas.

- Para conocer los pasos de este método, consulta Crear una regla personalizada de Agent y Crear una regla de detección personalizada.

Crear conjuntamente las reglas de Agent y de detección personalizadas

La opción Creador de reglas asistido te ayuda a crear conjuntamente el Agent y las reglas de detección dependientes, y garantiza que se haga referencia a la regla del Agent en las reglas de detección. El uso de esta herramienta es más rápido que el método avanzado de creación del Agent y de las reglas de detección por separado.

A medida que se definen las reglas mediante esta herramienta, las expresiones de amenaza generadas para estas reglas se muestran en la herramienta.

Para utilizar el creador de reglas simple:

En Configuración del Agent o Reglas de detección de amenazas, selecciona New rule (Nueva regla) y, a continuación, selecciona Assisted rule creator (Creador de reglas asistido).

Define la detección. Para monitorizar tu recurso correctamente, tienes las siguientes opciones de tipo de detección:

- Para detectar cambios no estándar y sospechosos en los archivos, selecciona File integrity monitoring (FIM) (Monitorización de la integridad de archivos (FIM)).

- Para rastrear y analizar los procesos de software del sistema en busca de comportamientos maliciosos o infracciones de política, selecciona Process activity monitoring (Monitorización de la actividad de proceso).

- Introduce los nombres de archivo/proceso o las rutas para monitorizar.

Especifica más condiciones. Introduce los argumentos que desees añadir a la expresión de la regla de amenaza. Por ejemplo, el argumento

foose añade comoprocess.argv in ["foo"].Establece listas de gravedad y notificación.

- Selecciona la gravedad de la señal generada cuando se detecta esta amenaza.

- Selecciona listas de notificación para notificar cuando se genera una señal.

Añade el nombre y la descripción de la regla.

Este es un ejemplo de una nueva regla de FIM, incluidas las expresiones generadas para cada regla.

Selecciona Create N Rules (Crear N reglas).

En Generate Rules (Generar reglas), selecciona Confirm (Confirmar). Las reglas se generan.

Selecciona Finish (Finalizar). La página Configuración del Agent muestra las nuevas reglas.

En la Configuración del Agent, selecciona Deploy Agent Policy (Desplegar política del Agent).

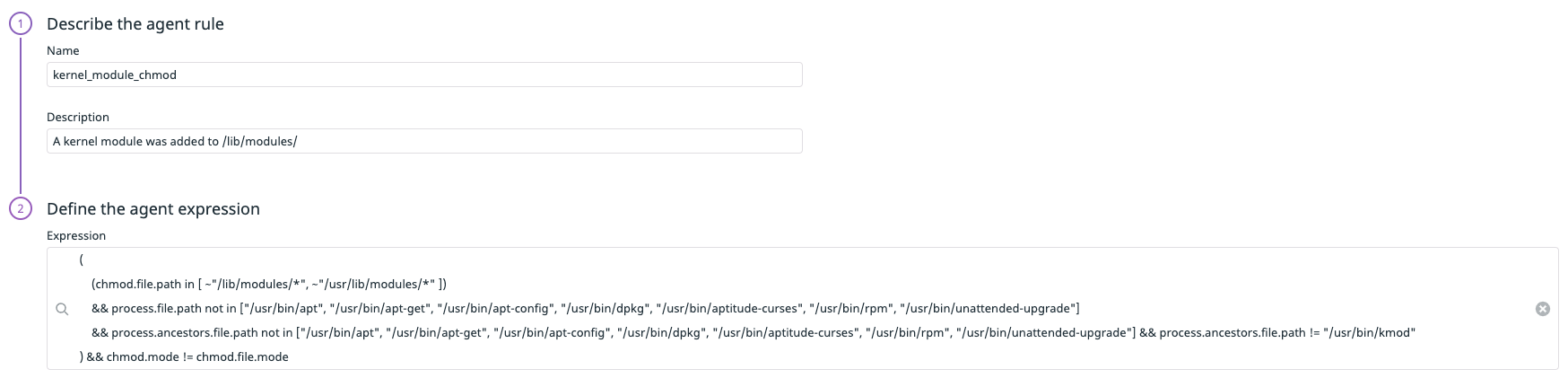

Crear una regla del Agent personalizada

Puedes crear una regla personalizada de Agent individual, desplegarla como una nueva política del Agent y referenciarla en una regla de detección personalizada.

En Configuración del Agent, selecciona New rule (Nueva regla) y, a continuación, selecciona Manual rule creator (Creador de reglas manual).

Añade un nombre y una descripción para la regla.

En Expression (Expresión), define la expresión del Agent utilizando la sintaxis del Lenguaje de seguridad (SECL) de Datadog.

Por ejemplo, para monitorizar clientes sospechosos de contenedor:

exec.file.path in ["/usr/bin/docker", "/usr/local/bin/docker", "/usr/bin/kubectl", "/usr/local/bin/kubectl"] && container.id != ""Haz clic en Create Agent Rule (Crear regla de Agent). Esto te lleva automáticamente a la página Agent Configuration (Configuración del Agent).

Después de crear una regla de Agent personalizada, el cambio se guarda junto con otras actualizaciones de reglas pendientes. Para aplicar el cambio a tu entorno, despliega la política personalizada actualizada en el Agent.

Despliegue de la política en tu entorno

Las reglas de Agent personalizadas se despliegan en el Agent en una política personalizada separada de la política predeterminada. La política personalizada contiene reglas de Agent personalizadas así como reglas predeterminadas que han sido desactivadas.

Puedes utilizar la Configuración remota para desplegar automáticamente la política personalizada en tus hosts designados (todos los hosts o un subconjunto definido de hosts), o cargarla manualmente en el Agent en cada host.

La configuración remota para las reglas personalizadas se encuentra en una versión beta privada. Completa este formulario para solicitar acceso.

Configuración remota

- En la página Agent Configuration (Configuración del Agent), selecciona Deploy Agent Policy (Desplegar política del Agent).

- Selecciona Remote Configuration (Configuración remota).

- Elige si deseas Desplegar a todos los hosts o Desplegar a un subconjunto de hosts. Para desplegar la política en un subconjunto de hosts, especifica hosts seleccionando uno o más etiquetas (tags) de servicio.

- Haz clic en Deploy (Desplegar).

Despliegue manual

- En la página Agent Configuration (Configuración del Agent), selecciona Deploy Agent Policy (Desplegar política del Agent).

- Selecciona Manual.

- Haz clic en Download Agent Policy (Descargar política de Agent), luego, haz clic en Done (Listo).

A continuación, utiliza las siguientes instrucciones para cargar el archivo de política en cada host.

Copia el archivo default.policy en el host de destino de la carpeta {$DD_AGENT}/runtime-security.d. Como mínimo, el archivo debe tener acceso a read y write para el usuario dd-agent en el host. Esto puede requerir el uso de una utilidad como SCP o FTP.

Para aplicar los cambios, reinicia el Datadog Agent.

Crea un ConfigMap que contenga

default.policy, por ejemplo,kubectl create configmap jdefaultpol --from-file=default.policy.Añade el ConfigMap (

jdefaultpol) avalues.yamlcondatadog.securityAgent.runtime.policies.configMap:securityAgent: compliance: # [...] runtime: # datadog.securityAgent.runtime.enabled # Set to true to enable Security Runtime Module enabled: true policies: # datadog.securityAgent.runtime.policies.configMap # Place custom policies here configMap: jdefaultpol syscallMonitor: # datadog.securityAgent.runtime.syscallMonitor.enabled # Set to true to enable Syscall monitoring. enabled: falseActualiza la Helm Chart con

helm upgrade <RELEASENAME> -f values.yaml --set datadog.apiKey=<APIKEY> datadog/datadog.Nota: Si necesitas realizar más cambios en

default.policy, puedes utilizarkubectl edit cm jdefaultpolo sustituir el configMap porkubectl create configmap jdefaultpol --from-file default.policy -o yaml --dry-run=client | kubectl replace -f -.Reinicia el Datadog Agent.

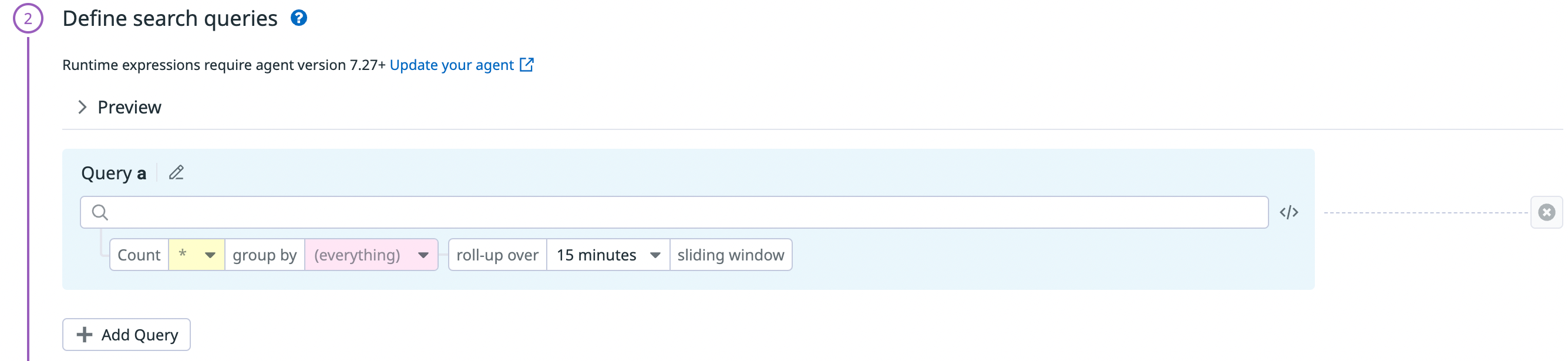

Crear una regla de detección personalizada

Después de cargar el nuevo archivo de política predeterminado en el Agent, navega hasta la página Threat Detection Rules (Reglas de detección de amenazas).

En la página Threat Detection Rules (Reglas de detección de amenazas), selecciona New Rule (Nueva regla) y, a continuación, selecciona Manual rule creator (Creador de reglas manual).

Selecciona un tipo de regla:

- En Detection rule types (Tipos de regla de detección), selecciona Workload Security (Seguridad de la carga de trabajo).

- Selecciona un método de detección como Umbral o Valor nuevo.

Define las consultas de búsqueda:

- Configura una nueva regla de CSM Threats. Una regla puede tener varios casos de regla combinados con lógica booleana, por ejemplo

(||, &&). También puedes configurar el contador, agrupar por (group by) y el intervalo fijo.

- Introduce una consulta para que solo se genere un desencadenante cuando se cumpla un valor. También puedes introducir consultas de supresión en Reglas de supresión, para que no se genere un desencadenante cuando se cumplan los valores especificados.

- Configura una nueva regla de CSM Threats. Una regla puede tener varios casos de regla combinados con lógica booleana, por ejemplo

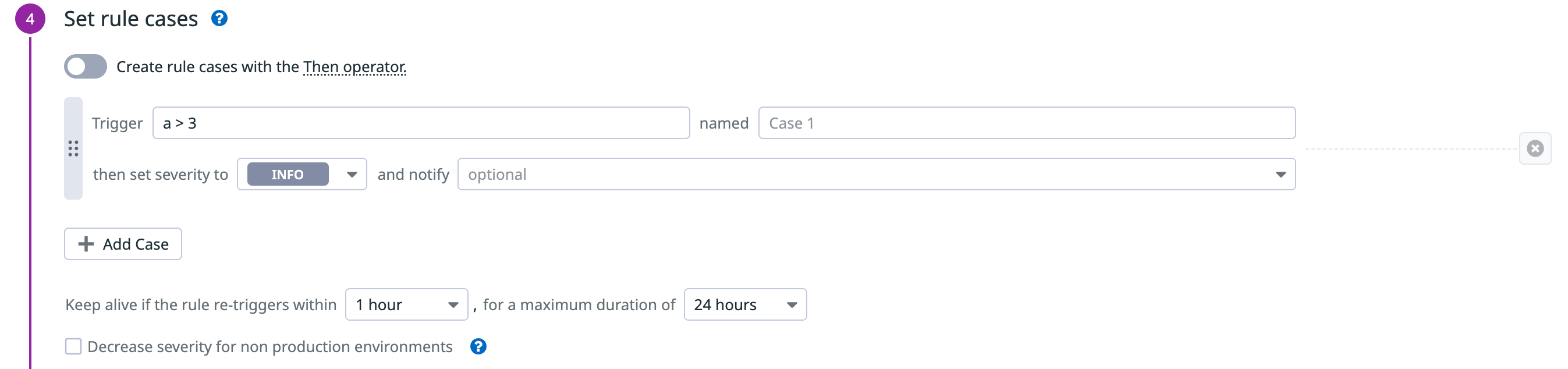

Establecer casos de reglas:

- Establece un caso de regla para el desencadenante y la gravedad.

- Define la lógica para cuando esta regla activa una señal de seguridad. Por ejemplo,

a>0significa que se activa una señal de seguridad siempre que la condición de la regla establecida en la consulta de búsqueda se cumpla al menos una vez en el intervalo variable. - Selecciona una gravedad a la que asociar la regla y selecciona todas las partes relevantes a las que desees notificar.

Di lo que está pasando:

Asigna un nombre a la regla y añade el mensaje de notificación en formato Markdown. Utiliza variables de notificación para proporcionar detalles específicos sobre la señal haciendo referencia a sus etiquetas y atributos de evento. Después del mensaje, añade varias etiquetas para dar más contexto a las señales generadas por tu regla personalizada.

Datadog recomienda incluir un [manual][10] de corrección en el cuerpo. Como se indica en la plantilla, utiliza variables de sustitución para generar dinámicamente contenido contextualizado en tiempo de ejecución.

Desactivar las reglas de Agent predeterminadas

Para desactivar una regla de Agent predeterminada, ve a la página Agent Configuration (Configuración del Agent) y selecciona el conmutador de reglas. Al desactivar una regla de Agent predeterminada, el cambio se guarda junto con otras actualizaciones de reglas pendientes. Para aplicar el cambio a tu entorno, despliega la política personalizada actualizada en el Agent.

Referencias adicionales

Más enlaces, artículos y documentación útiles: