- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

AWS アカウントを Cloudcraft に接続する

AWS アカウントを Cloudcraft に接続すると、ライブ環境のサービス同士の関係をリバースエンジニアリングでシステムアーキテクチャ図に落とし込み、インフラストラクチャーを可視化できます。ダイアグラムが自動的に生成されるだけでなく、予算モデルも作成され、インポートされたコンポーネントはリアルタイムのステータスデータをダイアグラムに直接表示します。Cloudcraft に接続できる AWS アカウントの数に制限はありません。

注: AWS 組織の場合、組織内の各アカウントに Cloudcraft ロールを手動で追加する必要があります。

この記事では、AWS アカウントを Cloudcraft に接続する手順を説明します。

要件

- オーナーまたは管理者ロールを持つ Cloudcraft ユーザー。

- 有効な Cloudcraft Pro サブスクリプション。

- IAM ロールの作成権限を持つ AWS アカウント。

ライブ AWS sync の仕組み

Cloudcraft は AWS 環境に安全にアクセスするためにクロスアカウントロールを使用します。そのため、AWS アカウントに Cloudcraft 専用の読み取り専用ロールを作成する必要があります。このロールはいつでも取り消すことができます。

すべてのコンポーネントにアクセス可能な読み取り専用ロールの使用が許可されていない場合や、社内ポリシーに違反する場合、より厳格な最小限アクセスポリシーを適用することも可能です。これにより、Cloudcraftで使用したいリソースに限定して読み取り専用アクセスを与え、ロールがアクセスできるデータ量をさらに最小化することができます。

Cloudcraft は AWS 環境のライブデータを一切保持しません。その代わりに、AWS 内のリソースの一意の識別子である ARN を保存します。これにより、アプリケーションは実行時にライブデータをコンポーネントに紐づけることができます。

AWS 環境のデータは、Cloudcraft 独自の AWS 環境を介してロールベースのアクセスを通じてリアルタイムでブラウザにストリーミングされ、アプリケーションを使用している間のみクライアント側に保存されます。アプリケーションを閉じると、ライブデータは削除されます。

アカウントへの書き込み権限を持たないことで、Cloudcraft は EC2 インスタンスをダイアグラムとアカウントの両方から削除するといった特定の機能を提供できませんが、その方が単純により安全なアプローチであると言えます。

Cloudcraft は、SOC2 準拠プログラムにより厳格なセキュリティ処理および管理を実施しています。Cloudcraft のセキュリティプログラムと管理については、セキュリティページをご覧ください。

AWS アカウントの管理

アカウントの追加

- Cloudcraft で User > AWS accounts に移動します。

- モーダルの一番下にある Add AWS Account をクリックします。

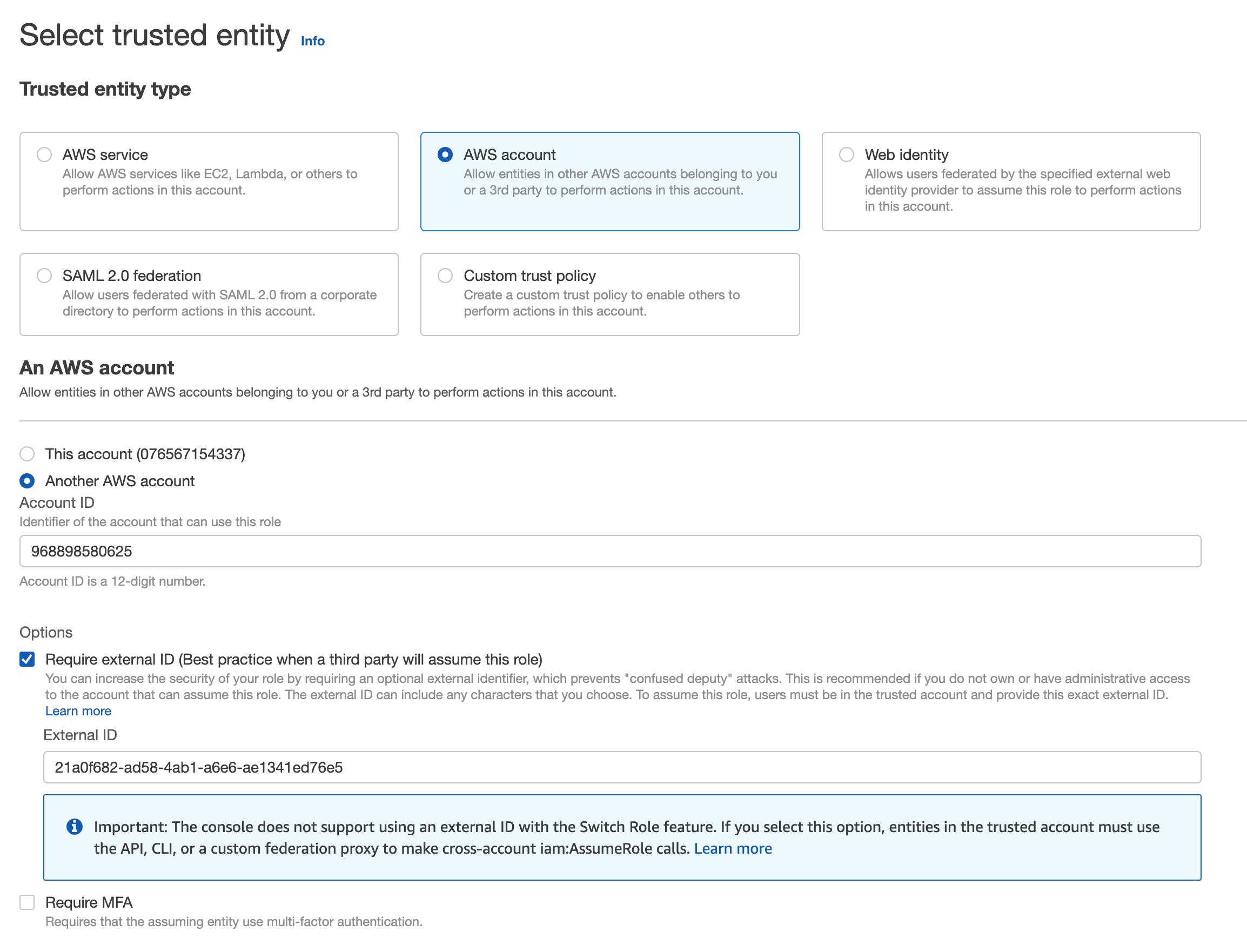

- 次のページでは、手順が順を追って表示されます。Open the AWS IAM Console to the Create Role page (AWS IAM コンソールの Create Role ページを開く) をクリックして、AWS で読み取り専用の IAM ロールを構成します。

Create Role ページにアクセスできない場合は、新しい IAM ロールを作成するための AdministrativeAccess または十分な IAM 権限が不足している可能性があります。その場合は、AWS アカウントの管理者に連絡して、次の手順を実行してもらいます。

- AWS の Create role ページで Require MFA のチェックを外し、Next をクリックします。

Require MFA は、人間が関与しないシステム間のアクセスには適用できないため、無効にする必要があります。代わりに、アクセスは Cloucraft AWS アカウントからのアクセスに制限されることで保護されます。

- 次に、権限ポリシーをロールに追加します。検索ボックスに ReadOnlyAccess と入力し、Enter を押すと、ポリシーが名前でフィルタリングされます。

- AWS サービスおよびリソースへの読み取り専用アクセスを提供する ReadOnlyAccess ポリシーを選択し、Next をクリックします。

- IAM ロールの名前と説明を入力します。また、タグを追加して、ロールの整理、追跡、アクセス制御を行うこともできます。ロールへのタグ付けは任意です。タグ付けのベストプラクティスについては、AWS リソースのタグ付けのベストプラクティスを参照してください。

- Create role をクリックします。

- ロールのリストから

cloudcraftロールを選択します。Summary 0ページで Role ARN をコピーします。

- Cloudcraft の Role ARN フィールドに ARN を貼り付け、アカウント名を入力します。

- オプションで、Team access の下にある青いボタンをクリックし、AWS アカウントへのアクセスを共有するチームを選択して、チームアクセスを構成します。

- Save Account をクリックします。

アカウントの編集

アカウントを編集するには、編集したいアカウントの左側にあるグレーの鉛筆アイコンをクリックします。名前、ARN、チームアクセスなど、アカウントの詳細情報を変更できます。

完了したら、Save Account をクリックします。

アカウントの削除

アカウントを削除するには、削除したいアカウントの右側にあるゴミ箱アイコンをクリックし、Remove をクリックします。