- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

高度な検索

概要

ログ検索の結果をさらに絞り込む必要がある場合は、サブクエリを使って、セカンダリロググループと結果を比較したり、リファレンステーブルのデータを使ってログをフィルタリングします。

サブクエリによるログのフィルタリング

サブクエリによるログのフィルタリングはベータ版です。

サブクエリは、セカンダリクエリの結果に基づいてクエリの結果をフィルタリングしたい場合に使用します。2 つの例については、サブクエリの例を参照してください。

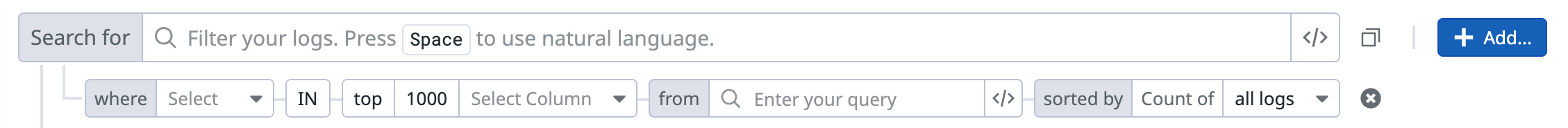

サブクエリフィルターを追加するには

- ログエクスプローラーに移動します。

- 検索バーにクエリを入力して、ログをフィルタリングします。これがメインのクエリです。

- + Add をクリックします。

- Add Query Filter セクションで、Logs を選択します。

これにより、クエリエディターに新しい要素がもたらされます。

- where フィールドで、ドロップダウンメニューを使用して、相関させたい属性を選択します。利用可能な属性は、メインクエリで返されたログに基づいています。

- from フィールドにサブクエリフィルターを定義します。

- サブクエリフィルターの前にある Select Column ドロップダウンメニューで、サブクエリの結果をグループ化して並べ替えたい属性を選択します。

- IN または NOT IN のどちらの演算子を使用するかを選択します。

- IN 演算子を用いた結果は、サブクエリの結果にも含まれる属性値を持つログのみを含みます。例えば、

service:aによって生成されたログで、service:bのトップユーザーの一人であるユーザーに関連付けられているものだけを見たい場合です。 - NOT IN 演算子を用いた結果は、サブクエリの結果に含まれる属性値を持つログを除外します。例えば、

status:errorのログのみを表示したい場合、それに関連するユーザーが最終的にstatus:successのログを持つstatus:errorログも除外したいとします。詳しい例については、時代遅れまたは上書きされたログのフィルタリングを参照してください。

- IN 演算子を用いた結果は、サブクエリの結果にも含まれる属性値を持つログのみを含みます。例えば、

- オプションで、照合するサブクエリの属性値の数を減らします。デフォルト値および最大値は

1000です。top (最も頻度の高い値) または bottom (最も頻度の低い値) のどちらかを選択します。

サブクエリの例

以下は、ログから必要な情報を取得するためにサブクエリを使用する必要があるシナリオです。

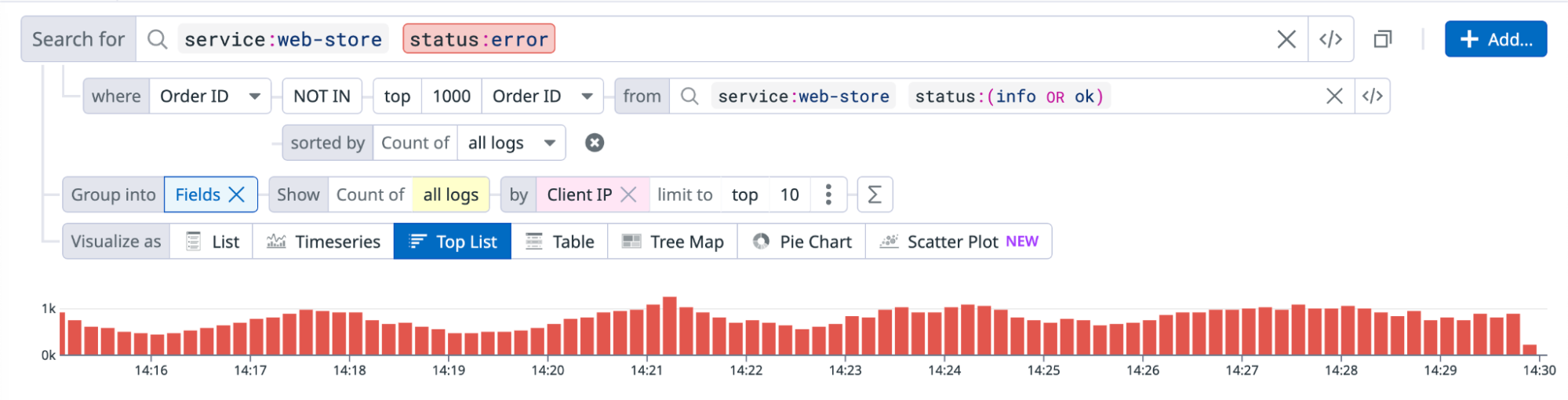

時代遅れまたは上書きされたログのフィルタリング

E コマースプラットフォームを運営しているとします。顧客が注文しようとするたびにログが生成されます。Web サイトの継続的な問題によって失われた潜在的な購入の総額を理解するために、ログを分析したいとします。

しかし、注文が正常に完了するまでに何度も失敗する可能性があることに気づきます。つまり、その特定の注文 ID では、検索結果に status:error ログと status:success ログの両方のログエントリがあります。2 つのクエリから一意な注文 ID のリストを抽出した場合、この注文 ID は両方に表示されることになります。サブクエリを使用すると、相互に排他的なリストを取得できます。

この例では、あなたは最終的に成功しなかった注文のログにのみ関心があります。サブクエリ機能を使用して、最終的に成功した注文を除外するには

status:successログ用のサブクエリを定義します。- サブクエリの結果セットから注文を除外するには、NOT IN 演算子を選択します。

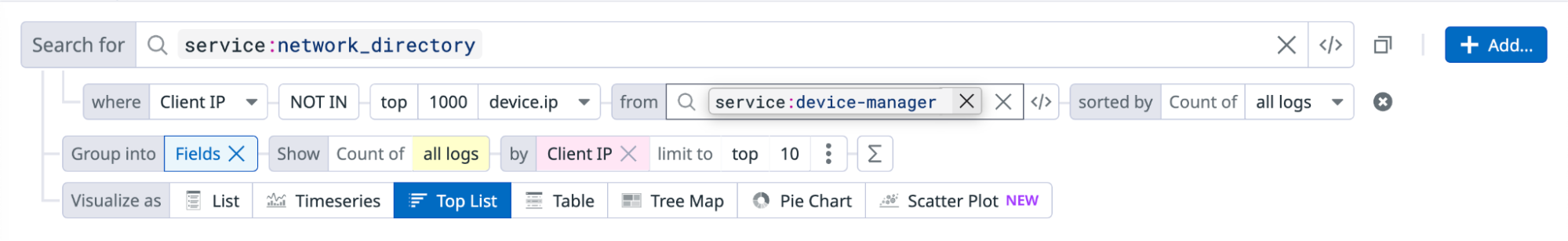

異なるログソース間の相関付け

network_directory という名前のサービスがあり、組織内のすべての内部ネットワークリソースと、それらのリソースへのアクセスを監視しているとします。このサービスによって生成されるログイベントには、標準的な属性 (host、service、source など) と、クライアントの IP アドレスのようなカスタム属性があります。

さらに、すべての内部アセット (インフラストラクチャー、従業員のデバイスなど) を追跡する別のサービス、device-manager もあります。

現在進行中の攻撃を調査中で、ほぼすべてのエンドポイントで API リクエストが大幅に増加していることに気付きました。まず、異常なリクエスト量に関連する IP アドレスを特定し、それらをファイアウォールレベルでブロックしたいと考えています。しかし、内部サービスはこれらエンドポイントの主要な利用者の一部であるため、誤ってブロックすることを避けるためにクエリ結果から除外する必要があります。

この例では、service:network_directory をメインのクエリとして使用し、次に device-manager サービス用のサブクエリフィルターを定義して、認識されたデバイスからの結果を除外します。

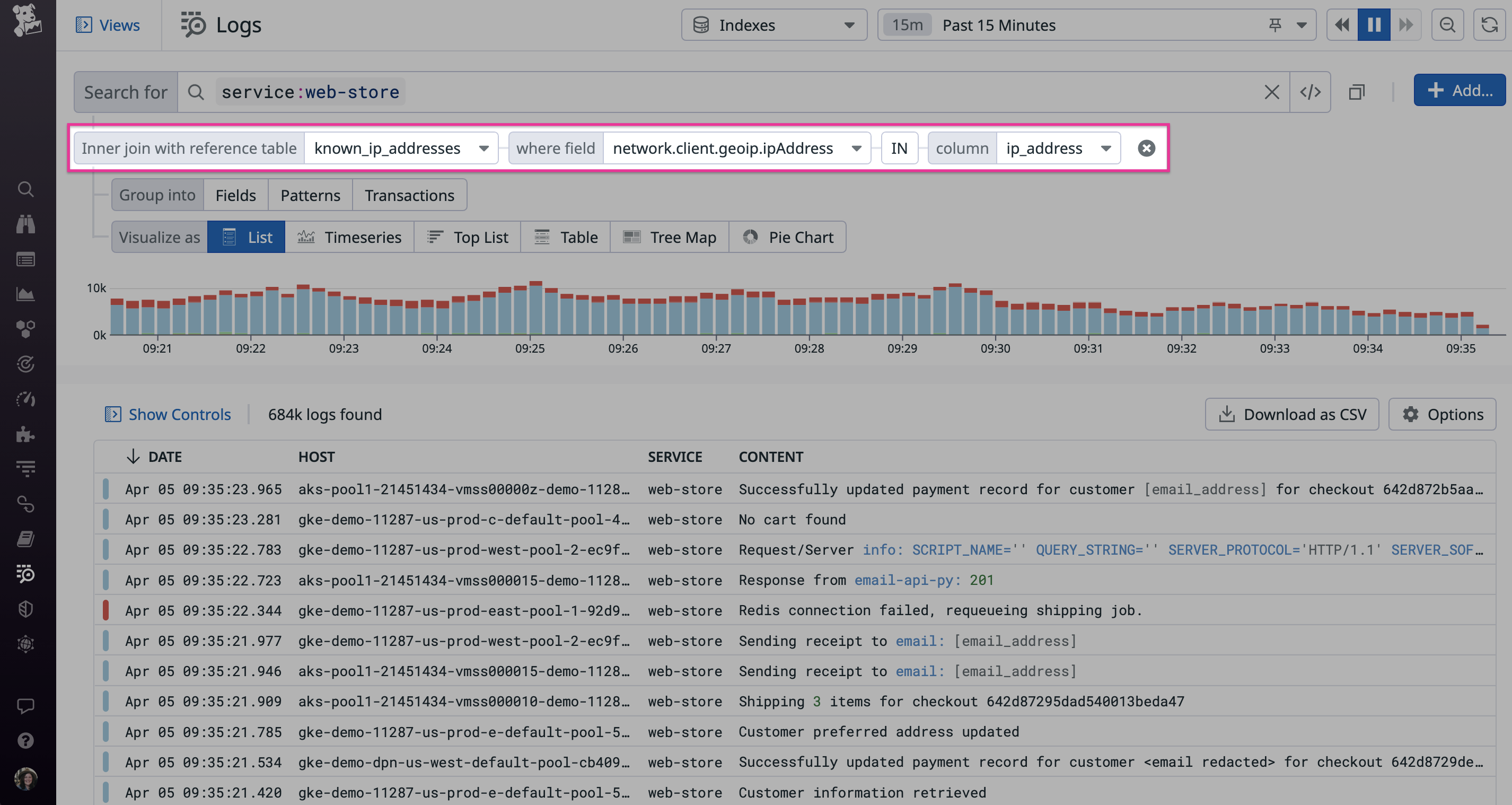

リファレンステーブルに基づくログのフィルター

リファレンステーブルはベータ版です。40,000 行を超えるリファレンステーブルは、ログのフィルタリングには使用できません。リファレンステーブルの作成および管理方法の詳細については、リファレンステーブルによるカスタムメタデータの追加を参照してください。

リファレンステーブルを使用すると、メタデータとログを組み合わせて、アプリケーションの問題を解決するための詳細な情報を提供できます。リファレンステーブルに基づいてクエリフィルターを追加し、検索クエリを実行します。この機能の作成と管理の詳細については、リファレンステーブルガイドを参照してください。

リファレンステーブルを使用してクエリフィルターを適用するには、クエリエディターの横にある + Add ボタンをクリックし、Reference Table を選択します。次の例では、リファレンステーブルクエリフィルターを使用して、脅威インテリジェンスリファレンステーブルから悪意のある IP アドレスを含むすべての最近のログを検索します。

その他の参考資料

お役に立つドキュメント、リンクや記事: